Se préparer à des exploits de type Zero-Day comme MOVEit ? Obtenir la visibilité de l'application

Au début de l'année, des milliers d'organisations ont été victimes de ce qui est considéré comme le plus grand piratage de l'année, avec l'exploitation de l'outil de transfert MOVEit de Progress Software.

La faille a eu des répercussions sur des organisations du monde entier, y compris sur plus de 60 millions de personnes, et ces chiffres continueront probablement d'augmenter. En fait, la semaine dernière, une autre organisation américaine a annoncé que l'attaque avait touché 55 de ses cabinets de soins de santé dans plus de 20 États. Les acteurs de la menace ont compromis des informations sensibles sur les patients, telles que les numéros de sécurité sociale, les dates de naissance et les dossiers médicaux.

Il est juste de dire que les dégâts ont été considérables et qu'ils ont touché tous les marchés verticaux au niveau mondial - et le groupe de ransomware CLOP est au centre de tout cela. Avec des revenus estimés à 100 millions de dollars pour le groupe, il est facile de comprendre pourquoi ces menaces continuent de se produire.

Dans ce billet, j'expliquerai pourquoi une visibilité complète des applications est essentielle pour se préparer à des exploits de type" zero-day " comme MOVEit et comment Illumio peut vous aider.

Les mesures de sécurité proactives permettent de gagner du temps en cas d'attaque

Dans un article précédent sur les attaques de MOVEit, mon collègue Raghu Nandakumara a tiré des leçons et formulé des recommandations sur les retombées de cette brèche. L'une de ces recommandations était de respecter les règles de base, notamment en appliquant régulièrement des correctifs et en limitant l'accès. Il va sans dire que ces meilleures pratiques doivent être respectées.

Mais qu'en est-il lorsqu'aucun correctif n'est prêt ?

Votre monnaie devient le temps - et ceux qui se sont préparés à ces scénarios se retrouveront avec des poches plus profondes ou, dans cet exemple, avec plus de temps. Une architecture résiliente fondée sur la visibilité permettra de réagir plus rapidement et fournira les informations nécessaires pour réduire l'impact.

La préparation des attaques et la remédiation requièrent une visibilité complète des applications.

Les exploits de type "zéro jour" comme MOVEit sont inévitables à l'ère de la technologie moderne. La façon dont vous vous préparez à ces événements est essentielle pour rester résilient et garantir la protection de vos données.

Un état d'esprit de confiance zéro devrait désormais être considéré comme obligatoire et, par conséquent, tous les flux d'applications devraient être compris et évalués.

La remédiation ne peut être menée à bien que lorsque l'empreinte réelle d'une attaque est comprise. Cela nous amène à la recommandation la plus critique de Raghu : La visibilité est essentielle.

3 façons dont Illumio offre une visibilité pour se préparer aux exploits de type "zero-day".

La perturbation du commerce et des opérations causée par la violation de MOVEit démontre l'importance extrême de la visibilité des applications au sein de notre entreprise.

Voici trois façons dont Illumio facilite l'obtention d'une visibilité complète. Vous pouvez être sûr que MOVEit ou une attaque de ce type sera un incident de sécurité mineur plutôt qu'une catastrophe pour votre organisation.

1. Voir les risques de sécurité avec la cartographie des dépendances applicatives

L'utilisation d'un langage applicatif pour identifier et classer vos risques permet de rétablir le contrôle au sein de l'entreprise. Les exploits se produisent au niveau de la charge de travail dans des attaques telles que MOVEit, ce qui rend la visibilité particulièrement importante.

En dissociant votre sécurité du réseau et en l'ancrant à la cible, les équipes de sécurité disposent des informations nécessaires pour réduire l'impact de ces violations graves. C'est là que le modèle d'étiquetage d'Illumio aide les organisations à visualiser leurs risques et à renforcer leur résilience.

Des outils tels que MOVEit peuvent être essentiels à la chaîne d'approvisionnement de votre organisation. Qu'elles soient utilisées via des services en nuage ou déployées sur site, la carte de visibilité basée sur les risques d'Illumio donne un aperçu de l'empreinte de ces types d'applications, permettant à l'entreprise de comprendre son exposition et d'éradiquer les angles morts.

Après tout, on ne peut sécuriser ce que l'on ne voit pas.

Obtenez une démonstration rapide de la carte des dépendances applicatives d'Illumio ci-dessous :

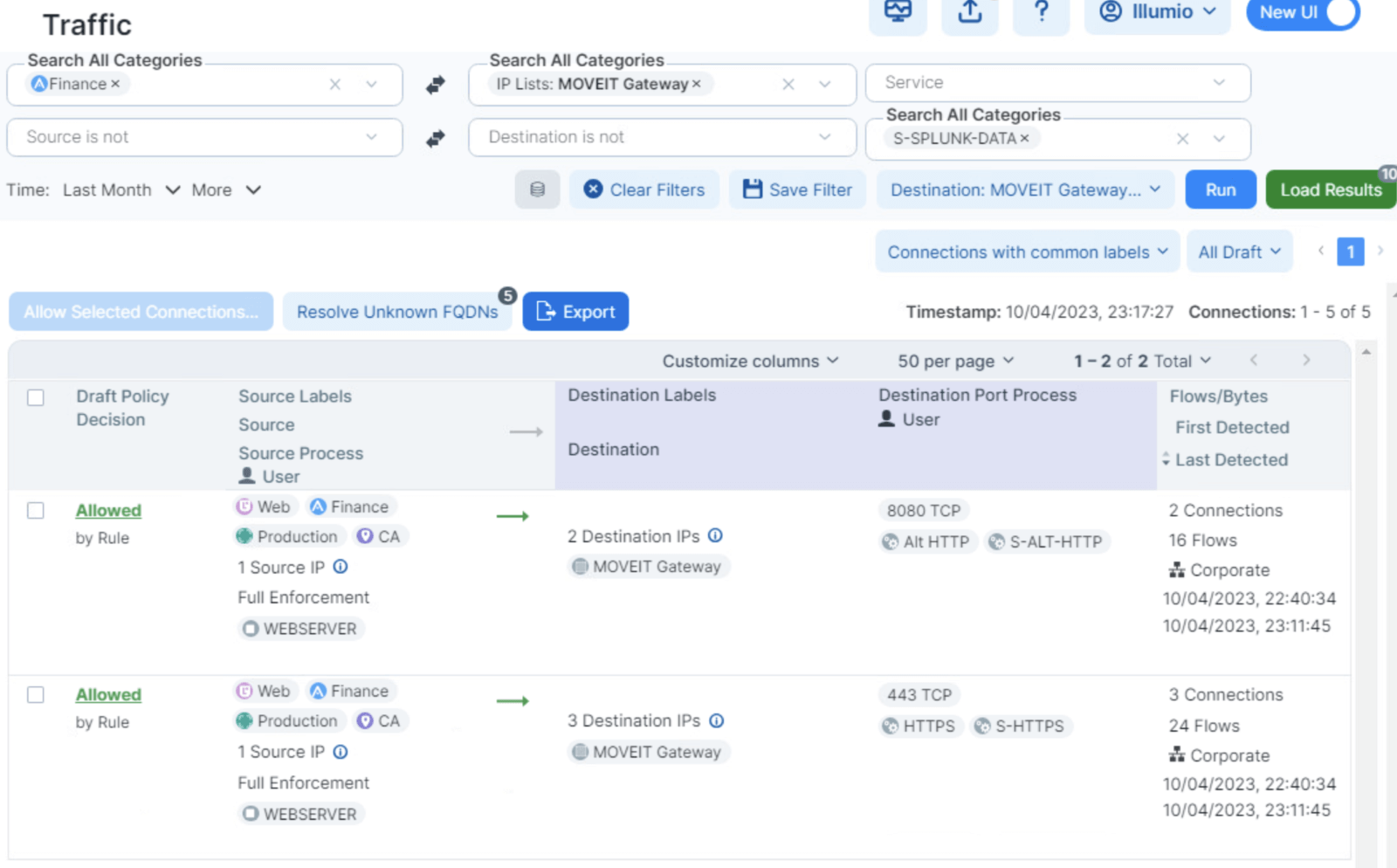

2. Comprenez rapidement les flux de communication en temps réel grâce à l'étiquetage centré sur l'application

La visibilité centrée sur l'application signifie que vous pouvez rapidement interroger votre environnement pour visualiser le risque à l'aide de l'étiquetage centré sur l'application d'Illumio. Ces informations permettent aux équipes de sécurité et de RI de coordonner les mesures d'atténuation, de réduire l'exposition et d'accélérer le rétablissement.

Dans l'exemple ci-dessous de l'étiquetage centré sur l'application d'Illumio, une simple requête sur l'étiquette de l'application Finance en tant que Source et sur l'étiquette MOVEit Gateway en tant que Destination affiche les flux en temps réel.

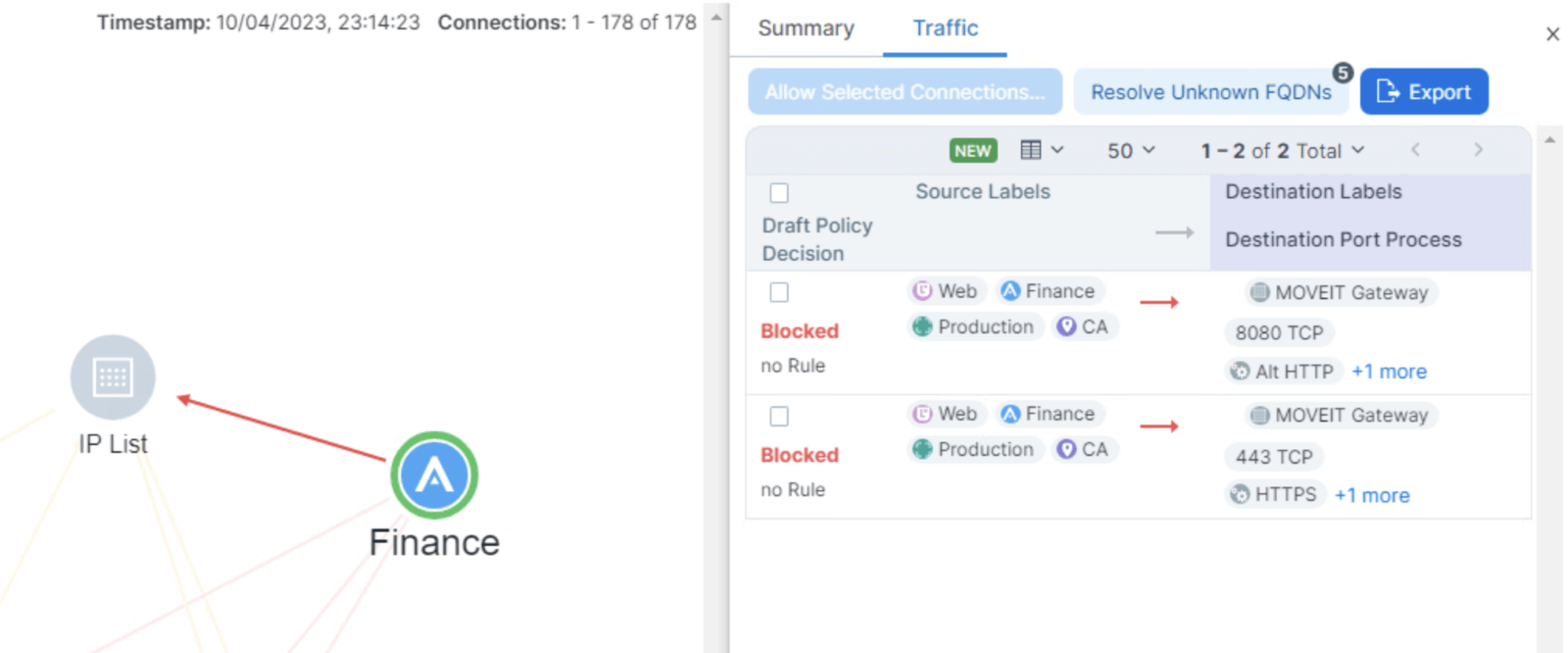

3. Agissez sur les risques de sécurité grâce à un modèle de politique dynamique de segmentation sans confiance.

L'utilisation des étiquettes d'Illumio permet ensuite de savoir quelles applications et quels environnements consomment ces flux.

Avec cette information, les équipes de sécurité peuvent prendre des mesures appropriées sur les ressources les plus à risque en utilisant le modèle de politique dynamique d'Illumio pour isoler ou mettre en quarantaine les hôtes infectés. Cela permet de s'assurer que les autres actifs ne sont pas compromis.

Dans l'exemple ci-dessous, la segmentation Illumio Zero Trust bloque le flux en amont de la passerelle MOVEIT.

Dans le cas d'une brèche active, Illumio est utilisé parallèlement aux outils de détection et d'intervention, tirant parti de la visibilité et de la segmentation pour isoler les actifs infectés et rétablir les secteurs d'activité perturbés.

Lorsqu'elles sont intégrées à votre cadre de sécurité, ces tâches peuvent être automatisées via des runbooks pour exécuter une série de conditions afin de réduire l'impact et d'accélérer le processus de réponse global - même si l'attaquant est toujours présent.

Quel est l'avenir de MOVEit ? Se préparer de manière proactive avec de la visibilité

Fin septembre 2023, d'autres CVE (vulnérabilités et exploits communs) ont été découverts dans les modules WS_FTP de Progress Software. Ces nouvelles découvertes nécessitent des mesures correctives immédiates, car plusieurs d'entre elles sont critiques.

Un cadre de sécurité solide nécessite une approche intégrée. La superposition des cartes de vulnérabilité d'Illumio fait progresser la visibilité basée sur le risque pour afficher les voies potentielles que les attaquants peuvent exploiter. L'intégration de la gestion des vulnérabilités permet aux équipes de sécurité d'appliquer des politiques de segmentation afin de contrôler l'impact et de fournir des informations exploitables lors de la récupération.

L'analyse post-fraude peut alors avoir lieu une fois que les éléments légaux sont compris, et la segmentation est alors utilisée pour renforcer davantage les applications critiques.

Il est important de noter que les recommandations de cet article s'alignent sur le modèle de maturité de la confiance zéro de la CISA. En fait, ils vont au-delà des contrôles traditionnels et initiaux recommandés pour s'aligner sur les principes avancés et optimaux. L'adoption de ces contrôles n'a jamais été aussi facile avec la Segmentation zéro confiance d'Illumio.

Vous voulez en savoir plus sur la visibilité des applications de bout en bout ? Contactez-nous dès aujourd'hui pour une consultation et une démonstration gratuites.

.png)

.webp)

.webp)

_(1).webp)