La cyber-résilience, le plan stratégique de la CISA et la preuve de la segmentation sans confiance

Les cyberattaques sont de plus en plus fréquentes et sophistiquées. Pourquoi les stratégies de cybersécurité ne suivent-elles pas ?

Ce mois-ci, la couverture médiatique s'est concentrée sur les solutions à ce problème croissant : le plan stratégique 2023-2025 de la CISA, les stratégies de sécurité "zéro confiance" et l'efficacité de la segmentation "zéro confiance".

Réduction des risques et résilience : La nouvelle étoile du Nord de la cybersécurité

Alors que le plan stratégique 2023-2025 de la CISA a été publié ce mois-ci, Andrew Rubin, PDG et cofondateur d'Illumio, a abordé l'importance du document dans le contexte du paysage actuel des menaces dans son article de Fortune intitulé " The U.S. is overdue for a dramatic shift in its cybersecurity strategy-but change is finally coming" (Les États-Unis n'ont que trop tardé à modifier radicalement leur stratégie de cybersécurité, mais le changement arrive enfin).

Selon M. Rubin, "nous continuons à subir des pertes à cause des ransomwares. Il est clair que la façon dont nous abordons la cybernétique n'est pas la bonne, et que nous en sommes tous responsables".

Il présente quelques statistiques clés sur les ransomwares qui illustrent les implications de notre approche actuelle de la sécurité :

- Selon le FBI, 649 infrastructures critiques américaines ont été touchées par des attaques de ransomware.

- Selon l'Internet Crime Complaint Center (IC3) du FBI, près de 90 % des secteurs d'infrastructures critiques américains ont été touchés par une attaque réussie de ransomware en 2021.

- Plus de 76 % des organisations ont été attaquées par des ransomwares et 66 % ont subi au moins une attaque de la chaîne d'approvisionnement en logiciels au cours des deux dernières années seulement.

- Le monde dépensera près de 170 milliards de dollars pour la cybersécurité en 2022, dont près de 20 milliards seront dépensés par le gouvernement fédéral américain.

Bien que les attaques incessantes de ransomwares ne cessent d'alerter les responsables de la cybersécurité, M. Rubin estime que "nous avançons beaucoup trop lentement dans un paysage de menaces qui évolue plus rapidement chaque jour".

Le plan stratégique 2023-2025 de la CISA est très important parce qu'il reconnaît ce qui ne va pas en matière de sécurité, mais aussi parce qu'il "trace une nouvelle voie à suivre : une voie fondée sur la résilience", a-t-il expliqué.

"Il s'agit d'une évolution évidente et délibérée par rapport aux approches de sécurité traditionnelles qui consistent à empêcher les attaques (prévention) et à les détecter rapidement lorsqu'elles franchissent le périmètre", a-t-il déclaré. "Les modèles de sécurité traditionnels sur lesquels nous nous appuyons depuis des décennies ne sont pas conçus pour résoudre les problèmes posés par un paysage hyperconnecté et numérique."

Il est inévitable que les ransomwares et autres logiciels malveillants d'aujourd'hui franchissent le périmètre et échappent à la détection. Les organisations doivent être prêtes à faire face à des attaquants agiles avec des stratégies de sécurité tout aussi dynamiques. C'est ce que Rubin définit comme "l'ère de l'endiguement des brèches et de la résilience".

"Les organisations s'efforcent d'isoler et de minimiser les violations afin d'en réduire l'impact et de se rétablir beaucoup plus rapidement. Nous nous concentrons sur l'amélioration de la visibilité des réseaux, des charges de travail, des terminaux et des infrastructures critiques, car on ne peut pas défendre ce que l'on ne voit pas. La réduction des risques et la résilience servent enfin d'étoile polaire à la cybersécurité", a-t-il déclaré.

Pour M. Rubin, le nouveau plan de la CISA prouve que le secteur de la sécurité, ainsi que les responsables de la sécurité des secteurs public et privé, s'adaptent aux nouvelles réalités posées par les ransomwares et autres cyberattaques en constante évolution. Il a réitéré ce point de vue dans son commentaire pour l'article de Bloomberg Law intitulé " Nation-Backed Cyberattacks Escalate Push to Bolster Data Shields" ( Les cyberattaques soutenues par un pays intensifient la pression pour renforcer les protections des données).

"Nous parlons tous du partenariat public-privé comme étant la clé de la cybersécurité", a déclaré M. Rubin à Bloomberg Law. "Le gouvernement doit travailler avec l'industrie privée, l'industrie privée doit travailler avec le gouvernement, et je pense que nous sommes probablement dans une meilleure position à cet égard que nous ne l'avons jamais été. La CISA fait un excellent travail pour s'intégrer dans cette conversation, surtout ces derniers temps.

Le plan stratégique de la CISA montre que le gouvernement fédéral s'oriente vers une cybersécurité fondée sur la résilience

Gary Barlet, directeur technique d'Illumio pour le secteur fédéral, a également discuté du plan stratégique 2023-2025 de la CISA avec Grace Dille dans l'article de MeriTalk intitulé " CISA Sets Strategic Plan for 2023-2025, Eyes Unity of Efforts" (La CISA établit un plan stratégique pour 2023-2025 et cherche à unifier les efforts).

Il s'agit du premier plan stratégique global de ce type depuis la création de l'agence en 2018. M. Dille a présenté les quatre principaux objectifs du plan :

- Assurer la défense et la résilience du cyberespace.

- Réduire les cyber-risques et renforcer la résilience des infrastructures critiques américaines.

- Renforcer "la collaboration opérationnelle et le partage d'informations à l'échelle nationale" entre le gouvernement et le secteur privé.

- Unifier l'agence en interne en supprimant les cloisonnements organisationnels, en augmentant la valeur des services de l'agence et en améliorant la satisfaction des parties prenantes.

M. Barlet, d'Illumio, a applaudi l'objectif de la CISA d'unifier l'agence. Mais il a également souligné qu'il sera difficile d'atteindre ces objectifs sans un financement continu et des ressources suffisantes.

"L'objectif de la CISA, à savoir l'unification des agences, renforcera le partage des informations et des ressources, mais en l'absence d'une définition claire des priorités de financement, les cyberattaquants auront toujours une longueur d'avance tandis que le gouvernement courra avec des poids aux chevilles", a déclaré M. Barlet.

Malgré ces défis, M. Barlet reste positif quant à l'orientation de la cybersécurité fédérale telle qu'elle ressort du nouveau plan de la CISA.

"La CISA est encore une nouvelle agence et la publication de ce plan stratégique témoigne de son engagement à promouvoir le changement de manière significative", a-t-il déclaré. "Je me réjouis de voir le gouvernement fédéral commencer à passer à une stratégie de cybersécurité basée sur la résilience".

La segmentation "zéro confiance" est fondamentale pour une véritable "zéro confiance".

Les objectifs de la CISA en matière de cyber-résilience sont atteints grâce à une approche de la sécurité fondée sur la confiance zéro. La mise en œuvre de la microsegmentation, également appelée "segmentation zéro confiance", est un élément fondamental de la confiance zéro.

En fait, le cabinet d'analyse de sécurité ESG a constaté que 81 % des responsables de la sécurité interrogés considèrent que la segmentation zéro confiance est essentielle à la réussite de toute initiative zéro confiance, y compris la cyber-résilience.

Dans l'article de VentureBeat intitulé Why Getting Microsegmentation Right is Key to Zero Trust, Louis Columbus explique comment la segmentation zéro confiance fonctionne dans le cadre d'une stratégie zéro confiance. Il a également présenté dans son article des informations sur la segmentation zéro confiance tirées d'un récent webinaire auquel ont participé PJ Kirner, directeur technique et cofondateur d'Illumio, et David Holmes, analyste principal chez Forrester.

Selon M. Columbus, la confiance zéro est devenue une priorité importante pour les responsables de la sécurité et les chefs d'entreprise, qui ont besoin d'une meilleure stratégie de sécurité que les "combats" constants contre les ransomwares et autres cyberattaques. Selon M. Columbus, c'est l'état d'esprit "assumez la violation" qui motive la planification de la confiance zéro, y compris la mise en œuvre de contrôles de sécurité tels que la segmentation de la confiance zéro.

"Les techniques traditionnelles de segmentation des réseaux ne parviennent pas à suivre la nature dynamique des charges de travail des centres de données et de l'informatique en nuage, ce qui rend les piles technologiques vulnérables aux cyberattaques", explique M. Columbus. "Des approches plus adaptatives de la segmentation des applications sont nécessaires pour stopper les mouvements latéraux à travers un réseau".

Mais la mise en œuvre de la segmentation zéro confiance peut s'avérer difficile. Dans leur récent webinaire intitulé " The Time for Microsegmentation is Now", Kirner et Holmes ont donné trois conseils clés aux entreprises qui entament leur parcours "Zero Trust".

1. Commencez modestementIl faut donc commencer par créer des politiques de base et éviter de segmenter excessivement un réseau.

Comme l'explique M. Holmes, "vous voudrez peut-être commencer par appliquer des contrôles à un service non critique, par exemple, afin de vous faire une idée du déroulement des opérations. Si vous vous trompez sur une partie de la politique, vous pouvez apprendre à la gérer avant de l'appliquer à l'ensemble de l'organisation".

2. Cibler les actifs et les segments les plus critiques dans le cadre de la mise en œuvre de la segmentation "zéro confiance".

Selon M. Kirner, Illumio a appris que l'adaptation du style de microsegmentation qui couvre à la fois l'emplacement des charges de travail et le type d'environnement est une étape essentielle de la planification.

3. Ne fondez pas vos politiques de segmentation sur Adresses IP.

Cela s'explique par le fait que les architectures de conteneurs microservices augmentent le trafic est-ouest dans les centres de données.

Holmes et Kirner conseillent plutôt aux organisations de définir et de mettre en œuvre une approche plus adaptative de la segmentation zéro confiance, capable de s'adapter en permanence aux besoins de l'organisation.

Pour parvenir à la cyber-résilience, les responsables de la sécurité préconisent la confiance zéro et la mise en œuvre d'une segmentation de la confiance zéro.

"La réussite de la microsegmentation est la pierre angulaire d'un cadre de confiance zéro", a déclaré M. Columbus. "Disposer d'une architecture de microsegmentation adaptative, capable de s'adapter et de changer au fur et à mesure de la croissance de l'entreprise et de l'ajout de nouvelles unités ou divisions, peut permettre à une entreprise de rester plus compétitive tout en réduisant le risque de violation."

Obtenez plus d'informations sur la confiance zéro de la part de Kirner et Holmes dans ce webinaire Q& A.

Bishop Fox : La segmentation zéro confiance arrête les attaquants en moins de 10 minutes

Une récente émulation d'attaque de ransomware réalisée par Bishop Fox a montré que la segmentation zéro confiance est une stratégie éprouvée pour lutter contre les ransomwares, en particulier lorsqu'elle est associée à des services de détection et de réponse des points d'extrémité (EDR).

Nancy Liu a détaillé les résultats de l'émulation dans son article pour SDxCentral, Ransomware Attack Emulation Unveils Effectiveness of Zero-Trust Segmentation (émulation d'une attaque de ransomware révèle l'efficacité de la segmentation de confiance zéro).

Selon M. Liu, l'émulation de Bishop Fox correspondait au cadre MITRE ATT&CK et était basée sur les tactiques, techniques et procédures (TTP) de véritables acteurs de la menace.

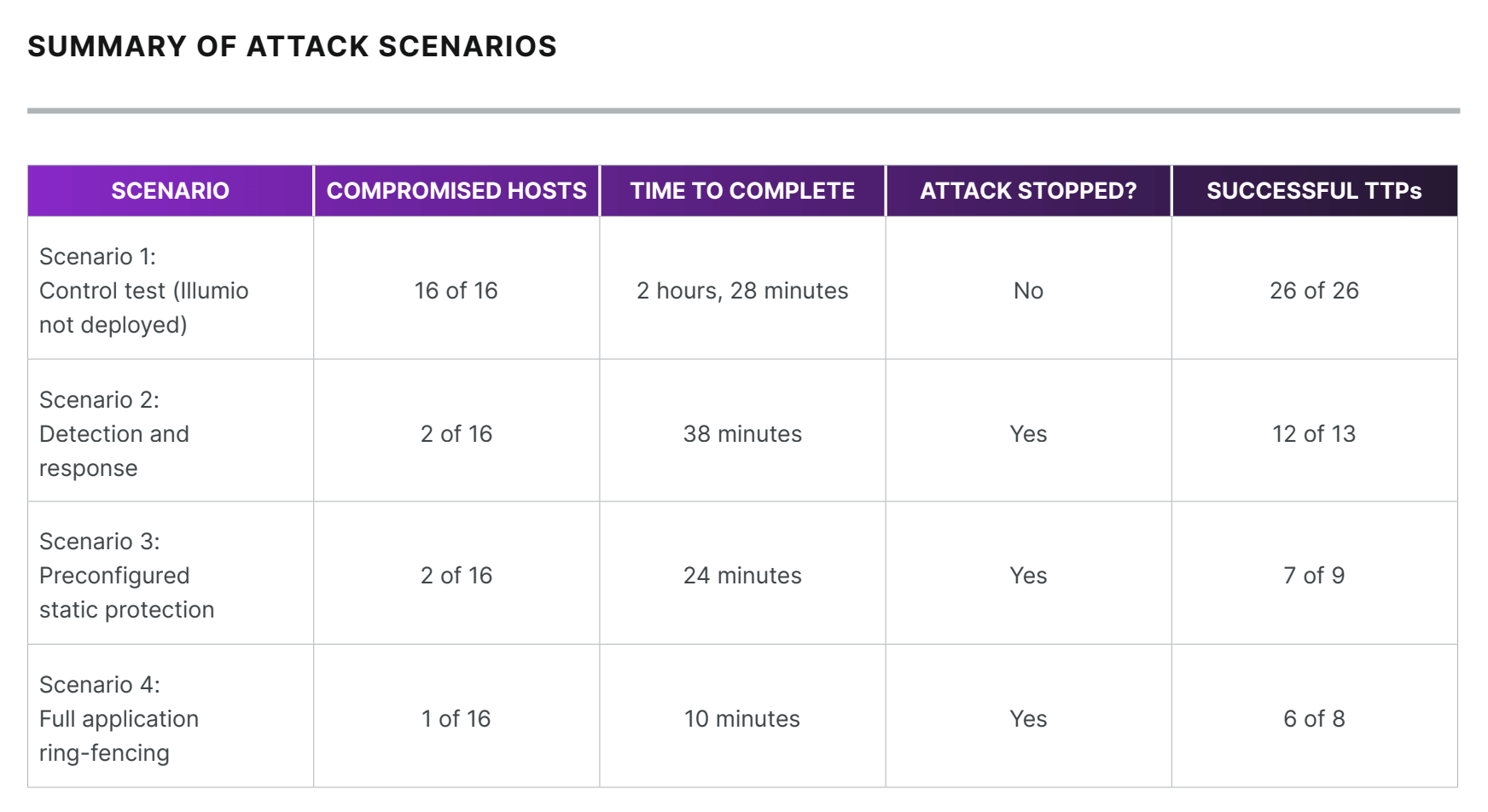

Liu rapporte les principales conclusions de Bishop Fox, également résumées dans le tableau ci-dessous :

- Dans le scénario sans protection de sécurité, le pirate a pénétré dans tous les hôtes en l'espace de 2,5 heures dans un réseau sans aucune protection, et les 26 TTP dont disposait le pirate ont été exécutés.

- Dans le scénario utilisant uniquement l'EDR, l'attaquant a pénétré dans le réseau en 38 minutes et 12 des 13 TTP dont il disposait ont été exécutées

- Mais dans le scénario avec EDR et Illumio Zero Trust Segmentation, l'attaquant a été arrêté en seulement 10 minutes, et 6 des 8 TTP disponibles pour le pirate ont été exécutées.

Liu s'est entretenu avec Trevin Edgeworth, directeur de la pratique de l'équipe rouge chez Bishop Fox, pour avoir un aperçu des conclusions de Bishop Fox. Si le temps nécessaire pour arrêter un pirate informatique est important, M. Edgeworth insiste également sur la capacité à limiter le nombre de TTP qu'un mauvais acteur peut utiliser.

"Je dirais que la mesure de la quantité de TTP qu'ils sont capables de passer est une excellente mesure. Mais il ne faut pas non plus négliger les chiffres dans ce [test]. Il s'agissait de deux heures d'activités que nous avons pu réduire à 10 minutes", a déclaré M. Edgeworth.

Comme l'explique Liu, la confiance zéro est souvent décrite comme une "philosophie, une approche ou une stratégie de sécurité". Mais l'émulation de Bishop Fox montre que des contrôles spécifiques de la confiance zéro, comme la segmentation de la confiance zéro, ont des preuves concrètes, fondées sur des mesures.

Apprenez-en plus sur la plateforme de segmentation Illumio Zero Trust :

- Téléchargez notre guide détaillé sur la façon de réaliser la segmentation zéro confiance avec Illumio.

- Voyez pourquoi Forrester a nommé Illumio chef de file en matière de confiance zéro et de microsegmentation.

- Apprenez comment HK Electric assure sa fiabilité d'approvisionnement impeccable de 99,999% en déployant Illumio Zero Trust Segmentation.

- Contactez-nous pour savoir comment Illumio peut vous aider à renforcer vos défenses contre les menaces de cybersécurité.

.png)

.webp)