4 éléments essentiels de cybersécurité que chaque agence fédérale devrait mettre en œuvre

Alors que le paysage de la cybersécurité ne cesse de se modifier, les organisations du monde entier ont dû revoir leurs priorités et réévaluer leur approche en matière de sécurité. L'élargissement des surfaces d'attaque provoqué par les réseaux hybrides et l'importance continue du travail à distance ont donné aux attaquants de nouveaux moyens d'infiltrer et d'endommager les organisations d'un nombre incalculable de secteurs différents.

Le gouvernement fédéral n'est pas différent, et les responsables fédéraux de la cybersécurité insistent sur la nécessité de passer à un état d'esprit de confiance zéro pour s'adapter aux nouvelles menaces.

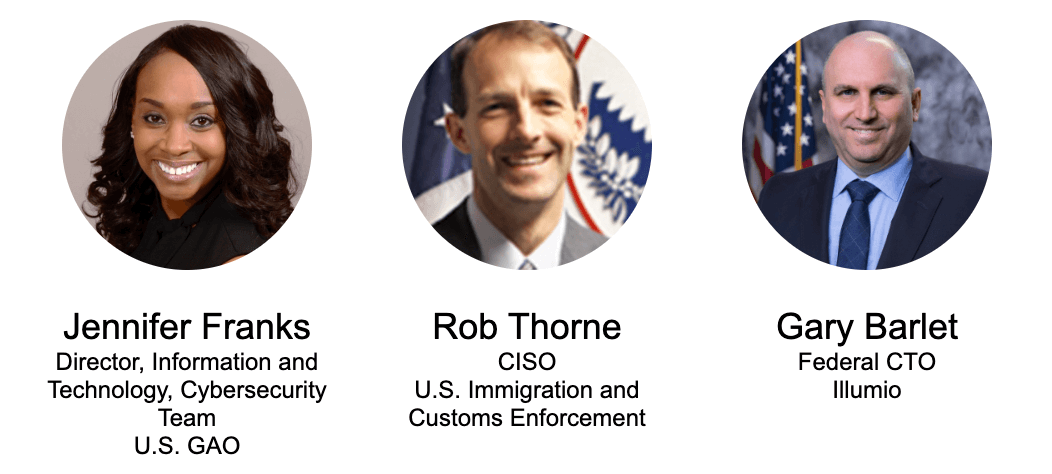

Pour explorer ce paysage changeant, Gary Barlet, Federal Field CTO chez Illumio, s'est entretenu avec Rob Thorne, CISO pour le U.S. Immigrations and Customs Enforcement, et Jennifer Franks, directrice de l'information et de la technologie pour la cybersécurité au U.S. Government Accountability Office (GAO), dans le cadre d'une discussion organisée par FedInsider.

Regardez l'intégralité de la discussion ici.

Poursuivez votre lecture pour découvrir les 4 éléments de sécurité essentiels que tout responsable fédéral de la cybersécurité doit connaître dès à présent.

1. Segmentation sans confiance : La clé pour stopper les mouvements latéraux

Rob Thorne, CISO pour l'U.S. Immigrations and Customs Enforcement, a parlé des différences essentielles entre la segmentation du réseau et la microsegmentation. Il a expliqué que les agences fédérales ont, pour la plupart, mis en place une segmentation du réseau. Mais il est essentiel qu'ils aillent plus loin en mettant en œuvre la microsegmentation, également appelée " segmentation zéro confiance" (ZTS). Selon M. Thorne, le ZTS est la technologie de sécurité indispensable à une stratégie fédérale moderne de confiance zéro.

"Du point de vue de la segmentation du réseau, si quelqu'un a accès à ce segment, il est considéré comme digne de confiance", explique M. Thorne. "Si vous avez une brèche et qu'ils ont accès à ce segment, ils peuvent se déplacer librement à l'intérieur de cette zone. La microsegmentation va plus loin et modère le trafic latéral entre les serveurs eux-mêmes".

Selon M. Thorne, la valeur des solutions de confiance zéro, telles que la segmentation du réseau et le ZTS, réside dans leur capacité à stopper les mouvements latéraux et à contenir les brèches.

2. Confiance zéro : Renforcer la résilience face à des menaces complexes

M. Thorne a également souligné les raisons pour lesquelles la confiance zéro a permis de répondre aux besoins uniques du secteur fédéral en matière de sécurité.

"Zero Trust a été une bénédiction pour nous dans la mesure où nous cherchons à renforcer la microsegmentation. Nous avons fait du bon travail en matière de segmentation du réseau, mais nous ne sommes pas allés jusqu'au niveau suivant de microsegmentation", a déclaré M. Thorne.

M. Thorne a encouragé les agences à commencer à construire des ZTS dès maintenant afin de lutter contre le nombre croissant de cyberattaques complexes ciblant les agences fédérales.

"C'est quelque chose que vous devez examiner et pour lequel vous devez commencer à planifier, surtout si vous considérez les violations récentes et les tactiques qu'elles ont utilisées. C'est une nouveauté au sein du gouvernement", a-t-il expliqué.

3. Stratégies de confinement : Stopper les mouvements latéraux dans les réseaux complexes

Jennifer Franks, directrice de l'information et de la technologie pour la cybersécurité à l'U.S. Government Accountability Office (GAO), a fait écho au sentiment de Rob concernant le besoin de microsegmentation au niveau fédéral. M. Franks a souligné les défis uniques découlant de la structure du gouvernement fédéral.

"Comme nous le savons tous, les systèmes informatiques qui soutiennent nos agences sont intrinsèquement à risque", a déclaré M. Franks. "Cela est dû au fait qu'ils sont complexes, dynamiques et géographiquement dispersés.

La cybersécurité n'est jamais une solution unique - et c'est particulièrement vrai pour les agences fédérales. Selon M. Franks, les agences doivent être conscientes de leurs besoins et de leurs défis pour s'assurer que leur stratégie de sécurité sera efficace.

"Nos agences sont fédérées par nature. Pour cette raison et en raison du passage au travail à distance dû à la pandémie, beaucoup d'entre nous travaillent encore dans cet espace de travail élargi. Il est de plus en plus difficile pour nos agences de protéger nos réseaux, nos systèmes, nos ressources et, bien sûr, nos données, en utilisant cette stratégie traditionnelle de type périmétrique", a déclaré M. Franks.

M. Franks préconise que les agences adoptent rapidement un état d'esprit visant à limiter les atteintes à la vie privée. Cette approche part du principe que les brèches sont inévitables et met en place des défenses pour stopper leur déplacement latéral à l'intérieur du réseau.

4. Visibilité du réseau : aider les agences à faire face à la complexité

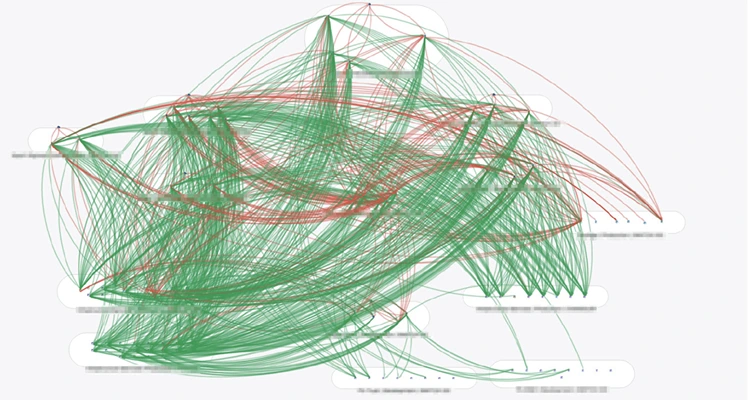

En réponse aux discussions sur la complexité de la cybersécurité au niveau fédéral, Gary Barlet a illustré les capacités uniques de ZTS à visualiser et à s'adapter au paysage applicatif unique des agences.

"Tous ceux qui travaillent dans ce secteur savent à quel point les entreprises deviennent compliquées. Vous avez des nuages publics, des nuages privés, des centres de données, et la liste est longue", explique M. Barlet. L'époque où l'on pouvait dire "tel bien se trouve à tel endroit" est révolue. Les applications ont un effet d'entraînement. Il est absolument essentiel de pouvoir voir comment ces applications communiquent réellement pour sécuriser une entreprise avec Zero Trust".

Selon M. Barlet, l'incertitude qui entoure le comportement des applications est un élément persistant du puzzle de la cybersécurité. Contrairement à ce que l'on pourrait croire, les développeurs ne maîtrisent pas toujours parfaitement les rouages de leurs applications.

"Beaucoup de gens supposent que les développeurs savent exactement comment leurs applications sont construites et comment elles communiquent, et je suis ici pour vous dire que ce n'est pas le cas", a déclaré M. Barlet.

Cela signifie que les équipes de sécurité doivent être en mesure d'obtenir une visibilité fine sur les dépendances de leurs applications.

"Parfois, les applications font beaucoup de choses inutiles en arrière-plan. Il est donc absolument essentiel de pouvoir visualiser ce qui se passe réellement et comment elles interagissent si vous voulez avoir une chance de sécuriser votre entreprise en interne.

Dans le cadre de la plateforme Illumio ZTS, les organisations peuvent utiliser une carte de dépendance des applications pour visualiser les communications réseau, repérer les vulnérabilités en matière de sécurité et élaborer une politique de sécurité en fonction de leurs besoins particuliers.

- Regardez l'intégralité du séminaire et écoutez les questions du public.

- Illumio est en cours de traitement sur le marché FedRAMP. Pour en savoir plus , cliquez ici.

- Découvrez comment Illumio ZTS peut aider votre agence gouvernementale à illumio.com/solutions/government

.png)

.webp)

.webp)