Opérationnalisation de la confiance zéro - Étape 4 : Déterminer les données nécessaires

Cette série de blogs développe les idées présentées dans mon article de mars, "La confiance zéro n'est pas difficile... si vous êtes pragmatique".

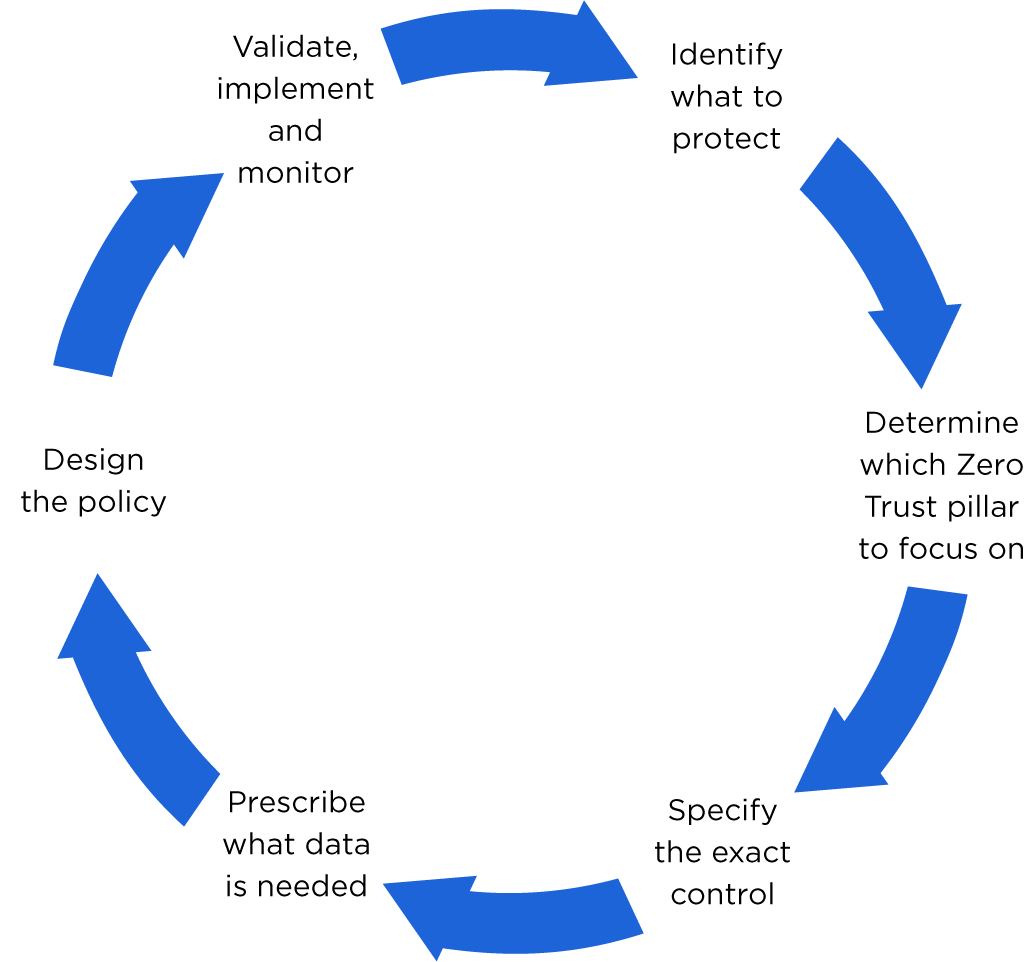

Dans cet article, j'ai décrit six étapes pour parvenir à la confiance zéro, et j'aimerais ici développer l'une de ces étapes, à savoir la prescription des données nécessaires. Je vous montrerai comment cette étape peut soutenir la mise en œuvre d'un cadre solide qui peut être utilisé par tout praticien de la sécurité pour améliorer la réussite de ses projets, quelle que soit la taille de l'organisation.

Avant de commencer, voici un rappel des six étapes :

Étape 4 : Déterminer les données nécessaires

Dans le dernier article de cette série, j'ai examiné les points suivants : "Déterminer le pilier de la confiance zéro sur lequel se concentrer" et "Spécifier le contrôle exact". L'évaluation de ces étapes a permis de dégager les éléments suivants pour vous aider à progresser dans la mise en œuvre de la confiance zéro :

- Déterminez le pilier Zero Trust sur lequel vous devez vous concentrer : La sécurité et la visibilité de la charge de travail, car l'évaluation de la maturité de la confiance zéro que vous avez réalisée a identifié ces piliers comme étant ceux qui présentent les lacunes les plus importantes.

- Spécifiez le contrôle exact : L'évaluation ayant identifié l'accès excessif au réseau comme la faille de sécurité la plus importante, le contrôle sur lequel vous vous concentrerez est la micro-segmentation.

Une fois que vous avez déterminé avec précision les éléments dont vous souhaitez améliorer la protection et les contrôles que vous souhaitez mettre en place, vous pouvez commencer à rassembler les informations nécessaires à la mise en œuvre efficace de ces contrôles.

Commençons par l'état final souhaité :

- Vous souhaitez mettre en place une politique de micro-segmentation pour protéger vos charges de travail.

- Vous souhaitez que cette politique suive les principes de la confiance zéro.

- Par conséquent, les règles que vous élaborez doivent permettre uniquement l'accès à vos charges de travail qui sont nécessaires à l'exécution de leur fonction commerciale.

De quoi avez-vous besoin ? Selon que vous disposez de connaissances préexistantes sur les flux nécessaires ou que vous partez vraiment de zéro dans un environnement de friche industrielle, qui a déjà fonctionné pendant de nombreuses années, vous pouvez avoir deux réponses légèrement différentes à cette question.

- Si vous disposez de connaissances préexistantes : Spécifiez une règle de segmentation basée sur l'IP source, l'IP destination, le port, le protocole.

- Si vous êtes dans un environnement de friche industrielle : Obtenez des registres de trafic pour vous aider à identifier les flux susceptibles d'être pertinents.

Avez-vous déjà passé des heures et des jours à examiner les journaux de trafic des pare-feux pour essayer de comprendre ce que fait une connexion particulière ? Avez-vous été contraint de rechercher des informations ou des personnes susceptibles de fournir un contexte utile à un flux afin d'en comprendre correctement l'objectif ? Avez-vous répété cela pour la ligne suivante dans les journaux, et la suivante, et la suivante... ? Imaginez maintenant que vous deviez faire cela pour toutes les applications concernées par la segmentation - ce n'est pas mon idée de l'amusement. C'est un peu comme jouer à "trouver l'aiguille dans la botte de foin" de façon répétée.

Imaginez maintenant un univers alternatif dans lequel toutes ces données sur le trafic fourniraient soudain plus que les 5 tuples d'information habituels. Et si, au lieu de cela, vous pouviez recueillir directement le contexte d'une connexion, sans avoir à faire cette chasse, de sorte que vous puissiez comprendre le contexte de l'événement de trafic simplement en le regardant ? C'est comme passer d'un film en noir et blanc sans son à un film en 4K avec son Dolby Atmos.

Pour mettre cela en contexte, prenons un exemple.

Journal de bord habituel :

- Source : 10.0.0.1

- Destination : 192.168.0.1

- Port : 53

- Protocole : UDP

- Action : Autoriser

Journal du trafic avec contexte :

- Source : 10.0.0.1

- Source Contexte : Serveur web, application de paiement, production, Royaume-Uni

- Destination : 192.168.0.1

- Destination : Contexte : Répondant DNS, Infrastructure DNS, Production, UK

- Processus de destination : nommé

- Port : 53

- Protocole : UDP

- Action : Autoriser

En tant que propriétaire d'une application ou membre d'une équipe chargée des opérations de sécurité, une version de l'événement est clairement supérieure à l'autre. La version avec contexte fournit une image complète du flux : vous pouvez voir que le Serveur Web de Paiements de Production a une dépendance sur le Répondant DNS de Production, qui a le processus nommé recevant des connexions sur 53/udp. En tant qu'examinateur, vous pouvez rapidement décider s'il s'agit d'un flux qui vous intéresse, s'il s'agit d'un trafic normal ou s'il mérite un examen plus approfondi. Vous pouvez les classer facilement (ou même créer des outils pour les classer automatiquement), et vous ne pouvez le faire que grâce au contexte supplémentaire dont vous disposez.

L'un des aspects les plus importants de la confiance zéro - et qui ne reçoit pas autant d'attention qu'il le devrait - est que la mise en œuvre efficace de la confiance zéro repose sur l'accès à des informations contextuelles, ou métadonnées, pour aider à formuler une politique .Ainsi, lorsque l'on parle de micro-segmentation dans le contexte de la protection des charges de travail, les métadonnées minimales dont vous avez besoin, en dehors d'un rapport de trafic standard, décrivent les charges de travail dans le contexte des applications et des environnements de votre centre de données.

Illumio Core utilise ces métadonnées récoltées auprès de la CMDB d'une organisation ou d'une autre source d'or (ou d'autorité) pour remplir les étiquettes associées à une charge de travail. Ces étiquettes associent un rôle, une application, un environnement et un lieu à chaque charge de travail et nous aident à construire une carte des dépendances applicatives riche qui identifie clairement les dépendances en amont et en aval pour chaque application. Cela nous place dans une position privilégiée pour examiner les flux et concevoir des politiques.

Dans mon prochain article, je vous expliquerai comment concevoir une politique de confiance zéro.

Prêt à passer à l'étape suivante de votre parcours Zero Trust ? Visitez notre page sur la façon d'opérationnaliser votre stratégie de confiance zéro grâce à la micro-segmentation.

.png)

.webp)