Les enseignements de MOVEit : Comment les organisations peuvent renforcer leur résilience

La semaine dernière, l'actualité a été dominée par les détails de la violation de données de MOVEit. Les cybercriminels ont exploité une vulnérabilité dans l'application de transfert de fichiers MOVEit, un outil utilisé par des milliers d'organisations dans le monde pour partager des fichiers en toute sécurité avec des collègues ou des parties externes. C'est du moins ce qu'ils pensaient... Qu'est-ce qui a mal tourné ?

Que savons-nous ?

L'attaque s'est produite parce que des acteurs malveillants ont été en mesure d'exploiter une vulnérabilité nouvelle et inconnue jusqu'alors dans l'outil de transfert de fichiers MOVEit - connue sous le nom d'attaque de type "zero-day". C'est ainsi qu'une instance de MOVEit utilisée par Zellis, un fournisseur de services informatiques pour les services de paie et de ressources humaines, a été compromise, de même que les données de ses clients, dont la BBC, Boots, Aer Lingus et Ofcom. Et l'attaque ne se limite pas au Royaume-Uni : des organisations au Canada et aux États-Unis ont également été touchées.

Le gang du ransomware Clop a revendiqué l'attaque et menace de publier toutes les données volées des organisations touchées d'ici le 14 juin, à moins que les entreprises ne paient une rançon. Mais outre le fait qu'il est déconseillé par les services répressifs du monde entier, le paiement de rançons ne fait qu'engendrer d'autres attaques. Alors, que peuvent - et doivent - faire les organisations pour se protéger contre des attaques similaires à l'avenir ?

Que pouvons-nous apprendre ?

Cette attaque est un bon rappel des risques posés par la chaîne d'approvisionnement et la chaîne d'approvisionnement en logiciels. Lors de l'externalisation de systèmes ou de fonctions comme la paie, les entreprises font souvent trop confiance à leurs fournisseurs pour la sauvegarde et le stockage des données sensibles. Mais si le fournisseur est attaqué, les organisations peuvent rapidement se retrouver indirectement compromises.

Dans ce cas, Zellis avait manifestement développé une dépendance à l'égard du logiciel MOVEit - un logiciel à haut risque en raison de sa connexion à l'internet. Cependant, les attaques de type "zero-day" peuvent être introduites à tout moment par le biais d'une mise à jour logicielle, et celles-ci sont souvent acceptées aveuglément ou automatiquement.

5 étapes pour renforcer la résilience contre les attaques telles que MOVEit

Il ne sera jamais possible de tester rigoureusement toutes les mises à jour. Les entreprises doivent donc mettre en place une résilience et des dispositifs de sécurité pour s'assurer que les vulnérabilités ne causent pas de dommages importants.

Vous trouverez ci-dessous les principales mesures que les organisations devraient prendre pour renforcer leur résilience :

1. Supposez toujours qu'il y a une brèche

La première chose à retenir de l'attaque MOVEit est qu'aucune organisation n'est à l'abri des cyberattaques. Le ransomware est désormais le type d'attaque le plus courant. Vous devez donc adopter un état d'esprit "assumer la violation" en vous concentrant sur l'endiguement de la violation plutôt que sur la prévention, afin de vous assurer que le ransomware est isolé au point d'entrée.

2. Assurez vous que les bases sont correctes

Deuxièmement, ne négligez pas les principes de base. La plupart des risques proviennent d'une mauvaise hygiène, d'un mauvais processus et d'une erreur humaine. Rappelez-vous que les défenseurs doivent avoir raison 100 % du temps, alors que l'attaquant n'a besoin d'avoir raison que 1 % du temps pour réussir, il n'y a donc pas de place pour l'erreur.

Les attaques de type "zéro jour" ont toujours existé - et existeront toujours - et pourtant, trop d'entreprises n'ont toujours pas pris les mesures de base qui s'imposent. La meilleure façon de réduire les risques est de pratiquer une bonne hygiène de sécurité et d'adopter une approche de défense en profondeur, ce qui signifie au minimum l'application régulière de correctifs, la limitation de l'accès aux systèmes et aux services dont les vulnérabilités sont connues et l'imposition d'une stratégie de moindre privilège.

3. La visibilité est essentielle

Pour renforcer la résilience, il est essentiel de gagner en visibilité. La visibilité vous permet de comprendre à quoi ressemble votre situation normale, de sorte que lorsqu'une connexion inattendue se produit ou que vous constatez un volume élevé et inattendu de données transférées, vous pouvez la détecter à l'aide des technologies SIEM (Security Information and Event Management) existantes et prendre les mesures qui s'imposent.

La visibilité vous permet également de comprendre les dépendances associées à ce système et de dresser un tableau du "bien connu". Toute organisation touchée par la violation de MOVEit doit avoir une visibilité sur toutes les connexions entrantes et sortantes pour lesquelles MOVEit est installé.

4. Déployer une stratégie d'accès au moindre privilège

Pour les domaines où vous avez moins de contrôle, comme la chaîne d'approvisionnement en logiciels, assurez-vous d'avoir une bonne segmentation par rapport au reste de votre environnement. Mettez en œuvre des politiques de liste d'autorisation très restrictives qui garantissent que la charge de travail a très peu d'accès au reste de votre réseau et qui limitent ce que les attaquants peuvent découvrir sur le réseau et se déplacer latéralement.

Dans le cas particulier de MOVEit, appliquez la liste d'autorisations devant la charge de travail iMOVEit pour restreindre l'accès à la couche d'application et d'activité.

5. Applications à haute valeur ajoutée de la Ringfence

Prenez des mesures pour clôturer les applications de grande valeur qui traitent la propriété intellectuelle, les données financières non publiques, les documents juridiques ou les informations sensibles et personnelles. Le Ringfencing réduit le périmètre de sécurité d'un sous-réseau ou d'un VLAN à une seule application. Elle a l'impact le plus important avec le moins de travail possible, car elle ne nécessite qu'une ligne de politique de sécurité par application pour fermer 90 % de la surface d'attaque potentielle pour les mouvements de trafic est-ouest.

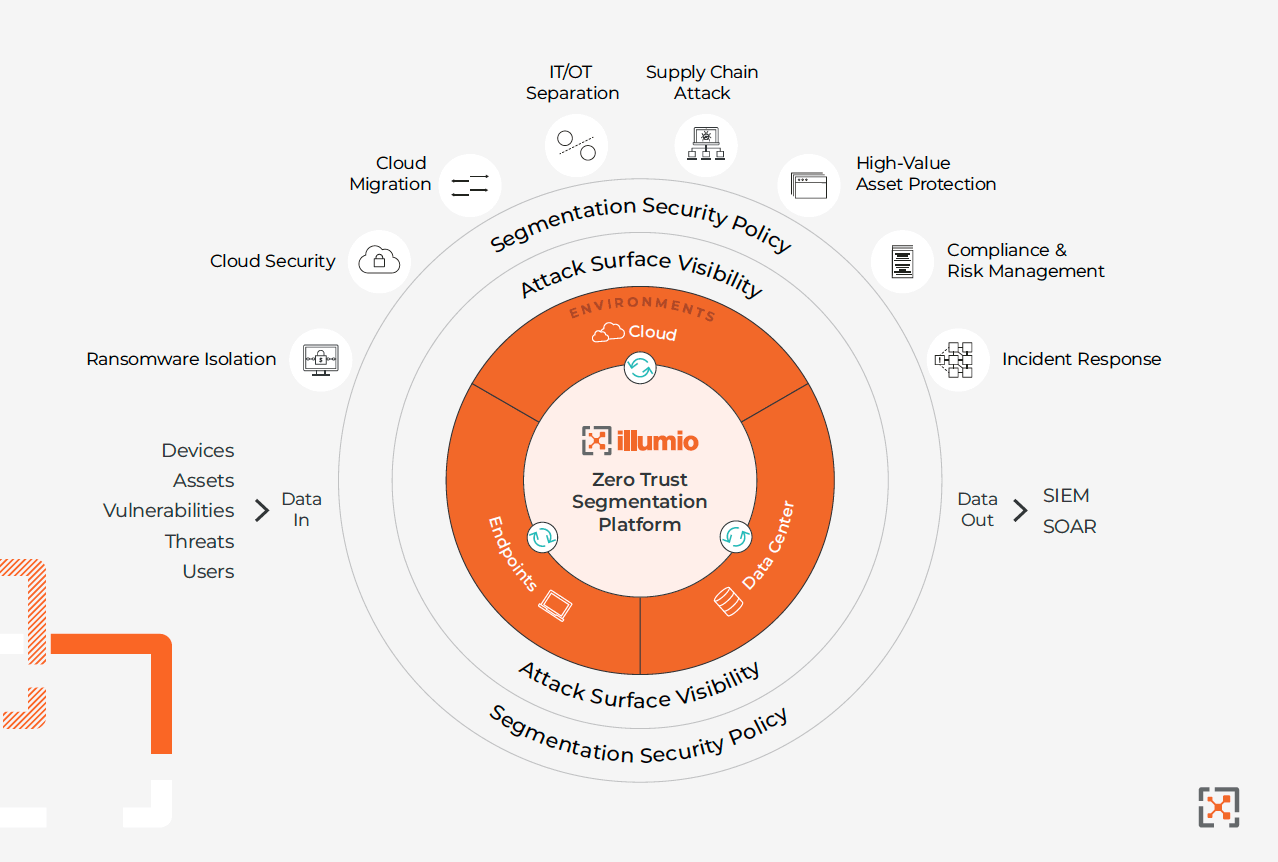

Comment la segmentation zéro confiance (ZTS) d'Illumio peut-elle vous aider ?

Illumio ZTS vous permet de voir rapidement et facilement vos vulnérabilités et de prendre des mesures simples pour protéger votre organisation. Bien qu'Illumio ZTS ne puisse pas empêcher une attaque de la chaîne d'approvisionnement en logiciels, il peut vous aider à obtenir une visibilité de la surface d'attaque, à déterminer les comportements suspects et à contenir la propagation des brèches.

Avec Illumio ZTS, vous pouvez :

- Établissez ce que "considère comme un comportement normal ou "attendu" de la part de toute charge de travail.

- Identifiez tout écart par rapport aux normes acceptables (par exemple, un changement dans le volume des connexions ou des données transférées, ou l'accès à des IP ou à des domaines nouveaux et inhabituels).

- Isolez rapidement les charges de travail jusqu'à ce que vous ayez confiance en leur état lors d'une attaque active.

- Limitez de manière proactive l'accès aux charges de travail afin de garantir qu'il n'est pas possible d'accéder à des données autres que celles autorisées par la politique.

Renforcer la résilience contre les attaques visant les logiciels et la chaîne d'approvisionnement

L'hyperconnectivité a conduit à des interdépendances tellement riches, denses et critiques que les attaquants savent qu'ils peuvent accroître leur efficacité et leur rentabilité en compromettant la chaîne d'approvisionnement en logiciels. Par conséquent, les entreprises doivent rapidement maîtriser leur chaîne d'approvisionnement en logiciels, sous peine de subir des violations similaires.

Aujourd'hui encore, 99 % des efforts et du budget consacrés à la cybersécurité servent à empêcher les problèmes de se produire (détection et remédiation). Pourtant, les entreprises pourraient tripler leur budget de cybersécurité et continuer à subir des violations.

Les organisations doivent renforcer leur résilience de manière proactive en se plaçant toujours dans l'hypothèse d'une brèche et en mettant en place des capacités de confinement pour limiter la propagation d'une attaque. Cela signifie qu'il faut adopter une approche fondée sur le risque, axée sur la compréhension du flux de données à travers la surface d'attaque étendue des actifs et sur la séparation des fonctions clés au sein du réseau afin d'empêcher les brèches de se propager et d'atteindre les actifs critiques.

Vous voulez en savoir plus ? Contactez nous aujourd'hui pour une démonstration et une consultation gratuites.

.png)

.webp)