Sécurité du centre de données et de l'informatique en nuage : Cartographie des applications

Voici une série de blogues du directeur technique d'Illumio, PJ Kirner, qui couvrira les concepts clés pour vous aider à envisager la sécurité des centres de données et des nuages d'une nouvelle façon, et à réaligner votre approche sur les exigences en évolution dans les environnements d'application. Lisez le premier article de cette série, "Pourquoi nous avons besoin d'une révolution en matière de sécurité des centres de données et de l'informatique en nuage."

Je ne peux pas imaginer me rendre au travail sans GPS. Oui, j'emprunte pratiquement le même itinéraire tous les jours et je pourrais probablement le faire les yeux bandés, mais le GPS m'aide à me rendre à destination le plus rapidement possible en me recommandant le bon itinéraire parce qu'il dispose de données actualisées en temps réel sur le trafic et peut me guider pour éviter les accidents et les embouteillages. Il connaît les deux extrémités de mon itinéraire, d'où je viens et où je vais et, en y ajoutant des données historiques, il peut prédire le meilleur moment pour partir et être toujours à l'heure.

Lorsque vous essayez de segmenter vos applications, vous avez besoin de plus qu'une visibilité ordinaire, plus que de simples diagrammes à barres et lignes d'étincelles. Vous avez besoin d'un outil qui vous permettra de disposer des informations, du contexte et de la perspective nécessaires pour optimiser votre approche de la sécurisation de votre environnement. Tout comme le GPS, vous avez besoin d'une carte qui rassemble tous les éléments : la vue en temps réel, les données historiques, le contexte de l'application. Vous avez besoin de tout cela pour comprendre vos applications et tout ce qui entoure ces applications, comme les connexions, les flux de trafic, les politiques d'accès, les dépendances et les entrées/sorties.

Grâce à cette compréhension, vous pouvez localiser et comprendre le risque, modéliser la politique, créer des stratégies d'atténuation, mettre en place des contrôles compensatoires et vérifier que ces politiques, stratégies et contrôles fonctionnent comme vous l'entendez pour atténuer le risque.

Dans ce billet, j'explore les principales caractéristiques et exigences des outils qui fournissent le mappage d'applications dont vous avez besoin pour sécuriser avec succès les environnements d'applications distribuées et connectées d'aujourd'hui, qui sont en constante évolution et de plus en plus complexes.

La visibilité seule ne suffit pas

Promenez-vous dans n'importe quelle conférence technologique et je peux vous garantir que la visibilité sera le premier mot que vous cocherez sur votre carte de bingo des mots à la mode. Il est présent dans presque tous les stands. Mais ce n'est pas parce qu'une solution a de la visibilité que vous voyez ce dont vous avez besoin pour atteindre vos objectifs. Surtout lorsqu'il s'agit de sécurité.

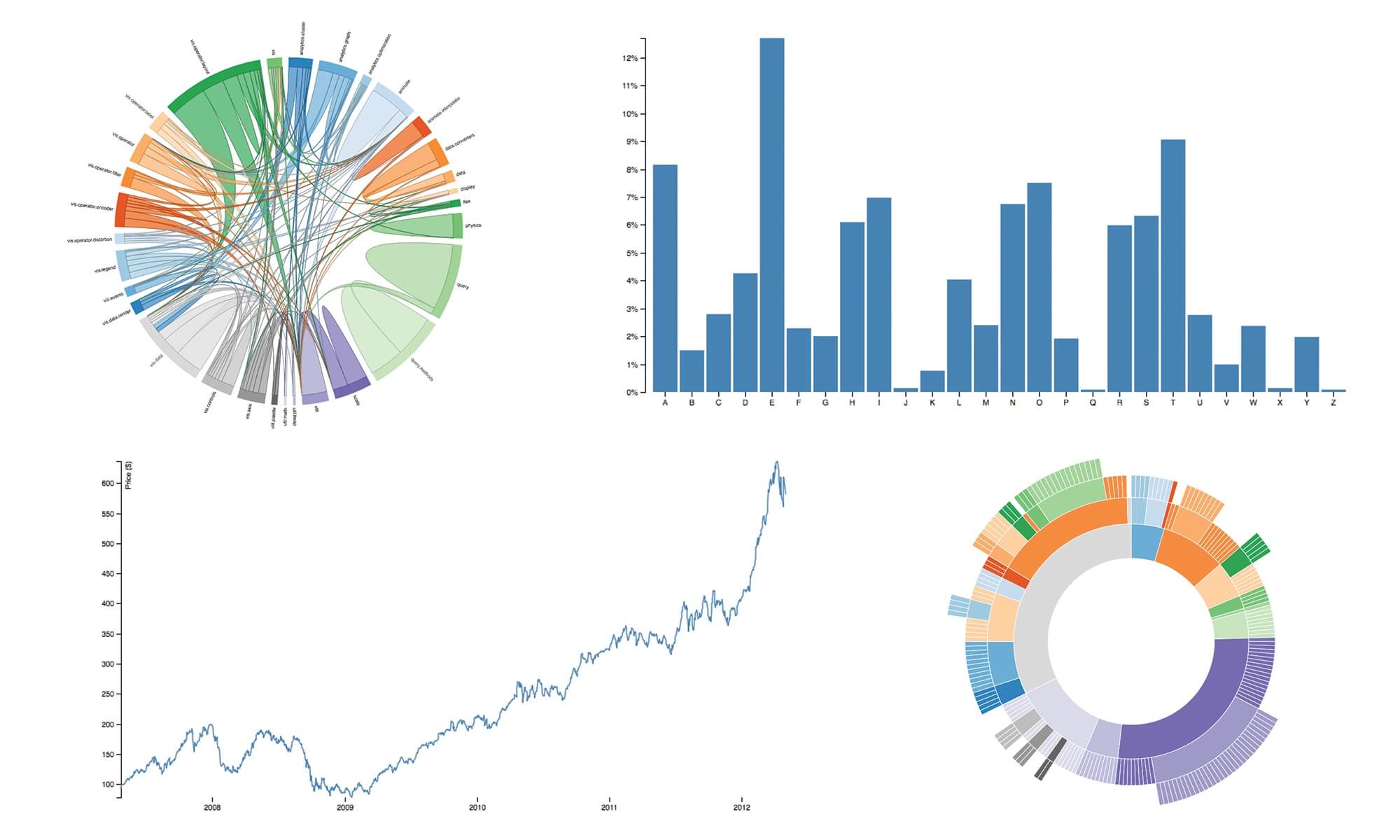

La visualisation des données peut se présenter sous de nombreuses formes, comme les diagrammes à barres, les diagrammes linéaires, les lignes d'étincelles, les graphiques d'accords, les partitions en forme de soleil et même les listes. Bien que ces résultats puissent convenir à certains cas d'utilisation, ils n'offrent pas la perspective nécessaire pour vous aider à comprendre et à segmenter votre environnement dans le but d'améliorer la sécurité.

La visibilité pour la segmentation doit être construite avec cet objectif à l'esprit. Il doit le faire :

- Fournir une perspective de l'environnement pour vous aider à comprendre le contexte des composants de vos applications et les relations entre eux.

- Fournir une vue d'ensemble de l'état actuel et passé afin que vous puissiez planifier et atténuer les risques futurs.

- Il s'agit d'une carte en temps réel de votre environnement applicatif, avec des informations et des données qui vous permettent d'avoir une vue d'ensemble de la situation.

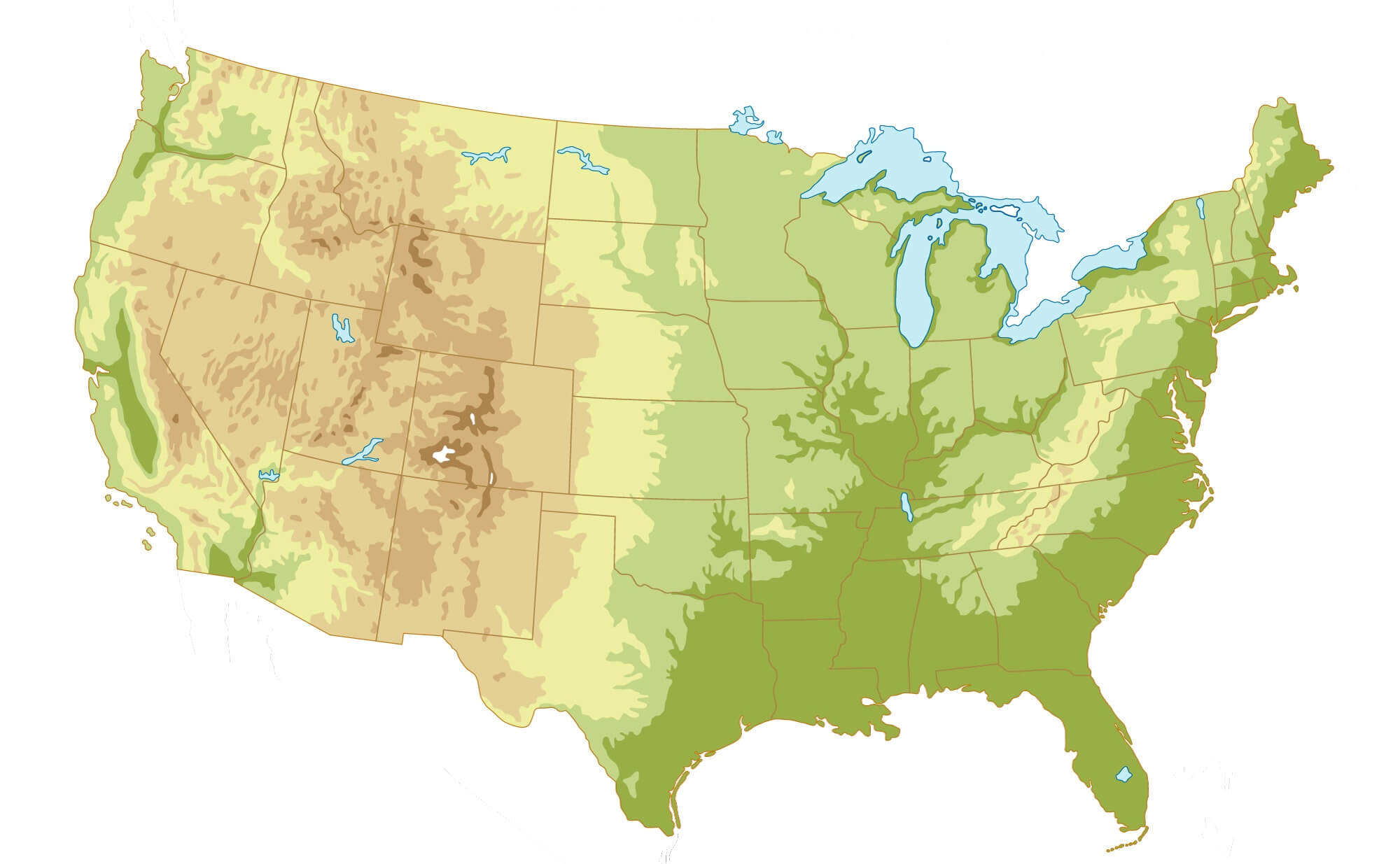

Une visibilité qui n'offre pas la bonne perspective - comme une simple vue du réseau - est insuffisante et inefficace pour planifier, définir et mettre en œuvre une politique de sécurité pour vos applications. Ce serait comme essayer de conduire de SF à NYC avec une simple carte en relief imprimée...

Sachez ce qui se passe

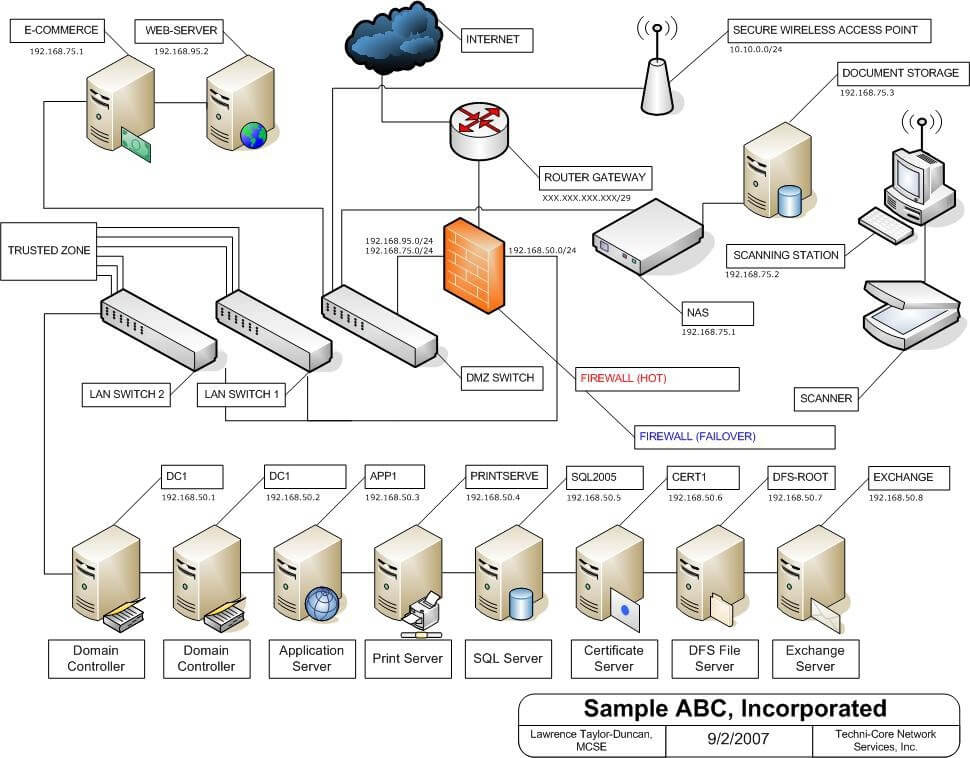

Il fut un temps où vous pouviez prendre un instantané du centre de données et savoir avec certitude que cet instantané serait valable pendant des semaines, voire des mois ou même des années. Les choses n'ont pas tellement changé. Les équipes utilisaient des outils tels que Visio pour cartographier les environnements, et certaines allaient même jusqu'à imprimer d'énormes versions de leur centre de données au format poster pour les accrocher au mur et les montrer lors des discussions de planification. Imaginez quelque chose comme cela :

Cette époque est révolue depuis longtemps grâce à la virtualisation, au cloud et aux conteneurs, qui ont tous facilité le démarrage, le démontage et le déplacement des charges de travail, créant ainsi des environnements extrêmement dynamiques. Plus vite que vous ne pouvez cliquer sur l'icône Visio et ouvrir ce fichier .vsd, votre vision du centre de données est peut-être déjà dépassée et obsolète, du moins en partie. En raison de ce rythme de changement rapide, il est difficile pour les équipes de sécurité de comprendre le paysage actuel, d'évaluer correctement les risques, de planifier les politiques et d'appliquer les contrôles.

Pour rester en phase avec ces environnements hautement dynamiques, vous avez besoin d'une carte en temps réel, qui surveille et s'adapte en permanence aux changements.

Cela devient important pour comprendre l'état actuel de l'environnement et l'évolution des risques, deux éléments essentiels pour des efforts d'atténuation efficaces.

Savoir ce qui s'est passé dans le passé

Le temps réel ne suffit pas. Vous devez également être en mesure de regarder ce qui s'est passé dans le passé. La célèbre citation de George Santayana, "Ceux qui ne se souviennent pas du passé sont condamnés à le répéter," devrait certainement être prise en compte par les équipes de sécurité. L'examen des données historiques, c'est-à-dire des expériences passées, devient l'élément clé suivant de la planification de la sécurité, afin de s'assurer que vous tenez compte non seulement de ce qui se passe aujourd'hui, mais aussi de ce qui s'est passé dans le passé - deux facteurs prédictifs de ce qui pourrait se produire à l'avenir.

Comment votre sécurité sera-t-elle améliorée grâce aux données historiques ?

Considérez les charges de travail dynamiques telles que les machines virtuelles, les serveurs en nuage et les conteneurs qui peuvent disparaître aussi rapidement qu'ils sont apparus. Comment savez-vous ce qu'ils ont fait ? Quel est le trafic envoyé ? Quel a été leur impact sur l'environnement ? Quel risque a été introduit pendant qu'ils existaient ? Les données historiques constituent une autre dimension essentielle pour vous aider à comprendre comment le risque pourrait se manifester dans votre environnement à l'avenir.

Une autre perspective importante est de voir comment les dépendances des applications ont évolué dans le temps. Depuis quand mon application critique est-elle aussi connectée ? Qu'est-ce qui s'y connecte exactement ? Toutes ces connexions sont-elles vraiment nécessaires ? Dans quelle mesure dois-je m'inquiéter ? Les données historiques vous permettent de regarder en arrière pour voir ce qui a causé les risques actuels et de poser des questions sur la façon dont ils sont apparus.

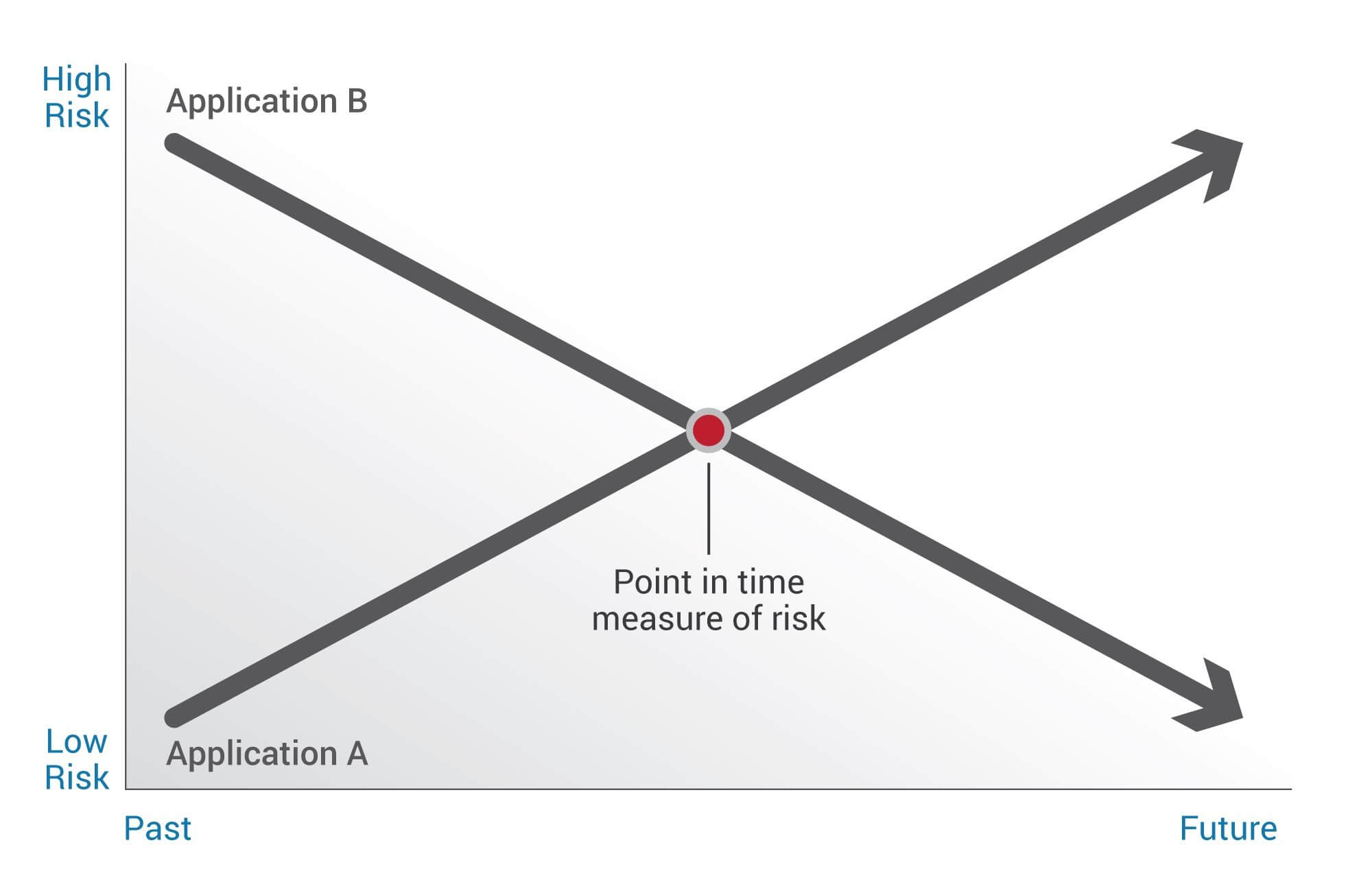

Que se passe-t-il si deux charges de travail présentent actuellement le même risque, mais que l'historique montre que l'une d'entre elles augmente au fil du temps et que l'autre diminue au cours de la même période ? Quels sont les facteurs à l'origine de cette divergence ? Grâce aux données historiques, vous voyez non seulement que le risque a changé, mais aussi comment il a changé au fil du temps.

N'oubliez pas : il s'agit des candidatures.

Le dernier élément nous rappelle pourquoi nous sommes ici. Ce sont les applications que nous devons sécuriser, et nous devrions donc envisager les choses dans le contexte des applications, et non dans celui du réseau. Les équipes chargées des applications ne veulent pas regarder et essayer de comprendre le réseau (adresses IP, ports, VLAN). Ils comprennent les applications, comment elles fonctionnent, comment elles devraient fonctionner et, en fin de compte, ils ont probablement une bonne idée de la manière dont elles devraient être protégées.

Il est essentiel de considérer l'environnement dans le contexte des applications.

Une vue centrée sur l'application vous aide à voir ces applications et leurs composants dans le contexte des rôles qu'ils jouent dans l'environnement global. C'est la seule façon de comprendre véritablement les risques et d'élaborer une politique visant à les atténuer.

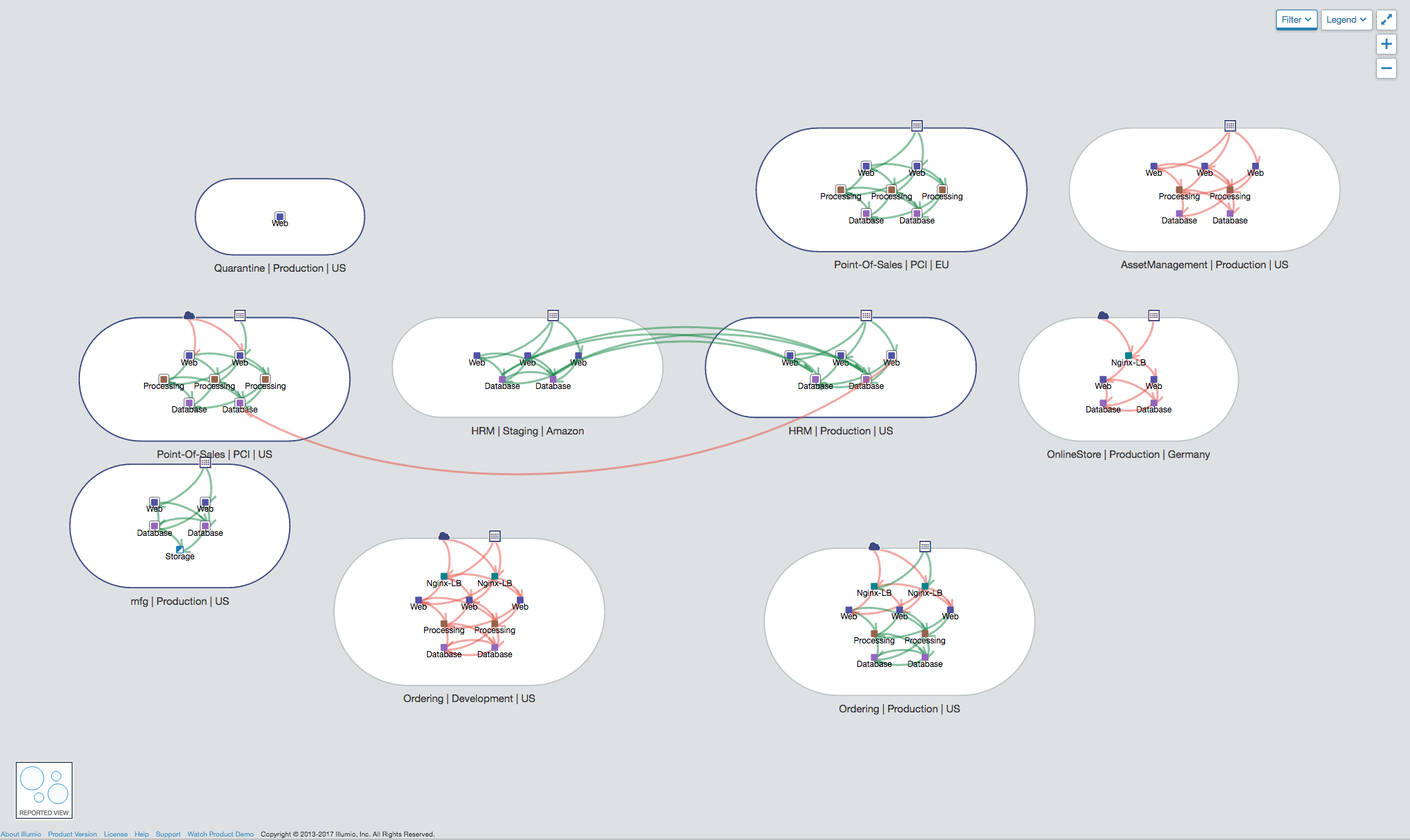

Une carte des dépendances de l'application réunit tous les éléments

Grâce à une carte des dépendances applicatives, vous pouvez désormais voir les choses dans le contexte de vos applications, de leurs dépendances et de leurs relations, tout en faisant abstraction de la complexité et des détails de l'environnement. Vous n'avez plus à penser au réseau (adresses IP et ports), à la plateforme (bare-metal, VM, conteneur) ou à l'infrastructure (centre de données privé ou cloud). Vous pouvez vous concentrer sur les applications, leur fonctionnement, leur interdépendance, la manière dont elles doivent fonctionner ensemble en tant que processus d'entreprise et la meilleure manière de les protéger.

Une carte des dépendances d'une application vous permet de voir comment les choses sont connectées ; vous avez maintenant le contexte de ce qui est connecté et vous pouvez poser des questions. Pourquoi le serveur web se connecte-t-il directement à cette base de données ?

Vous pouvez également voir comment le risque d'une application peut avoir un impact sur d'autres applications, comme des points de défaillance uniques qui peuvent indirectement provoquer des pannes en cascade dans d'autres applications critiques. Grâce à cette vision, vous pouvez vraiment comprendre les risques dans l'environnement et réfléchir à la création d'une politique appropriée pour faire respecter la manière dont les choses doivent fonctionner.

.png)

.webp)