Enfin une nouvelle façon de sécuriser les serveurs Windows

Les systèmes d'exploitation Windows sont parmi les plus installés au monde, il est donc compréhensible qu'ils soient une cible attrayante pour les pirates informatiques. Outre les antivirus traditionnels et la protection contre les logiciels malveillants, que peut-on faire d'autre pour sécuriser ces ordinateurs et les réseaux sur lesquels ils vivent ?

L'ajout de matériel de sécurité à votre réseau peut contribuer à réprimer une attaque, à vous alerter ou à la déjouer complètement. Les réseaux locaux virtuels (VLAN) et la segmentation des réseaux basée sur les pare-feu comptent parmi les stratégies de sécurité réseau les plus efficaces à ce jour, mais ils présentent quelques inconvénients majeurs, notamment la maintenance et l'incapacité à évoluer rapidement.

Même les experts en sécurité les plus expérimentés ont choisi de ne pas supprimer une règle de pare-feu par crainte d'un effet involontaire.

Le nombre de VLAN et de règles de pare-feu nécessaires pour segmenter correctement un réseau peut submerger les ressources d'une équipe de sécurité. Cette approche peut également s'effondrer au fil du temps, car elle dépend de l'intervention humaine pour maintenir les politiques en phase avec les changements. Même les experts en sécurité les plus expérimentés ont choisi de ne pas supprimer une règle de pare-feu par crainte d'un effet involontaire.

Au fur et à mesure que les règles de pare-feu augmentent, elles deviennent beaucoup plus difficiles à gérer, atteignant même des nombres ridiculement élevés. J'ai personnellement vu de grandes entreprises avec des millions de règles de pare-feu, certaines datant de plus de dix ans.

Le problème des règles basées sur les ports

Les systèmes d'exploitation Windows posent un problème unique lorsqu'on essaie de les sécuriser avec des pare-feu traditionnels. Ces pare-feu utilisent des règles basées sur les ports, de sorte qu'un port d'une adresse IP spécifique est autorisé à communiquer avec un autre port d'une adresse IP différente.

Cette stratégie se prête aux systèmes UNIX et Linux, qui disposent généralement d'un processus unique fonctionnant sur un seul port ou une série de ports. Mais dans les systèmes d'exploitation Microsoft, il est courant qu'un groupe de processus utilise un port unique ou un groupe de ports, qui peuvent être attribués dynamiquement. Il se peut donc que vous ne sachiez pas à l'avance quel port ils veulent utiliser. Comment savoir si vous devez autoriser un port si vous ne connaissez pas le processus qui l'utilise ou le port qu'il utilisera ?

Les entreprises traitent les symptômes du problème, mais pas le cœur du problème : la sécurité actuelle est statique et ne peut tout simplement pas suivre le rythme du changement.

Les ports dynamiques sont attribués de manière aléatoire à partir d'un ensemble de "ports élevés" définis d'un commun accord. Comme vous pouvez l'imaginer, le fait de ne pas savoir quel port sera utilisé entraîne l'ouverture d'un grand nombre de plages de ports sur les pare-feux de segmentation afin que les machines Windows puissent communiquer entre elles. Inversement, vous pouvez restreindre ces plages de ports, mais vous devrez alors modifier les clés de registre et redémarrer tous vos hôtes Windows.

Nous nous retrouvons donc dans une situation peu idéale où nous devons gérer un nombre ingérable de règles de pare-feu ou restreindre les plages de ports natifs de notre hôte.

Suivre le rythme du changement

Les entreprises tentent de les aider en créant des logiciels de gestion des règles de pare-feu, en ajoutant la prise en compte des applications dans leurs pare-feu et, d'une manière générale, en les aidant à résoudre l'un ou l'autre aspect d'une situation frustrante. Mais elles traitent toutes les symptômes du problème, et non la question centrale : la sécurité d'aujourd'hui est statique et ne peut tout simplement pas suivre le rythme du changement.

Il est désormais possible de réaliser une segmentation granulaire des applications, même dans le cadre de migrations en nuage.

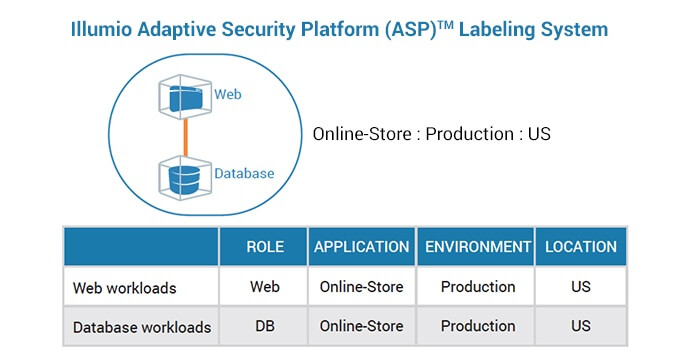

Voici la Plateforme de sécurité adaptative (ASP) d'Illumio, une approche entièrement nouvelle pour sécuriser vos charges de travail Windows (et Linux) à l'aide d'un modèle de sécurité dynamique et adaptatif. Illumio ASP utilise les services de sécurité natifs fournis par les systèmes d'exploitation, la plate-forme de filtrage Windows et iptables. Il ajoute ensuite un système d'étiquetage intuitif qui élimine le besoin d'adresses IP et de ports pour écrire des règles.

Ainsi, lorsque de nouveaux hôtes ou des hôtes modifiés s'enregistrent, Illumio ASP lit les étiquettes qui lui ont été attribuées et configure automatiquement son profil de sécurité. Il en va de même si un hôte change d'adresse IP : Le changement est perçu et toutes les règles appropriées sont recalculées en quelques secondes.

En définissant votre environnement à l'aide d'étiquettes, vous pouvez regrouper la sécurité des applications. Lorsque vous activez ou désactivez des composants de votre application, la sécurité suit, sans qu'il soit nécessaire de modifier les règles de pare-feu ou de gérer les VLAN.

Qu'est-ce que cela signifie ? Nous pouvons désormais réaliser une segmentation granulaire des applications, même dans le cadre de migrations vers le nuage.

Le moteur de calcul des politiques (Policy Compute Engine ou PCE) est le "cerveau" de l'opération.

Avec l'ajout de l'application basée sur les processus dans les environnements Windows, Illumio éliminera enfin la question de savoir comment traiter les ports élevés dynamiques. Vous définissez le processus approuvé et Illumio lui permet de communiquer sur tous les ports qu'il souhaite, en toute sécurité.

Comment cela se produit-il ? Le moteur de calcul des politiques (Policy Compute Engine ou PCE) est le "cerveau" de l'opération. À l'aide d'un agent léger appelé Virtual Enforcement Node (VEN), le PCE reconnaît instantanément qu'un changement s'est produit et corrige les systèmes concernés en l'espace de quelques secondes. Ce moteur de politique dynamique vous permet non seulement de rédiger rapidement des politiques de sécurité en langage naturel, mais aussi d'afficher une carte interactive en direct de la structure de votre application, appelée Illumination. Un outil très efficace pour communiquer des postures de sécurité complexes à presque tout le monde.

La sécurisation des serveurs Windows vient de devenir très intéressante.

.png)