3 étapes pour empêcher les ransomwares de se propager

Dans un article précédent, nous avons exploré le concept de visibilité et la façon dont il peut vous aider à repérer les voies potentielles de propagation des ransomwares et autres logiciels malveillants. Ensuite, nous avons expliqué comment visualiser, quantifier et atténuer les risques liés aux vulnérabilités.

Avec ces éléments en place, vous êtes maintenant bien positionné pour stopper les ransomwares dans leur élan, en utilisant des mesures à la fois proactives et réactives.

Pourquoi les rançongiciels sont-ils si efficaces ?

Une analyse réalisée en 2020 montre que les entreprises ont perdu 21 milliards de dollars en raison des temps d'arrêt provoqués par les attaques de ransomware. Ce chiffre démontre à lui seul l'efficacité des tactiques de ransomware.

Pourquoi les rançongiciels sont-ils si lucratifs pour les criminels ? La faiblesse humaine est une vulnérabilité facilement exploitable qui peut être renforcée par une sensibilisation aux menaces de sécurité. Le matériel et les logiciels obsolètes constituent une autre vulnérabilité dont profitent les auteurs de ransomwares.

Un élément important qui rend les ransomwares si efficaces est le manque de défenses technologiques auquel sont confrontées de nombreuses entreprises. Heureusement, il est possible d'empêcher la propagation des ransomwares en mettant en place les stratégies et les technologies adéquates.

Meilleures pratiques pour stopper les ransomwares

Les rançongiciels font des ravages dans les entreprises, grandes et petites, de tous les grands secteurs d'activité. Mais il a un talon d'Achille. Il se déplace généralement selon un schéma très prévisible.

Tout d'abord, les logiciels malveillants pénètrent dans l'environnement informatique d'une organisation par une voie vulnérable. Ensuite, s'il n'est pas contrôlé, il se propage, souvent au fil des semaines ou des mois, en toile d'araignée à travers les réseaux, les appareils et les serveurs. Enfin, quelqu'un appuie sur l'interrupteur pour l'activer une fois qu'il est en place, et le ransomware semble surgir de nulle part.

Ce processus peut se produire parce qu'il est relativement facile de se déplacer latéralement dans la plupart des environnements, car les pare-feu se trouvent généralement au sommet des centres de données et non à proximité des systèmes qu'ils protègent.

L'arrêt de la propagation des ransomwares, des logiciels malveillants et d'autres cyberattaques passe par un processus en trois étapes :

1. Fermez les ports et les vecteurs à risque que les logiciels rançonneurs peuvent utiliser pour s'introduire dans vos systèmes.

2. Mettez en place des barrières pour empêcher les logiciels malveillants de se déplacer latéralement dans votre environnement s'ils y pénètrent.

3. Améliorez votre réponse post-intrusion en mettant en place des politiques secondaires à activer pour la réponse à l'incident.

1. Éliminez les connexions inutiles

Tout commence par l'isolement des actifs critiques en éliminant les communications inutiles.

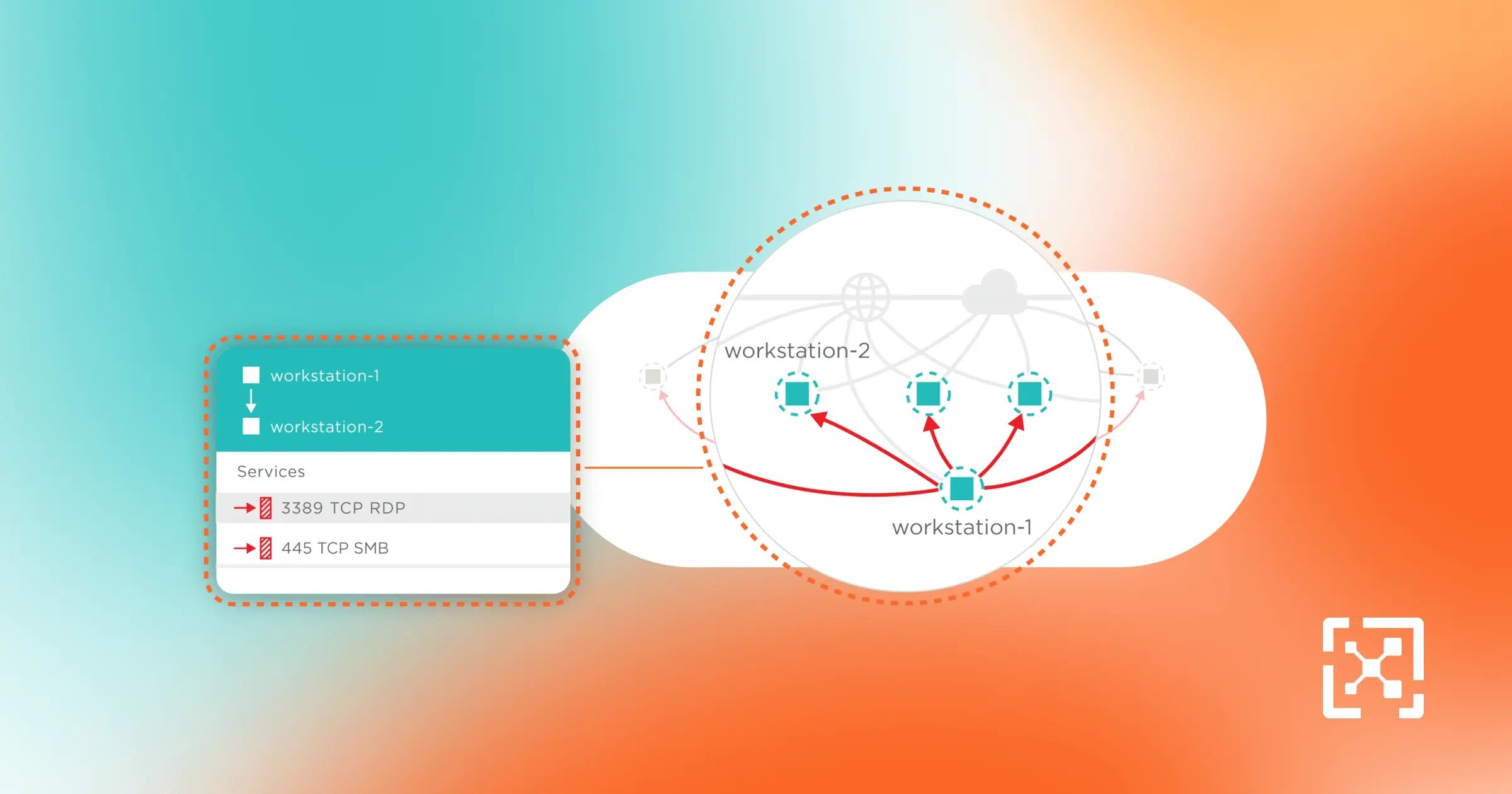

Prenons l'exemple de la vidéoconférence. Il n'y a généralement aucune raison valable pour que l'ordinateur portable de l'organisateur d'une conférence communique directement avec un autre appareil connecté à la conférence via des ports RDP ou SMB. Les administrateurs peuvent donc fermer ces ports sur les deux appareils sans aucun impact sur les autres éléments de l'environnement. Autre exemple, dans la plupart des cas, vous pouvez arrêter les protocoles FTP et Telnet, plus anciens et très vulnérables, dans votre environnement.

En n'autorisant que les communications nécessaires et en éliminant les chemins inutiles entre les appareils et les réseaux, vous pouvez resserrer les flux de travail et les machines pour contenir les ransomwares.

Vous pouvez le faire en bloquant toutes les communications à travers des ports individuels, comme dans les exemples ci-dessus, pour une seule application, au sein d'un emplacement géographique, ou à travers un réseau entier.

Pour obtenir les meilleurs résultats, vous devez mettre en œuvre ces contrôles à la fois de manière proactive et réactive :

- Agir de manière proactive signifie fermer tous les ports inutilisés dans votre centre de données ou dans d'autres zones avant qu'une attaque ne se produise - tout comme vous verrouillez la porte d'entrée lorsque vous allez vous coucher le soir.

- Agir de manière réactive signifie répondre aux incidents en mettant en place des politiques que vous pouvez activer lorsque vous savez ou même soupçonnez la présence de logiciels malveillants dans votre environnement.

Commencez par entourer de protection vos applications ou vos actifs les plus précieux. Ainsi, si un logiciel malveillant s'introduit dans un appareil ou un réseau de votre environnement, il restera confiné dans une petite zone, laissant le reste intact.

Comme nous l'avons expliqué dans notre précédent article, certains ports présentent plus de risques que d'autres et doivent être fermés en priorité. Il s'agit notamment de ports hautement connectés que seule une poignée de serveurs utilise peut-être pour communiquer avec d'autres systèmes dans un centre de données.

Dans la plupart des cas, les serveurs non administrables ne devraient jamais utiliser les ports vulnérables tels que les ports RDP et SMB qui permettent la communication d'égal à égal. La bonne nouvelle, c'est que ces ports constituent la plupart des vecteurs d'attaque des logiciels malveillants. En d'autres termes, si vous limitez les portes d'entrée telles que RDP, SMB et Win RM, vous pouvez éliminer la plupart des logiciels malveillants qui font la une de l'actualité.

Tenez également compte des ports bien connus utilisés par les bases de données et les services de base. Cette liste comprend les applications et les services couramment intégrés dans les distributions Linux. Nombre d'entre eux sont très anciens et présentent des vulnérabilités accumulées au fil des ans.

Heureusement, descontrôles et des politiques simples, fondés sur les risques et appliqués à l'entrée de n'importe quelle machine d'un centre de données peuvent vous aider à maîtriser ces vulnérabilités bien connues et à stopper les logiciels malveillants.

En ce qui concerne les ports sortants, la plupart des serveurs du centre de données n'ont aucune raison de communiquer avec l'internet, ou alors seulement de manière spécifique et clairement définie.

En renforçant la communication pour empêcher les données non autorisées de quitter l'organisation, vous pouvez empêcher la fonction de commande et de contrôle du ransomware de téléphoner à la maison pour déclencher des bombes de chiffrement mortelles.

Bien entendu, vous pouvez faire la même chose avec les systèmes en nuage et les autorisations d'accès des utilisateurs trop larges. Il suffit de limiter le trafic sortant, en contrôlant quand et comment les applications, les appareils et les utilisateurs communiquent avec l'internet au sens large. De cette manière, vous pouvez rapidement mettre en œuvre des stratégies d'endiguement des ransomwares.

Il s'agit d'isoler les biens infectés et de protéger le reste de votre environnement. Une bonne visibilité de votre environnement peut vous permettre d'aller encore plus loin en révélant des tendances au fil du temps.

2. Utiliser la visibilité pour la protection contre les ransomwares

Dans notre article précédent, nous avons montré comment Illumio prend en charge les données de connexion et les informations de flux provenant de routeurs, de commutateurs et d'autres infrastructures sur site, ainsi que de nuages et de systèmes d'utilisateurs finaux.

Illumio utilise ces informations pour créer des cartes de dépendance des applications pour les professionnels de l'informatique et des interfaces API pour l'automatisation de la sécurité.

Ces informations permettent aux administrateurs de prendre des décisions de haute qualité et à faible risque concernant les actifs qui doivent être reliés à d'autres actifs. Ils peuvent ensuite élaborer des politiques proactives - essentiellement en créant des barrières et en contenant les actifs et les systèmes critiques - qui fonctionnent entre les machines, les pare-feu natifs du cloud, les commutateurs de réseau et plus encore pour se protéger contre les menaces.

En fin de compte, une brèche entre deux utilisateurs ne devrait pas affecter d'autres utilisateurs ou actifs dans le nuage ou le centre de données, et une bonne visibilité peut mettre en évidence une telle vulnérabilité potentielle avant une attaque.

3. Améliorer la réponse post-intrusion

Illumio vous aide également à réagir en cas d'intrusion.

Supposons, par exemple, que vous repériez une activité suspecte dans votre environnement. Dans ce cas, vous pourriez vouloir mettre en place des barrières pour protéger vos bases de données principales, vos systèmes de paiement PCI, vos dossiers médicaux, vos informations commerciales et d'autres actifs sensibles.

Ce qu'il faut dans ce cas, c'est une capacité de confinement qui peut être plus restrictive que ce que vous souhaitez dans le cadre de vos activités quotidiennes. Son objectif est d'arrêter la propagation des logiciels malveillants à la source.

Avant toute attaque, les administrateurs informatiques peuvent vouloir créer des politiques secondaires à activer dans le cadre de leur runbook de réponse aux incidents. L'idée est d'isoler et de protéger les systèmes en éliminant toute connectivité susceptible de les compromettre. Au lieu de cela, la politique de confinement gèle la propagation des logiciels malveillants, par exemple en limitant les communications RDP non essentielles.

Illumio soutient cette démarche en permettant aux administrateurs de repérer le trafic circulant de manière inattendue et de mettre rapidement en œuvre des politiques coupant les connexions indésirables.

Aller au-delà des pare-feu avec la segmentation zéro confiance d'Illumio

Avec Illumio, vous pouvez voir les charges de travail qui s'exécutent dans votre environnement, qu'elles soient dans un centre de données, dans le nuage ou entre ces environnements - par exemple, entre les charges de travail Web et de base de données.

Grâce à cette carte visuelle, vous pouvez rapidement fermer la porte au trafic dangereux. En utilisant RDP comme exemple d'un moyen courant pour les ransomwares de se déplacer entre les charges de travail, vous pouvez créer une règle qui bloquera uniquement ce trafic. Vous pouvez également définir des barrières basées sur des métadonnées, telles que des étiquettes pour différents types de charges de travail et d'emplacements physiques.

Vous pouvez considérer ces barrières comme une sorte de pare-feu inversé. En effet, dans les pare-feu, vous créez généralement des règles définissant le trafic souhaité, tout le reste étant interdit par défaut. Illumio vous permet d'inverser ce flux de travail pour définir d'abord le trafic refusé. Ensuite, vous faites des exceptions pour permettre les communications dans des cas individuels.

Tout cela est automatisé, ce qui vous permet de créer des politiques d'urgence que vous pouvez lancer à tout moment pour protéger votre environnement contre n'importe quelle attaque en quelques clics.

En bref, Illumio offre la visibilité dont vous avez besoin pour repérer les charges de travail et les machines vulnérables, fermer les ports inutiles avant une attaque et isoler les infections par logiciels malveillants avant qu'elles ne se propagent. Cette combinaison de contrôles proactifs et réactifs vous permet d'empêcher rapidement les attaques de se transformer en cyber-catastrophes.

Contactez-nous dès aujourd'hui pour savoir comment contenir les attaques de ransomware avec Illumio.

.png)

.webp)