Évaluer les vulnérabilités pour stopper les ransomwares

Dans un article précédent, nous avons examiné la visibilité basée sur les risques comme première étape de la lutte contre les ransomwares et autres logiciels malveillants.

Ce billet traitera de la manière de cartographier ces vulnérabilités par rapport aux modèles de connectivité, c'est-à-dire la manière dont les applications et les processus communiquent entre eux et par l'intermédiaire des réseaux.

C'est la dernière étape avant de bloquer et d'empêcher activement la propagation des ransomwares.

Améliorer la visibilité grâce à des données riches sur les communications

Dans un environnement de production classique, presque tout peut communiquer avec tout le reste - applications et machines au sein de sous-réseaux, de VLAN, de zones, etc. Cela permet aux systèmes d'entreprise de travailler en partageant des données et en communiquant avec le monde extérieur. Mais cela crée aussi un problème. Si un logiciel malveillant infecte une partie de cet environnement, il peut se propager très rapidement.

Pour empêcher la propagation des logiciels malveillants dans les environnements de production, vous devez bloquer les ports qu'ils exploitent pour passer d'une application ou d'une machine à l'autre. Mais vous devez également savoir quels ports doivent rester ouverts pour que vos systèmes puissent continuer à faire ce qu'ils ont à faire.

C'est pourquoi l'arrêt de la propagation des ransomwares et autres logiciels malveillants dépend de la visibilité en temps réel des communications entre les actifs. Après tout, vous ne pouvez pas fermer les ports ouverts inutilement si vous ne pouvez pas les identifier.

En outre, vous devez déterminer quels sont les ports qui présentent le plus grand risque potentiel. Ce n'est qu'ensuite, avec ces informations en main, que vous pourrez mettre en œuvre des contrôles proactifs et réactifs qui n'entraîneront pas l'arrêt de votre activité. De cette façon, vous pouvez limiter votre exposition à une violation au seul point d'entrée de votre réseau sans avoir d'impact négatif sur les opérations.

Cette visibilité basée sur les risques vous permet également de prioriser les correctifs avant qu'un incident ne se produise.

L'établissement de priorités est essentiel, car les services informatiques en charge des grands réseaux ne peuvent pas patcher tous les systèmes en permanence. Certains correctifs sont nécessairement traités avant d'autres. Il est évident que vous souhaitez réparer en priorité les systèmes qui présentent le plus de risques potentiels. La question est de savoir lesquels.

La réponse à cette question dépend en grande partie de la connectivité du réseau.

Considérez que les vulnérabilités d'un serveur fonctionnant de manière totalement isolée représentent une menace bien moindre que celles d'une machine située au milieu d'un centre de données et accessible à des milliers d'autres personnes. Tenez également compte du fait que certains ports ouverts présentent un plus grand danger pour les actifs du réseau que d'autres.

Ce qu'il faut, c'est un moyen de quantifier le risque posé par un ensemble donné de ports dans le contexte de systèmes particuliers et de la manière dont ces systèmes sont connectés les uns aux autres et à l'internet au sens large.

Identifier les ports les plus risqués

Le fait est que certains ports présentent plus de risques que d'autres. Les ports les plus risqués sont les ports hautement connectés utilisés par Microsoft Active Directory et d'autres services centraux. L'interrogation des systèmes et l'établissement de rapports sur l'infrastructure informatique présentent également plus de risques.

Les ports peer-to-peer représentent un risque important, y compris ceux utilisés par des services tels que la gestion de bureau à distance et les applications de partage de fichiers. Même de nombreuses applications de médias sociaux fonctionnent de cette manière. Ils sont spécialement conçus pour le type de trafic en tout genre qui empêche les spécialistes de la sécurité de dormir. Les professionnels de la sécurité s'en inquiètent car les logiciels malveillants ciblent souvent ces ports parce qu'ils sont omniprésents, généralement ouverts et que "parle" de manière arbitraire.

Enfin, les anciens protocoles de communication tels que FTP et Telnet ont tendance à rester activés par défaut, même si personne ne les utilise conformément à la politique de l'entreprise, et présentent des vulnérabilités bien connues. Cela en fait des cibles particulièrement attrayantes.

Mais savoir que certains ports présentent plus de risques que d'autres est une chose. C'est autre chose de les trouver et de les quantifier dans des réseaux d'entreprise tentaculaires. Vous devrez également savoir comment tous ces actifs sont reliés entre eux.

C'est là que la visualisation fournie par Illumio entre en jeu.

Quantifier le risque de connectivité

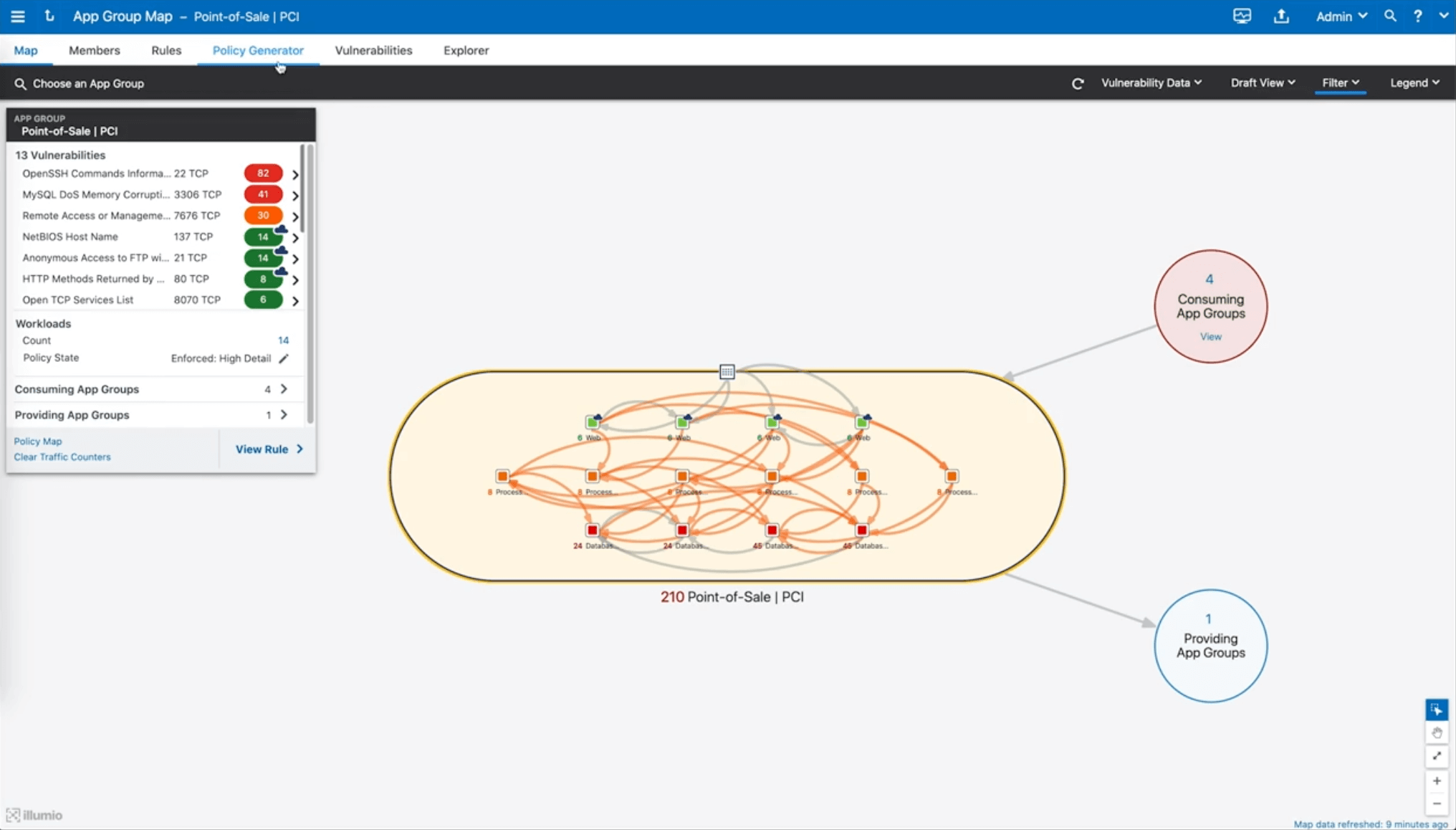

Illumio superpose les données des scanners de vulnérabilité tels que Rapid7 et Qualys sur les cartes d' Illumio de vos applications et de la façon dont elles sont connectées - formant ainsi des cartes de vulnérabilité.

Il prend en charge les données de connexion provenant de sources telles que les routeurs exécutant NetFlow et JFlow, les commutateurs, les systèmes en nuage, les tables de connexion des systèmes d'exploitation, etc. Il combine ensuite ces informations avec les données fournies par les scanners de vulnérabilité.

Ensuite, il introduit des informations sur l'identité des utilisateurs et des machines à partir de sources telles que Active Directory, les bases de données de gestion de la configuration, les systèmes de gestion des informations de sécurité et les systèmes de gestion des adresses IP.

Les cartes qui en résultent vous donnent une vision en temps réel de tous vos systèmes, ajustée en fonction des risques. Ils prennent en compte les systèmes d'exploitation, les ordinateurs portables des utilisateurs, les applications en nuage et leurs conteneurs, les ordinateurs centraux, les équilibreurs de charge, les dispositifs de réseau, les pare-feu, etc. Il en résulte une visibilité de bout en bout qui vous permet de comprendre clairement les risques.

Par exemple, un serveur de base de données maintient-il des connexions ouvertes avec 300 machines sur un sous-réseau alors qu'il n'a besoin de se connecter qu'à 10 machines ? Les cartes d'Illumio mettront en évidence ce problème afin que vous puissiez prendre les mesures nécessaires.

En plus de savoir comment les actifs échangent des données au sein des réseaux et des centres de données, Illumio vous permet de savoir combien et à quelle fréquence ils communiquent avec le monde extérieur. Ces connaissances peuvent vous aider à décider des contrôles à mettre en place sur les machines et des correctifs à appliquer en priorité.

Comment les scores d'exposition aux vulnérabilités améliorent l'efficacité opérationnelle

Pour faciliter l'évaluation des risques, Illumio combine les informations sur les vulnérabilités, les connexions et les politiques de segmentation pour les résumer sous la forme d'un score d'exposition aux vulnérabilités. Ce chiffre unique vous permet de comprendre rapidement l'exposition relative au risque dans le contexte des applications en cours d'exécution.

De nombreux clients d'Illumio trouvent que cette seule mesure leur donne ce dont ils ont besoin pour segmenter les systèmes afin de compenser leur incapacité à maintenir tous leurs correctifs à jour en permanence. La segmentation consiste à réduire les ports les plus vulnérables au plus petit rayon possible, c'est-à-dire à communiquer avec le moins d'autres actifs possible.

Les scores de vulnérabilité d'Illumio vous permettent de cibler rapidement ces zones problématiques afin de les isoler par la segmentation dans la mesure du possible sans interrompre les opérations, puis de les corriger selon des calendriers que vous pouvez maintenir de façon réaliste. En d'autres termes, les scores de vulnérabilité et la segmentation permettent d'établir des priorités efficaces pour remédier aux vulnérabilités.

Illumio vous donne une vue complète, basée sur les risques, de l'ensemble de votre environnement. Il vous permet de voir les flux actifs, de superposer une analyse de risque basée sur les ports ouverts utilisés par les logiciels malveillants et de quantifier ce risque. Après avoir apporté des modifications à votre environnement, vous pouvez rincer et répéter l'opération pour voir comment les scores de risque évoluent dans le temps, ce qui donne aux équipes informatiques et de sécurité un outil puissant pour établir des rapports sur les risques et trier les vulnérabilités.

Générer des politiques pour bloquer les ports à risque

Illumio peut également atténuer activement les risques en bloquant les ports entre les charges de travail avant que vous ne les corrigiez ou dans les cas où vous ne pouvez pas accéder aux systèmes touchés. Il s'agit de patcher les flux de données jusqu'à ce que vous soyez en mesure de patcher les charges de travail.

De plus, Illumio peut suggérer des politiques de blocage des ports dans le cadre d'un flux de travail intégré appelé Générateur de politiques.

Vous pouvez enregistrer une politique suggérée et demander à Illumio de l'appliquer à l'ensemble de vos applications. Grâce à cet outil, vous pouvez protéger votre environnement en quelques clics et en quelques secondes seulement, au lieu d'attendre des jours ou des semaines pour déployer des correctifs.

Un outil puissant pour évaluer les vulnérabilités

Dans l'ensemble, Illumio offre aux professionnels des TI et de la sécurité une visibilité riche et axée sur les risques de toutes les communications de leurs applications et leur permet de bloquer les communications en fonction des risques afin d'enrayer la propagation des ransomwares.

En plus de mettre en œuvre des contrôles préventifs, Illumio peut améliorer votre capacité de réponse aux incidents avec des politiques de segmentation active pour arrêter les ransomwares dans leur élan.

Pour en savoir plus :

- Lisez l'ebook, Comment stopper les attaques de ransomware.

- Découvrez les cartes de vulnérabilité en action lors du webinaire " Ransomware Happens. Nous l'empêchons de se propager : Évaluez vos vulnérabilités.

.png)