Risque de ransomware : un guide complet pour les organisations

Les rançongiciels sont devenus l'une des menaces les plus redoutables pour les organisations du monde entier. Pour en savoir plus sur les ransomwares et les risques graves qu'ils présentent, consultez notre guide complet.

Qu'est-ce qu'un rançongiciel ?

Les ransomwares sont des logiciels malveillants qui chiffrent les fichiers et les informations d'un système et en empêchent l'accès jusqu'à ce qu'une rançon soit payée, généralement via des crypto-monnaies, pour les déchiffrer. La caractéristique du ransomware est la note de rançon qui apparaît sur l'écran de l'ordinateur des victimes, indiquant que les fichiers ont été cryptés et exigeant un paiement pour leur libération.

Ce logiciel malveillant crypte les données critiques, les rendant inaccessibles jusqu'à ce qu'une rançon soit versée aux attaquants. La fréquence et la sophistication croissantes des attaques par ransomware en ont fait une préoccupation majeure pour les entreprises de tous les secteurs.

Ce guide vise à fournir une compréhension complète des ransomwares, des risques associés, des stratégies efficaces de prévention et d'atténuation, ainsi que des questions fréquemment posées pour une meilleure compréhension.

Évolution des rançongiciels

Les rançongiciels ont considérablement évolué depuis leur apparition. Les premières attaques étaient relativement simples, reposant souvent sur des méthodes de cryptage de base et des techniques de distribution rudimentaires. Au fil du temps, les ransomwares sont devenus plus sophistiqués, ce qui a conduit à l'émergence du Ransomware-as-a-Service (RaaS). RaaS permet aux cybercriminels de louer des outils de ransomware, ce qui abaisse la barrière à l'entrée et permet même à ceux qui ont des compétences techniques limitées de lancer des attaques.

Principaux types de rançongiciels

- Crypto Ransomware : Crypte les fichiers de valeur, les rendant inaccessibles sans la clé de décryptage.

- Locker Ransomware: Verrouille entièrement les utilisateurs de leurs appareils, empêchant toute interaction jusqu'à ce que la rançon soit payée.

- Double extorsion: Les attaquants ne se contentent pas de crypter les données, ils les exfiltrent également, menaçant de rendre publiques des informations sensibles si la rançon n'est pas payée.

- Leakware/Doxware : Semblable à la double extorsion, mais avec un accent principal sur la menace de divulguer des informations confidentielles pour contraindre les victimes à payer.

Méthodes de livraison courantes

- Courriels d'hameçonnage : Les courriels malveillants qui incitent les destinataires à cliquer sur des liens infectés ou à télécharger des pièces jointes nuisibles.

- Exploitation du protocole de bureau à distance (RDP) : Les attaquants exploitent des informations d'identification RDP faibles ou compromises pour obtenir un accès non autorisé aux systèmes.

- Vulnérabilités des logiciels : Les logiciels non corrigés ou obsolètes peuvent servir de points d'entrée pour les ransomwares, permettant aux attaquants d'exploiter les vulnérabilités connues.

Qu'est-ce que le risque de ransomware ?

Le risque lié aux ransomwares désigne la menace potentielle que représentent les attaques de ransomwares pour la cybersécurité et les opérations commerciales d'une organisation. Elle englobe la probabilité qu'une attaque se produise et l'impact potentiel sur les données, les finances et la réputation de l'organisation.

Différencier les menaces, les vulnérabilités et les risques

- Menaces : Actions malveillantes potentielles, telles que les attaques de ransomware, qui peuvent exploiter les vulnérabilités.

- Vulnérabilités : Faiblesses ou lacunes dans les mesures de sécurité qui peuvent être exploitées par des menaces.

- Risque : intersection des menaces et des vulnérabilités, représentant le potentiel de perte ou de dommage.

Il est essentiel de comprendre ces distinctions pour évaluer et gérer efficacement les risques.

Le rôle de l'évaluation des risques dans la gestion de l'exposition aux ransomwares

L'évaluation des risques consiste à identifier et à évaluer les menaces et les vulnérabilités potentielles afin de déterminer leur impact sur l'organisation. En procédant à des évaluations régulières des risques, les organisations peuvent prioriser les ressources, mettre en œuvre des mesures de sécurité appropriées et réduire leur exposition aux attaques de ransomware.

Pourquoi la gestion des risques liés aux rançongiciels est-elle importante ?

Une gestion efficace des risques liés aux ransomwares est essentielle pour plusieurs raisons :

- Impact opérationnel : Les attaques de ransomware peuvent interrompre les activités de l'entreprise, entraînant des temps d'arrêt importants et des pertes de productivité.

- Perte de données : les données cryptées ou volées peuvent entraîner la perte définitive d'informations essentielles.

- Pertes financières : les coûts associés au paiement des rançons, aux efforts de récupération et aux amendes réglementaires potentielles peuvent être considérables.

- Atteinte à la réputation : Les attaques médiatisées peuvent éroder la confiance des clients et nuire à l'image de marque de l'organisation.

Implications réglementaires et exigences de conformité

Les organisations doivent se conformer à diverses réglementations qui imposent la protection des données sensibles :

- HIPAA : Les organismes de soins de santé sont tenus de protéger les informations relatives aux patients.

- GDPR : Il rend obligatoire la protection des données et de la vie privée pour les individus au sein de l'Union européenne.

- Règles de la SEC : Les entreprises publiques doivent divulguer les risques et incidents importants en matière de cybersécurité.

La non-conformité peut entraîner de lourdes amendes et des conséquences juridiques.

Limites de la couverture de l'assurance cybernétique et du risque de ransomware

Si la cyberassurance peut apporter un soutien financier à la suite d'une attaque, les polices comportent souvent des limitations et des exclusions. S'appuyer uniquement sur l'assurance sans mettre en œuvre de solides mesures de sécurité peut rendre les organisations vulnérables.

Statistiques et tendances dans le monde réel

- 76% des organisations ont subi une attaque par ransomware au cours des deux dernières années.

- 70% des incidents liés à des ransomwares entraînent une interruption des activités pendant plusieurs jours.

Le coût total moyen pour se remettre d'une attaque par ransomware est de 5,2 millions de dollars.

Ces statistiques soulignent le besoin critique d'une gestion proactive des risques.

Avantages d'une gestion proactive des risques liés aux rançongiciels

La mise en œuvre de stratégies proactives de gestion des risques liés aux ransomwares offre de nombreux avantages :

- Continuité des activités et reprise plus rapide : Veille à ce que les opérations puissent reprendre rapidement après une attaque, en minimisant les temps d'arrêt.

- Renforcement de la cybersécurité: Renforce les défenses de l'organisation contre les ransomwares, mais aussi contre d'autres cybermenaces.

- Réduction des dommages financiers et des atteintes à la réputation : Atténue les coûts potentiels et la publicité négative associés aux attaques.

- Amélioration de la confiance des parties prenantes et des clients : Démontre un engagement en faveur de la sécurité, ce qui favorise la confiance des clients et des partenaires.

Comment identifier et évaluer les risques liés aux ransomwares ?

L'identification et l'évaluation efficaces des risques liés aux ransomwares constituent une étape essentielle dans la protection de votre organisation contre les attaques potentielles. Ce processus implique de comprendre les menaces potentielles, d'évaluer les vulnérabilités et de déterminer l'impact potentiel sur vos activités.

Méthodes d'identification des risques

- Modélisation des menaces : Il s'agit d'anticiper les vecteurs d'attaque potentiels en analysant la manière dont le ransomware pourrait s'infiltrer dans vos systèmes. En comprenant les tactiques, techniques et procédures (TTP) employées par les cybercriminels, les organisations peuvent mieux préparer leurs défenses.

- Analyse des vulnérabilités : L'analyse régulière des systèmes et des réseaux pour détecter les vulnérabilités connues permet d'identifier les faiblesses que les ransomwares pourraient exploiter. Les outils automatisés peuvent aider à détecter les logiciels obsolètes, les mauvaises configurations et d'autres lacunes en matière de sécurité.

- Inventaires des actifs : La tenue d'un inventaire complet de tous les biens matériels et logiciels permet de s'assurer que tous les points d'entrée potentiels sont pris en compte et protégés. Il s'agit notamment de comprendre la criticité de chaque actif afin de hiérarchiser efficacement les mesures de sécurité.

Cadres d'évaluation des risques

L'utilisation de cadres établis permet une approche structurée de l'évaluation des risques liés aux ransomwares :

- Cadre de cybersécurité du NIST (CSF) : Offre des lignes directrices pour l'identification, la protection, la détection, la réponse et la récupération des cybermenaces, y compris les ransomwares.

- Analyse factorielle des risques liés à l'information (FAIR) : Fournit une approche quantitative pour comprendre et mesurer le risque lié à l'information, permettant aux organisations de prendre des décisions en toute connaissance de cause.

ISO/IEC 27005 : Axée sur la gestion des risques liés à la sécurité de l'information, elle propose des lignes directrices pour une approche systématique de la gestion des risques associés aux systèmes d'information.

Outils et techniques

La mise en œuvre des bons outils améliore la capacité à détecter les menaces de ransomware et à y répondre :

- Systèmes de gestion des informations et des événements de sécurité (SIEM) : Agréger et analyser l'activité des différentes ressources de votre infrastructure informatique afin de détecter les comportements suspects.

- Flux de renseignements sur les menaces : Fournissent des informations en temps réel sur les menaces émergentes, ce qui permet aux entreprises de mettre à jour leurs défenses de manière proactive.

- Détection et réponse des points finaux (EDR) : Surveille les appareils des utilisateurs finaux afin de détecter les cybermenaces telles que les ransomwares et d'y répondre.

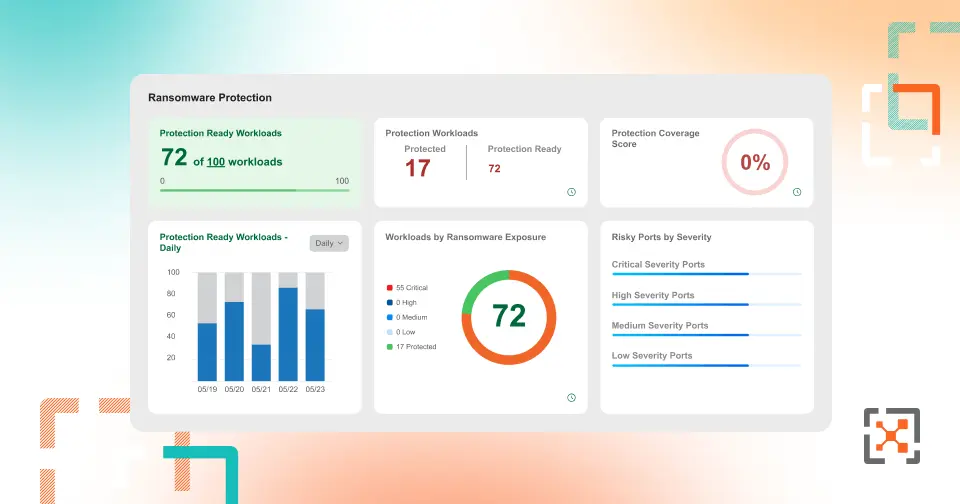

Priorité aux cibles de grande valeur et aux systèmes critiques

Il est essentiel d'identifier et de hiérarchiser la protection des biens de grande valeur et des systèmes critiques. Il s'agit d'évaluer l'impact potentiel d'une attaque de ransomware sur ces actifs et de mettre en œuvre des mesures de sécurité renforcées en conséquence.

Stratégies de prévention et d'atténuation des ransomwares

La mise en œuvre de stratégies globales de prévention et d'atténuation est essentielle pour se défendre contre les attaques de ransomware.

Formation à la sensibilisation à la sécurité et simulations d'hameçonnage

Sensibiliser les employés aux dangers du phishing et des tactiques d'ingénierie sociale réduit le risque d'infiltration de ransomware. Des simulations régulières permettent de renforcer la formation et d'identifier les points à améliorer.

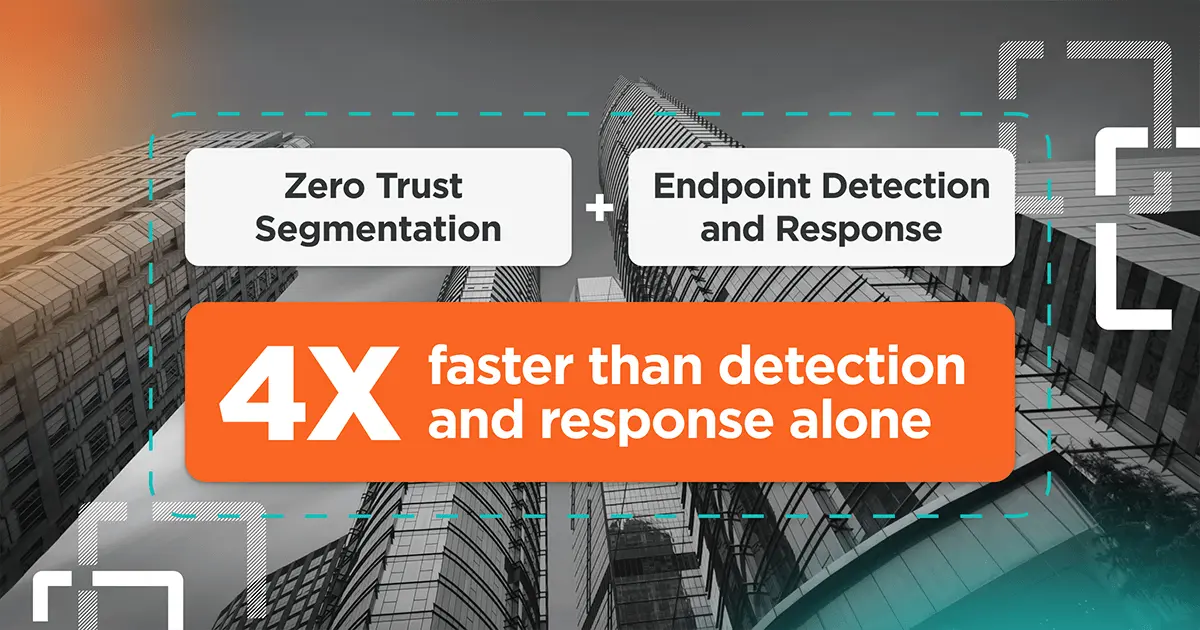

Détection et réponse des points finaux (EDR)

Le déploiement de solutions EDR permet une surveillance continue des terminaux afin de détecter les menaces et d'y répondre rapidement, minimisant ainsi les dommages potentiels.

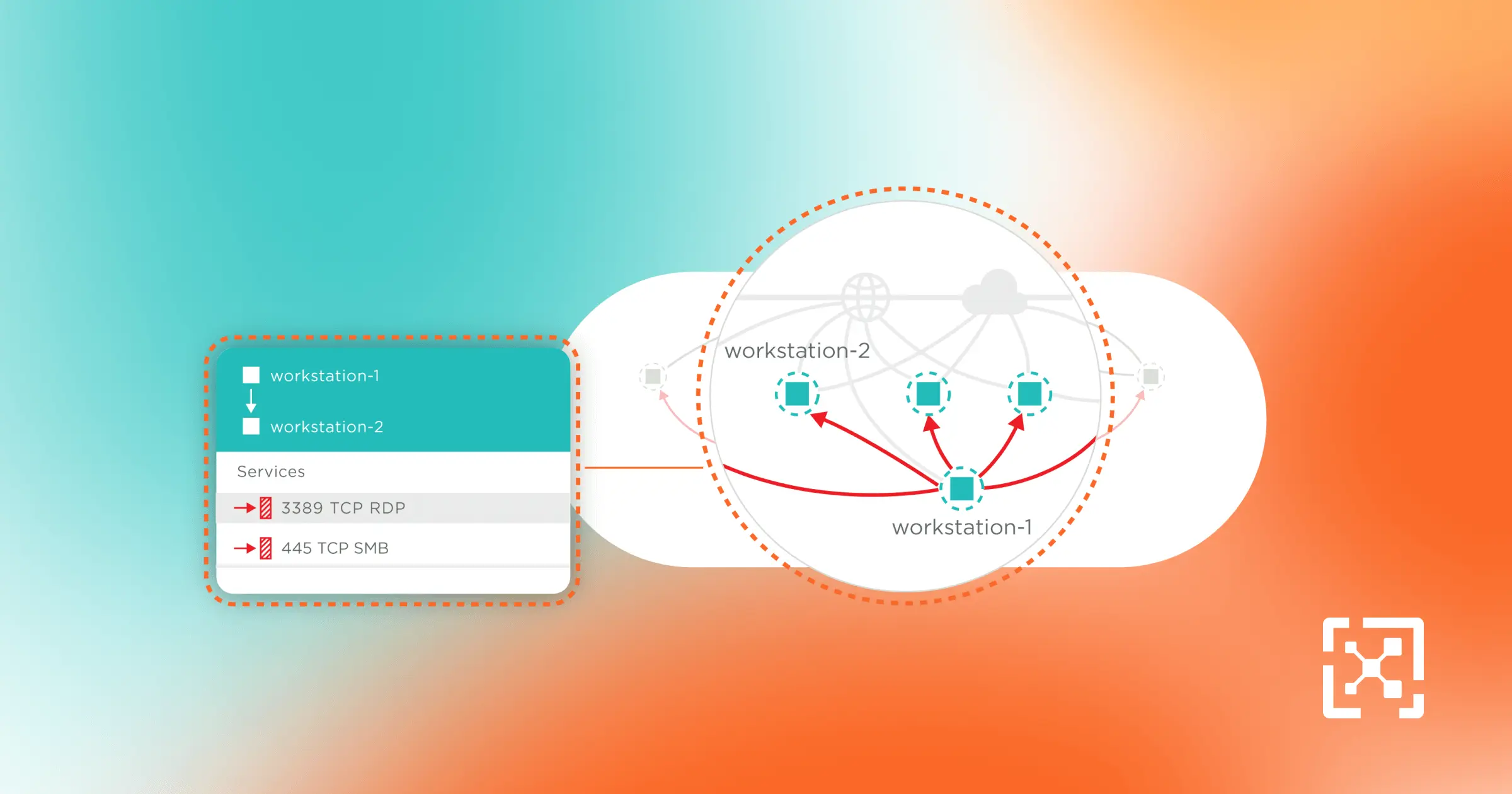

Segmentation du réseau et contrôles d'accès (confiance zéro)

La mise en œuvre d'une segmentation du réseau limite la propagation des ransomwares en isolant les systèmes critiques. L'adoption d'un modèle de confiance zéro garantit que tous les utilisateurs et appareils sont authentifiés et autorisés avant d'accéder aux ressources.

Authentification multifactorielle (MFA) partout

L'application du MFA ajoute une couche supplémentaire de sécurité, rendant plus difficile pour les attaquants l'obtention d'un accès non autorisé, même si les informations d'identification sont compromises.

Sauvegardes sécurisées et stockage immuable

La sauvegarde régulière des données et l'utilisation de solutions de stockage immuables garantissent que les données peuvent être restaurées sans avoir à céder aux demandes de rançon.

Gestion des correctifs et des vulnérabilités

L'application en temps utile des correctifs de sécurité et la gestion continue des vulnérabilités réduisent le risque d'exploitation par des ransomwares.

Filtrage du courrier électronique et du web

La mise en œuvre de solutions de filtrage robustes permet de bloquer les courriels et les sites web malveillants, réduisant ainsi la probabilité de diffusion d'un ransomware.

Plans de réponse aux incidents et de récupération

Il est essentiel de disposer d'un plan de réponse aux incidents bien défini pour minimiser l'impact d'une attaque par ransomware.

Élaborer un plan d'intervention en cas d'incident lié à un ransomware

L'élaboration d'un plan complet décrivant les procédures de détection, de confinement, d'éradication et de récupération des incidents liés aux ransomwares garantit une réponse structurée et efficace.

Rôles et responsabilités clés lors d'une attaque par ransomware

Une définition claire des rôles et des responsabilités permet à tous les membres de l'équipe de comprendre les tâches qui leur incombent en cas d'incident, ce qui facilite la coordination de la réponse.

Mesures à prendre après la détection d'un ransomware

- Contenir : Isoler les systèmes affectés pour empêcher la propagation du ransomware.

- Éradiquer : Supprimez le ransomware de tous les systèmes infectés.

- Récupérer : Restaurer les données à partir des sauvegardes et vérifier l'intégrité des systèmes.

- Communiquer : Informez les parties prenantes, y compris les employés, les clients et les organismes de réglementation, le cas échéant.

Considérations juridiques et relatives à l'application de la loi

Faire appel à un conseiller juridique et signaler les incidents aux organismes chargés de l'application de la loi peut permettre d'obtenir des conseils sur la conformité et un soutien potentiel à l'enquête.

Examen post-incident et planification de l'amélioration

La réalisation d'une analyse approfondie après l'incident permet d'identifier les enseignements tirés et les domaines à améliorer, ce qui renforce les défenses futures.

Comment mettre en œuvre un programme efficace de gestion des risques liés aux ransomwares ?

L'élaboration d'un programme complet de gestion des risques liés aux ransomwares implique des efforts coordonnés entre les différentes facettes de l'organisation.

Construire l'alignement interne : Les équipes informatiques, juridiques, de gestion des risques et de direction

La mise en place d'une équipe interfonctionnelle garantit que tous les aspects du risque de ransomware sont pris en compte. Une communication régulière entre les services informatiques, juridiques, de gestion des risques et la direction générale favorise une approche unifiée de la cybersécurité.

Choisir les bons cadres et outils

Le choix de cadres de cybersécurité appropriés, tels que le NIST CSF ou l'ISO 27001, fournit des orientations structurées. La mise en œuvre d'outils tels que les systèmes de gestion des informations et des événements de sécurité (SIEM) et les solutions de détection et de réponse des points finaux (EDR) améliore les capacités de détection et de réponse aux menaces.

Budgétisation de la gestion des risques liés aux ransomwares

Il est essentiel d'allouer des ressources suffisantes aux mesures de cybersécurité, à la formation des employés et à la planification des interventions en cas d'incident. Les investissements dans des mesures préventives peuvent conduire à des économies significatives en évitant des dépenses potentielles liées à des attaques.

Intégrer la réponse aux ransomwares dans une stratégie plus large de cybersécurité

Veiller à ce que les plans de réponse aux ransomwares fassent partie de la stratégie globale de cybersécurité favorise un mécanisme de défense cohérent. Des mises à jour et des exercices réguliers permettent à l'organisation de se préparer à l'évolution des menaces.

Foire aux questions (FAQ) sur les ransomwares

1. Comment pouvons-nous vérifier si nous sommes réellement préparés contre les ransomwares ?

L'organisation régulière d'exercices sur table et de simulations d'attaques permet d'évaluer et d'améliorer l'état de préparation de votre organisation.

2. Quels sont les secteurs les plus exposés ?

Si toutes les industries sont vulnérables, les secteurs critiques tels que les soins de santé, l'énergie et la finance sont des cibles fréquentes en raison de la nature sensible de leurs données.

3. Quel est le meilleur outil de prévention des ransomwares ?

Il n'existe pas de solution unique. Une combinaison de mesures de sécurité, y compris EDR, SIEM, microsegmentation et sauvegardes régulières, offre une protection solide.

4. L'assurance cybernétique peut-elle aider à lutter contre les ransomwares ?

L'assurance cybernétique peut atténuer les pertes financières, mais elle doit compléter, et non remplacer, les pratiques de cybersécurité globales.

5. À quelle fréquence devrions-nous mettre à jour nos protocoles de sécurité ?

Des examens réguliers, au moins une fois par an, ou lorsque des changements importants surviennent, permettent de s'assurer que les protocoles de sécurité restent efficaces face à l'évolution des menaces.

6. Qu'est-ce que la double extorsion dans les attaques de ransomware ?

La double extorsion consiste pour les attaquants à crypter des données et à menacer de les rendre publiques si la rançon n'est pas payée.

7. Comment l'architecture de confiance zéro contribue-t-elle à la prévention des ransomwares ?

La confiance zéro repose sur le principe de la vérification de chaque utilisateur et de chaque appareil, ce qui réduit le risque d'accès non autorisé et de mouvement latéral au sein des réseaux.

8. Quel rôle la formation des employés joue-t-elle dans la prévention des ransomwares ?

Les employés formés sont moins susceptibles d'être victimes d'attaques par hameçonnage, une méthode courante de diffusion des ransomwares.

9. Quelle est l'importance des sauvegardes dans la défense contre les ransomwares ?

Des sauvegardes régulières et sécurisées sont essentielles, car elles permettent aux organisations de restaurer les données sans avoir à payer de rançon.

Conclusion

Chez Illumio, nous avons vu de première main comment la segmentation peut réduire considérablement le risque de ransomware. Lorsque vous réduisez la capacité de l'attaquant à se déplacer latéralement, vous stoppez le ransomware dans son élan.

Vous souhaitez en savoir plus sur la prévention des ransomwares ? Explorez la page de la solution d'endiguement des ransomwares pour commencer.

.png)

.webp)

.webp)

.webp)