Sécurité des conteneurs : Un guide essentiel pour protéger Kubernetes

Le paysage moderne de la cybersécurité est envahi par de nouvelles menaces. Les failles sont inévitables. La question n'est pas de savoir si , mais quand vous serez victime d'une infraction.

Cela signifie que vous ne pouvez pas supposer qu'il existe un environnement dans votre réseau qui soit à l'abri des menaces. Les conteneurs sont une cible de plus en plus populaire pour les attaquants. Bien qu'ils constituent un outil DevOps puissant, ils posent des problèmes de sécurité uniques, en particulier lorsqu'ils sont superposés à d'autres infrastructures.

Dans ce billet, j'expliquerai pourquoi vous devez prêter attention à la sécurité des conteneurs et comment Illumio peut vous aider à sécuriser vos environnements Kubernetes.

Les conteneurs ne sont pas sécurisés par défaut

Les conteneurs sont généralement gérés par Kubernetes ou OpenShift. Compte tenu de leur nature dynamique et éphémère, beaucoup supposent que les environnements Kubernetes sont moins sensibles aux menaces. Ce n'est tout simplement pas vrai.

Les idées fausses sur les conteneurs en matière de sécurité sont le reflet des premiers jours des machines virtuelles, où la même hypothèse s'est rapidement avérée fausse. Les conteneurs sont confrontés à leurs propres menaces de sécurité, comme n'importe quel autre environnement. Les attaquants s'introduisent dans les conteneurs avec des objectifs familiers en tête, tels que le gain financier, l'espionnage de données, la perturbation de l'infrastructure, le cryptomining et le déploiement de réseaux de zombies pour les attaques DDoS.

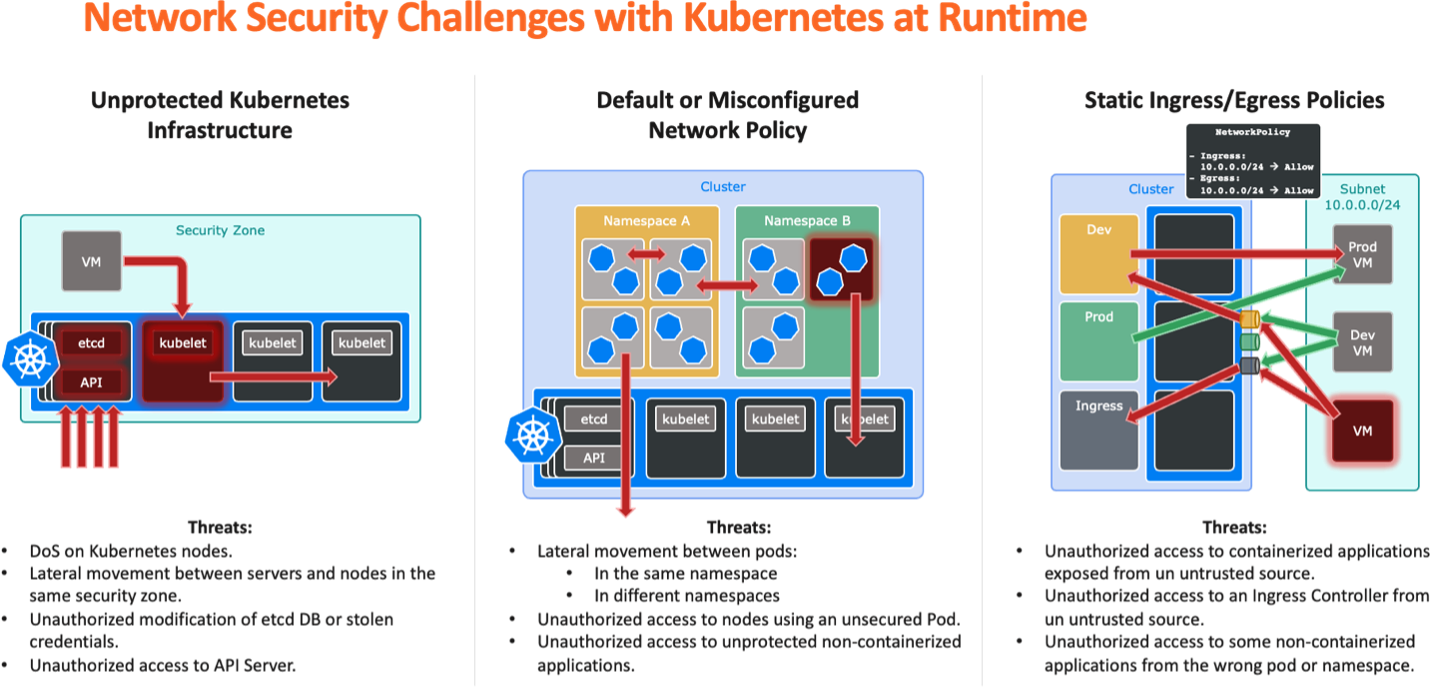

Kubernetes est confronté à plusieurs défis uniques en matière de sécurisation d'un cluster :

Le risque de sécurité lié aux conteneurs a été prouvé à maintes reprises :

- Les logiciels malveillants Siloscape, Hildegard et cr8escape utilisent une technique appelée " thread impersonation" pour pénétrer dans un réseau via des conteneurs. Ils ne ciblent pas directement le cluster Kubernetes. Au lieu de cela, ils utilisent la grappe pour "s'échapper" vers le nœud sous-jacent et exécuter le code malveillant à partir de là. Cela peut perturber l'infrastructure, et potentiellement faire tomber l'ensemble du cluster Kubernetes hébergé par le bas.

- Malware de Kinsging recherche les mauvaises configurations courantes du serveur PostgreSQL dans les conteneurs, qu'il utilise pour déployer des pods supplémentaires afin d'exécuter un code de cryptomining malveillant. Bien que ce logiciel malveillant n'extraie pas de données, il utilise gratuitement les ressources de la grappe, ce qui augmente les coûts du propriétaire.

- Les attaques de la chaîne d'approvisionnement comme SolarWinds et CodeCov ont infiltré les clusters Kubernetes par le biais de dépôts de code externes qui ont contourné les mesures de sécurité traditionnelles.

Comment les logiciels malveillants se propagent-ils dans Kubernetes ?

Toutes les cybermenaces ont une chose en commun : elles veulent se déplacer. Les attaquants cherchent à se propager latéralement vers d'autres ressources une fois qu'ils ont pénétré dans l'environnement, pour finalement atteindre leur cible.

Les logiciels malveillants se propagent en tirant parti du comportement humain ou des ports ouverts, quel que soit l'environnement.

Malheureusement, les personnes sont le maillon faible de la cybersécurité. Indépendamment de leur formation, les utilisateurs peuvent cliquer par inadvertance sur des liens risqués, permettant ainsi à des logiciels malveillants de s'introduire dans le réseau. Une fois à l'intérieur, les logiciels malveillants recherchent des ports ouverts pour se propager à d'autres charges de travail.

Les logiciels malveillants utilisent traditionnellement des ports RDP, SSH ou SMB ouverts pour transmettre des charges utiles à d'autres charges de travail. De même, les clusters Kubernetes ont souvent des ports ouverts utilisés par NodePort et Kubelet, ce qui permet aux attaquants de se propager facilement dans les charges de travail Kubernetes.

Protéger Kubernetes : Combinez la microsegmentation avec la détection des menaces

Le secteur de la cybersécurité a traditionnellement adopté une approche de détection et de réponse. Les outils de détection de la chasse aux menaces surveillent les charges de travail et les applications pour détecter tout comportement inhabituel. Si elles trouvent quelque chose de malveillant, les équipes de sécurité s'efforcent alors d'éradiquer la menace.

Mais quelle que soit la rapidité de ces outils de détection, les menaces d'aujourd'hui peuvent se propager plus rapidement. Pire encore, une fois qu'une brèche a été détectée, elle s'est probablement déjà propagée dans l'environnement. Les organisations ne peuvent pas s'attendre à ce que les outils de détection soient efficaces à 100%.

Nous savons que les brèches se propagent entre les charges de travail par le biais de ports ouverts. Cela signifie que nous n'avons pas besoin de comprendre l'intention d'une menace pour l'empêcher de se propager. Il est beaucoup plus efficace de contrôler et d'appliquer d'abord les segments.

En limitant la communication entre les charges de travail, vous empêchez les menaces de se propager, quelle que soit leur intention. Et vous donnez à votre outil de détection le temps d'identifier la menace.

Par exemple, si quelqu'un essaie d'enfoncer la porte de votre maison, vous ne lui demandez pas d'abord s'il s'agit d'un criminel, puis vous décidez de fermer votre porte à clé ou non. Vous fermez d'abord la porte et vous posez les questions ensuite.

La segmentation est un élément fondamental de toute architecture de sécurité. Plutôt que de perdre du temps à déterminer l'objectif d'une menace, bloquez immédiatement sa voie d'accès. Cela permet de contenir la brèche et de l'empêcher de se propager dans le réseau.

L'approche d'Illumio pour contenir les brèches dans Kubernetes

Illumio part du principe qu'une brèche finira par se produire dans n'importe quel environnement, y compris Kubernetes. La plateforme Illumio prend en charge la sécurité de Kubernetes de plusieurs façons.

Créez une microsegmentation proactive

En appliquant la microsegmentation à toutes les charges de travail, Illumio contient les brèches à leur point d'entrée, les empêchant de se propager dans tout le réseau. Cela signifie que les organisations peuvent survivre à une brèche active sans que leurs opérations en soient affectées.

Automatiser la détection et le confinement grâce à des intégrations tierces

Illumio s'intègre également à des plateformes de détection tierces comme pour automatiser le processus de détection et de confinement des menaces.

Si un logiciel malveillant de type " zero-day " utilise un port autorisé par Illumio, ces intégrations le partageront avec la plateforme Illumio. En réponse, Illumio appliquera automatiquement une politique de sécurité pour combler les lacunes de sécurité et réduire les risques avant que les acteurs malveillants ne puissent les exploiter.

Cela signifie que vous pouvez mettre en œuvre des contrôles de segmentation granulaires basés sur des renseignements sur les menaces en temps réel, réduisant ainsi la surface d'attaque et contenant automatiquement les brèches.

Simplifiez le DevSecOps de Kubernetes

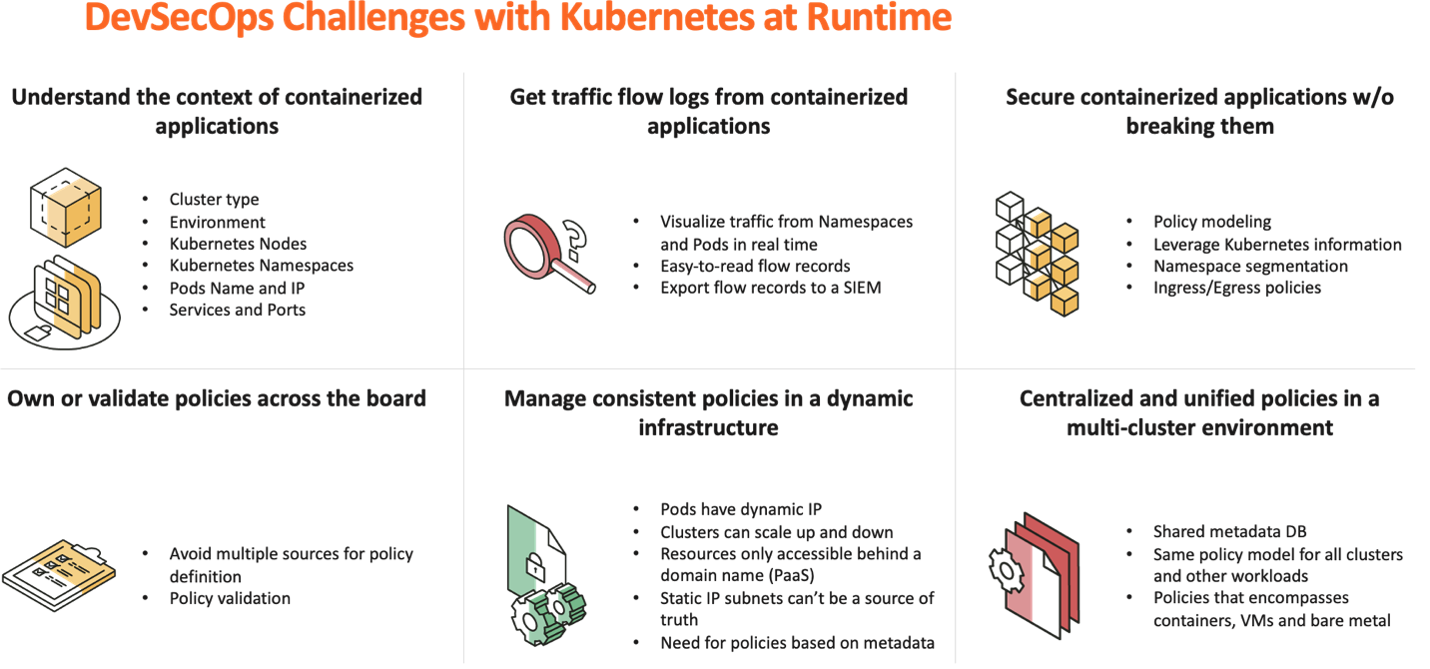

Les opérations de sécurité dans Kubernetes exigent que la politique de sécurité fasse partie des flux d'automatisation utilisés pendant les cycles de développement conteneurisés.

Avec Illumio, vous pouvez obtenir la visibilité de Kubernetes et l'application de la charge de travail dans le même flux de travail global utilisé dans tous les environnements.

Contenir les brèches dans Kubernetes avec Illumio

Les attaquants veulent se répandre partout - même dans Kubernetes. Et si vous ne parvenez pas à les empêcher de se propager, votre organisation pourrait faire la une des journaux de demain.

Illumio peut vous éviter de faire les manchettes en vous aidant à contenir les brèches, à réduire les risques et à renforcer la résilience. Cartographier le trafic et contenir les brèches dans l'ensemble de votre multicloud hybride, à l'intérieur et à l'extérieur de Kubernetes.

Contactez-nous dès aujourd'hui pour savoir comment Illumio peut contenir les brèches dans vos environnements de conteneurs.

.png)

.webp)