Violación de seguridad

Muchos de nosotros lo experimentamos en un momento u otro: vamos a iniciar sesión en una cuenta en línea solo para descubrir que fuimos pirateados. Perdimos el acceso y es muy probable que al menos algunos de nuestros datos personales confidenciales estén ahora en manos desconocidas. Pero el robo de datos no solo les sucede a las personas; A menudo, las compañías y otras organizaciones son víctimas de violaciones de seguridad corporativa.

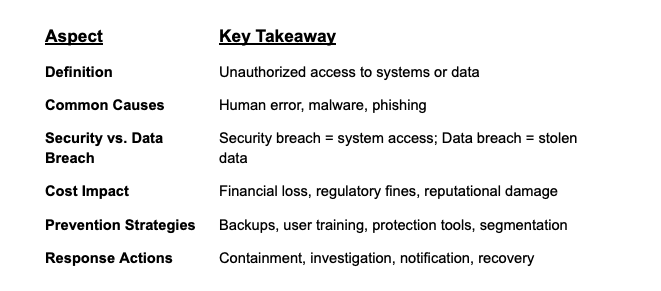

Una violación de seguridad ocurre cuando un atacante elude los controles de seguridad de una organización para obtener acceso no autorizado a sistemas y datos. Veamos más de cerca los tipos de violaciones de seguridad y por qué ocurren.

Individual vs. Infracciones corporativas

- Las personas pueden descubrir que fueron pirateadas cuando se les bloquea el acceso a las cuentas o notan una actividad inusual, a menudo un signo de exposición de datos personales.

- Las organizaciones se enfrentan a infracciones que se dirigen a activos confidenciales como datos de tarjetas de crédito, números de Seguro Social, registros de salud e información médica, o documentos financieros internos.

Por qué ocurren las infracciones

1. Error humano

Las configuraciones incorrectas, los dispositivos no seguros o los archivos compartidos accidentalmente pueden crear oportunidades para los atacantes. Un reporte de Shred-it de 2019, basado en una encuesta de Ipsos, encontró que el 47% de los ejecutivos de C-suite atribuyeron las violaciones de datos a errores humanos o pérdidas accidentales por parte de un empleado.

2. Malware

Los emails de phishing, las descargas maliciosas o las aplicaciones falsas pueden entregar malware diseñado para robar credenciales de inicio de sesión, espiar a los usuarios o cifrar datos para pedir un rescate.

Violación de seguridad vs. violación de datos

- Una violación de seguridad se refiere al acceso no autorizado a sistemas o redes de TI.

- Una violación de datos se refiere al robo o exposición de información confidencial real, a menudo como resultado de una violación de seguridad.

Costos de una violación de seguridad

- Costos directos: Investigación de incidentes, contención, multas reglamentarias y recuperación del sistema.

- Costos indirectos: Tiempo de inactividad, daño a la reputación de la marca y pérdida de clientes o usuarios.

Cómo prevenir una violación de seguridad

Tome medidas proactivas para reducir la probabilidad y el impacto de una infracción:

- Capacitación de empleados

Eduque a los empleados sobre phishing, higiene de contraseñas y prácticas de datos seguros. - Copias de seguridad periódicas

Mantenga copias de seguridad seguras para proteger contra la pérdida de datos por infracciones o ransomware. - Email y Protección de endpoints

Implemente herramientas que detecten intentos de phishing, escaneen archivos adjuntos y bloqueen malware. - Segmentación de red

Emplee los principios de Zero Trust y la microsegmentación para limitar el movimiento lateral en caso de infracción.

Respuesta a una violación de seguridad

Si se produce una infracción, la respuesta rápida es fundamental. Los pasos incluyen:

- Aísle los sistemas o redes afectados.

- Realizar una investigación forense para determinar el alcance.

- Notificar a las partes afectadas de conformidad con las leyes.

- Corrija las vulnerabilidades y restaure a partir de copias de seguridad limpias.

Por qué es importante

Las brechas de seguridad son más que fallas técnicas: son riesgos comerciales con consecuencias legales, financieras y de reputación. Las organizaciones deben adoptar una postura de seguridad proactiva y lista para la violación que enfatice la contención, la resiliencia y la preparación para la respuesta.

Con la segmentación de Illumio, las organizaciones pueden limitar el impacto de las infracciones al contener los ataques antes de que se propaguen, fortaleciendo la seguridad de adentro hacia afuera.

.png)

.webp)

%20(1).webp)