Cómo SWACRIT y ROS\\TECH cerraron la brecha de segmentación con Illumio

No fue hasta después de que se completó la migración que la brecha se hizo evidente.

SWACRIT Systems, un fabricante de alta tecnología de rápido crecimiento y miembro del Grupo Swarovski, acababa de completar una compleja migración de dominios.

Sobre el papel, todo parecía seguro. Pero faltaba algo.

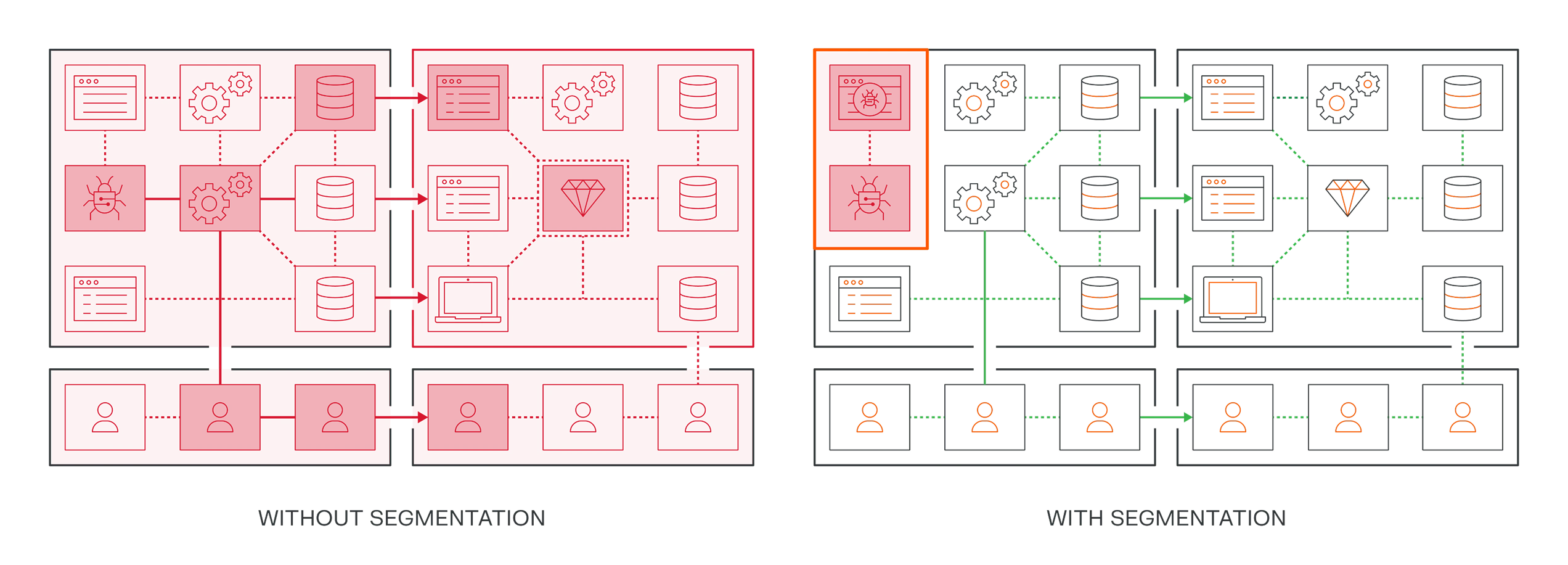

"Nos dimos cuenta de que teníamos una arquitectura bien estructurada pero sin una segmentación de red real", dijo Daniel Hofer, ingeniero de sistemas de TI de SWACRIT. "Eso dejó un agujero crítico en nuestra postura de seguridad".

El dominio se modernizó, pero la red era plana. Y en un mundo de amenazas crecientes, eso significaba que una brecha podría propagar rápidamente.

Esa comprensión inició un viaje para cerrar la brecha de segmentación y fortalecer la estrategia Zero Trust de SWACRIT.

En un seminario sitio web reciente de Illumio, Hofer se unió a Robert Rostek, CEO de la consultora de ciberseguridad ROS\\TECH, y al Director de Soluciones de Infraestructura Crítica de Illumio, Trevor Dearing, para compartir cómo Illumio los ayudó a identificar el problema, implementar la microsegmentación y obtener visibilidad y control que los firewalls tradicionales simplemente no podían ofrecer.

De fuertes controles de identidad a una brecha de segmentación

SWACRIT modernizó recientemente su entorno de TI, siguiendo las mejores prácticas para el fortalecimiento de Active Directory (AD), el acceso administrativo por niveles y la higiene cibernética general.

"Hicimos todo bien en el lado de la identidad y las licencias", dijo Hofer. "Pero faltaba una pieza: la segmentación de la red".

ROS\\TECH ayudó a liderar el esfuerzo inicial de endurecimiento.

"Comenzamos cada proyecto con lo básico", dijo Rostek. "¿Tienes copias de seguridad? ¿Eliminó la configuración heredada? ¿Son seguras sus estaciones de trabajo de administración? Una vez hecho esto, la siguiente prioridad es la segmentación, tanto de la identidad como de la red".

Inicialmente consideraron la segmentación tradicional basada en VLAN. Pero Rostek se apresuró a señalar sus limitaciones.

"Hicimos la segmentación tradicional de VLAN durante años", dijo. "Es posible de implementar, pero es increíblemente difícil de mantener en el tiempo. Las redes cambian constantemente: nuevos servidores, nuevo software, roles cambiantes. Las VLAN no pueden seguir el ritmo".

Por qué SWACRIT eligió la segmentación basada en host con Illumio

En lugar de los enfoques tradicionales, SWACRIT optó por la segmentación basada en el host empleando Illumio. La decisión se redujo a una palabra: flexibilidad.

"Desplegar el agente de Illumio fue sencillo", dijo Hofer. "Y comenzar en modo de solo visibilidad nos dio tiempo para aprender antes de hacer cualquier cambio".

Esa fase de observación duró poco más de un mes. En ese tiempo, el equipo analizó patrones de comunicación, identificó rutas de alto riesgo y comenzó a crear conjuntos de políticas granulares, todo sin interrumpir las operaciones comerciales.

"El factor decisivo clave fue la facilidad de implementación", explicó Hofer. "Illumio nos permitió ver lo que estaba sucediendo y luego construir reglas basadas en datos reales".

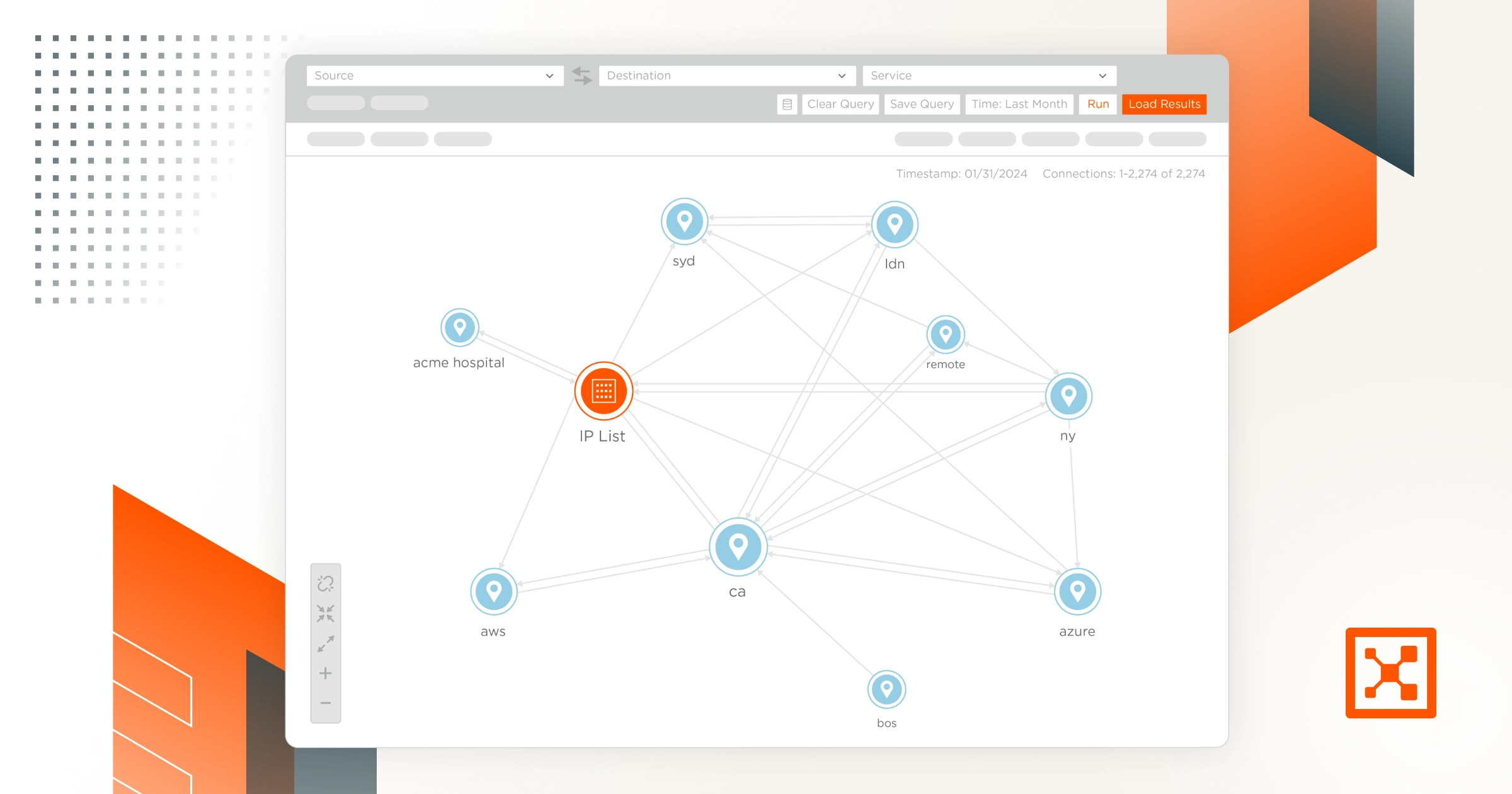

Esa visibilidad se extendió más allá del tráfico básico. "Con los firewalls de hardware, es posible que vea el origen y el destino", dijo Robert. "Con Illumio, ves al usuario, el proceso y el contexto. Eso cambia las reglas del juego".

El factor decisivo clave fue la facilidad de implementación. Illumio nos permitió ver lo que estaba sucediendo y luego construir reglas basadas en datos reales.

Convertir la visibilidad en seguridad

Una vez que Illumio se implementó por completo, los beneficios fueron más allá de la segmentación.

Rostek destacó dos prioridades principales: cerciorar las rutas administrativas y eliminar la comunicación innecesaria entre pares.

"Pudimos bloquear quién podía RDP en cajas de salto, quién podía acceder a sistemas críticos y dónde se podían usar protocolos de administración como WinRM", dijo.

En el lado del cliente, Illumio habilitó reglas dinámicas basadas en etiquetas que detuvieron el movimiento lateral sin interrumpir los flujos de trabajo legítimos.

"Bloqueamos por completo la comunicación de cliente a cliente, excepto para lo que se necesitaba", dijo Rostek. "Y no tuvimos que codificar direcciones IP ni gestionar manualmente las excepciones. Los sellos lo manejaron".

Encontrar las incógnitas: servicios de sombra y configuraciones incorrectas

Illumio no solo mejoró la seguridad. También sacó a la luz configuraciones incorrectas y TI en la sombra.

"Mi ejemplo favorito es cuando vimos nuestro firewall principal tratando de imprimir en un servidor de impresión", dijo Rostek, riendo. "Eso obviamente no tenía sentido. Resultó que alguien hizo clic mal en una configuración de NAT. Sin Illumio, nunca lo atrapamos".

Otros descubrimientos incluyeron máquinas que ejecutan plataformas de transmisión de música y agentes de monitoreo olvidados que aún transmiten en la red. "Estas no eran amenazas", dijo Robert, "pero eran signos de problemas de higiene que ahora podíamos limpiar".

Para Hofer, la visualización detallada del tráfico de Illumio le dio una visión sin precedentes de la infraestructura de SWACRIT.

"Nos ayudó a comprender la comunicación entre ubicaciones geográficas, sistemas internos e incluso nuestro ecosistema ERP", dijo. "El sistema basado en etiquetas facilitó la interpretación de patrones de tráfico complejos incluso a escala".

Creación de seguridad moderna que escala

Con operaciones que abarcan Austria, Alemania y la República Checa, y una trayectoria de crecimiento que ha cuadruplicado la plantilla desde 2015, la escalabilidad era imprescindible.

"Con los enfoques tradicionales de firewall, crecer significa comprar nuevo hardware y aumentar la capacidad de la red", dijo Hofer. "Con Illumio, simplemente instalamos un agente y aplicamos una etiqueta. Las reglas siguen automáticamente".

Con los enfoques tradicionales de firewall, crecer significa comprar nuevo hardware y aumentar la capacidad de la red. Con Illumio, simplemente instalamos un agente y aplicamos una etiqueta. Las reglas siguen automáticamente.

Incluso los sistemas OT de SWACRIT, incluidas las máquinas de fabricación que no ejecutan sistemas operativos tradicionales, estaban cubiertos.

"Los agregamos como cargas de trabajo no gestionadas y les asignamos etiquetas", explicó Hofer. "A partir de ese momento, solo podían comunicar empleando protocolos que permitimos explícitamente. Eso es Zero Trust en acción".

Illumio ofrece una segmentación sencilla a escala

Para Rostek, uno de los mayores obstáculos que ve es la percepción.

"La gente piensa que la segmentación basada en anfitriones es demasiado compleja", dijo. "Pero con Illumio, es fácil, especialmente en comparación con la gestión de VLAN en entornos globales".

Y los beneficios hablan por sí solos: visibilidad, escalabilidad, implementación más rápida y seguridad más estable, todo con menos gastos generales.

Hofer está de acuerdo.

"Esta es la solución más escalable que encontré en el mercado", dijo. "Y crece con nosotros".

¿Te perdiste el seminario sitio web? Ver la grabación completa aquí para ver cómo SWACRIT y ROS\\TECH dieron vida a la segmentación con Illumio.

.png)