ToolShell: Advertencia de CISA a las agencias federales sobre una nueva vulnerabilidad de ejecución remota de código

La semana pasada, CISA emitió una alerta para CVE-2025-53770, reportada públicamente como "ToolShell". Es una vulnerabilidad crítica de ejecución remota de código (RCE) que se aprovecha activamente en implementaciones locales de Microsoft SharePoint.

La vulnerabilidad afecta a varias versiones de SharePoint (2019 y Subscription Edition). Permite a un atacante ejecutar código arbitrario con privilegios elevados y sin necesidad de interacción del usuario.

Esto significa que los atacantes no necesitan realizar ingeniería social de la infracción. Solo necesitan encontrar una manera de entrar.

Por qué ToolShell debería preocupar a los líderes federales de seguridad

SharePoint se implementa ampliamente en las redes federales como una herramienta de colaboración y una columna vertebral crítica de la administración de contenido y la habilitación de misiones. Una vulnerabilidad es una puerta abierta a sus sistemas más sensibles.

La alerta de CISA destaca tres hechos clave que deberían generar señales de alerta para cualquier equipo de seguridad federal:

- La explotación ya está ocurriendo. Esto no es teórico. El exploit se observó en tiempo real.

- Es posible que los parches no sean suficientes. Si la vulnerabilidad ya fue explotada, el parche cerrará la brecha pero no eliminará ningún malware o puertas traseras ya colocadas.

- Hay urgencia federal. CISA agregó CVE-2025-53770 al catálogo de vulnerabilidades explotadas conocidas (KEV). Eso significa que ahora es una solución requerida bajo la Directiva Operativa Vinculante 22-01, y las agencias deben parchearla antes del 9 de agosto.

Si bien la aplicación de parches es esencial, no es una bala de plata, especialmente en entornos grandes y distribuidos como las redes federales.

La aplicación de parches no es suficiente

La guía de CISA no se detiene en la aplicación de la actualización de Microsoft.

La agencia también recomienda:

- Revisar los registros en busca de signos de compromiso

- Búsqueda de comportamiento anormal en la actividad de los endpoints y de la red

- Restringir el acceso de red innecesario a los servidores de SharePoint

Ese último punto debería saltar a la vista: este es un llamado a la contención proactiva de riesgos.

Incluso si parchea a tiempo, es posible que un atacante ya esté dentro explorando su entorno, mover lateralmente y organizando más ataques. Ahí es donde las defensas perimetrales tradicionales se quedan cortas.

Cómo Illumio ayuda a los equipos federales a contener el radio de explosión

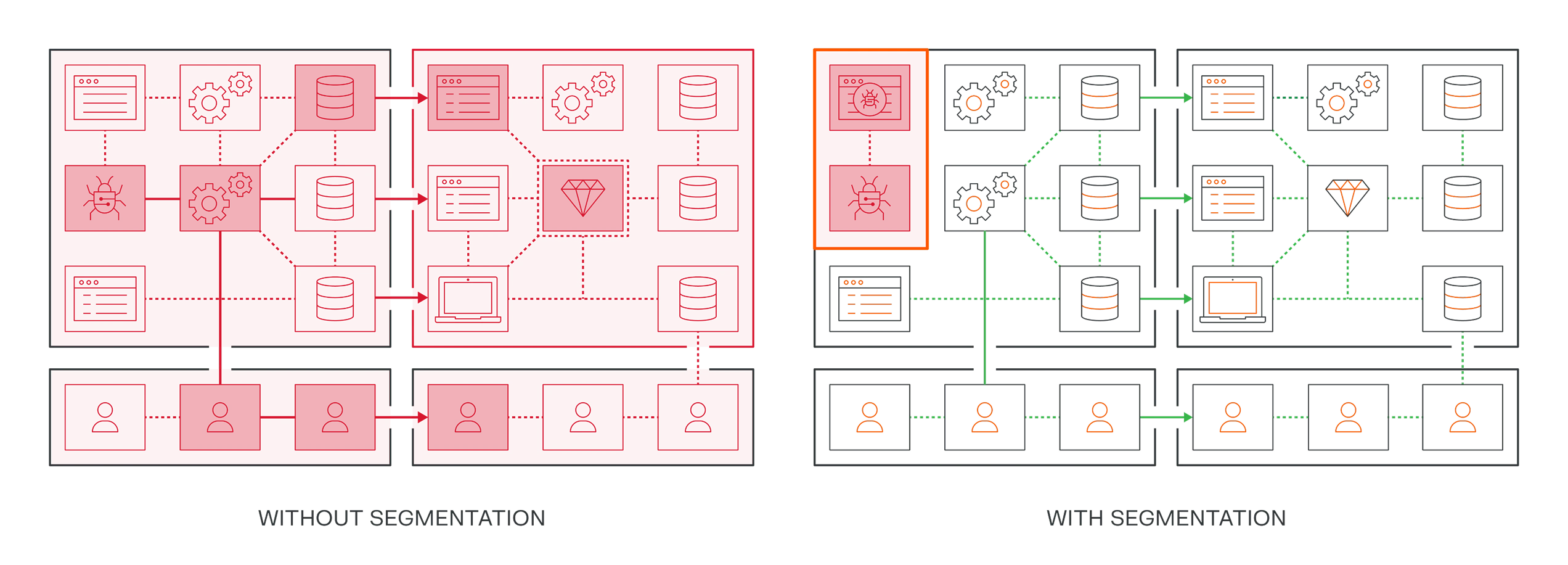

Si su red opera en un modelo de "permitir de forma predeterminada", el movimiento lateral es rápido y fácil. Un atacante que ingresa a través de una vulnerabilidad RCE de SharePoint puede llegar a otros objetivos de alto valor en segundos.

Illumio ayuda a las agencias federales a reducir ese riesgo de dos maneras críticas:

1. Detecte e investigue anomalías con Illumio Insights

En las complejas redes actuales, no basta con ver lo que se comunica. Debe poder comprender y priorizar el riesgo.

Illumio Insights le brinda una vista en tiempo real impulsada por IA de los patrones de comunicación en todo su entorno. Muestra exactamente cómo las cargas de trabajo se comunican entre sí, qué es normal y qué no.

Si un servidor de SharePoint en peligro inicia repentinamente una conexión a un sistema con el que nunca antes se contactó, Insights lo marcará. Si el tráfico infringe las políticas de seguridad definidas o surgen rutas de comunicación inesperadas, lo verá de inmediato.

Este nivel de observabilidad en tiempo real lo ayuda a identificar los primeros signos de movimiento lateral y concentrar en el comportamiento sospechoso antes de que se convierta en un incidente en toda regla.

Y con las recomendaciones de políticas con un solo clic, Insights no solo te alerta sobre el problema, sino que te ayuda a solucionarlo rápidamente. Eso significa que su equipo puede pasar de la detección a la contención en segundos, no en días.

2. Detenga el movimiento lateral con la segmentación de Illumio

Illumio Segmentation aplica Zero Trust a nivel de red al permitirle controlar estrictamente la comunicación entre cargas de trabajo.

Por ejemplo, puede restringir el tráfico hacia y desde servidores de SharePoint vulnerables, cerciorar de que solo puedan comunicar con los sistemas que absolutamente necesitan. Eso significa que incluso si un sistema se ve comprometido, no puede hablar libremente con otros, lo que reduce significativamente el riesgo de movimiento lateral.

También puede definir políticas de seguridad granulares que aíslen los activos críticos, como los sistemas que manejan datos clasificados o de misión crítica. Esto ayuda a proteger sus recursos más confidenciales, incluso si los atacantes eluden las defensas iniciales.

Y debido a que Illumio Segmentation funciona en entornos híbridos complejos, le brinda una forma consistente y escalable de limitar el tráfico este-oeste, incluso entre sistemas que de otro modo podría considerar confiables.

La segmentación no se trata solo de bloquear las cosas. Se trata de permitir la resiliencia cibernética. Cuando ocurre un exploit como CVE-2025-53770, la segmentación puede contener el radio de explosión, lo que brinda a sus equipos de seguridad un tiempo valioso para investigar y responder antes de que se propague el ataque.

La contención de brechas no es opcional

CVE-2025-53770 es un peligro real y presente. La explotación activa está en marcha, los sistemas federales están en riesgo y el reloj avanza hacia la fecha límite de remediación obligatoria de CISA.

Pero los parches por sí solos no lo protegerán si el atacante ya está adentro.

No es suficiente reaccionar. Las agencias federales deben estar preparadas para contener la violación. Eso significa minimizar la exposición, detectar actividades sospechosas a tiempo y detener la propagación del compromiso antes de que se convierta en una violación que afecte la misión.

Illumio Segmentation e Illumio Insights le brindan el control y la visibilidad que necesita para enfrentar ese desafío. Juntos, te ayudan a reducir el riesgo, reducir el radio de explosión de las intrusiones inevitables y adelantarte a las amenazas en evolución.

Vea, comprenda y priorice las vulnerabilidades en su entorno con Illumio Insights. Comienza tu Prueba gratis Hoy.

.png)

.webp)

.webp)