Dominar la segmentación de la red: la clave para mejorar la ciberseguridad

La ciberseguridad no se trata solo de mantener alejados a los atacantes. También se trata de detenerlos si entran.

¿Qué es la segmentación de red?

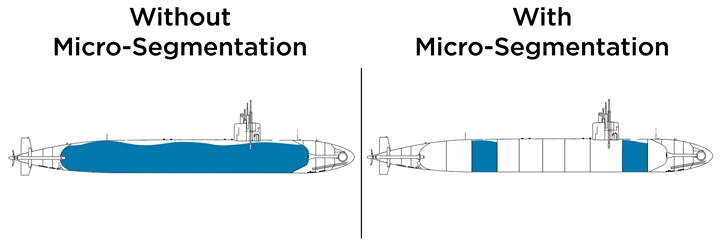

La segmentación de red divide su red en zonas más pequeñas, lo que dificulta la propagación de un ataque.

Para explicar mejor esto, a menudo nos referimos a un ejemplo común: cómo un submarino usa compartimentos para mantener en condiciones de navegar frente a una brecha en un compartimento. La brecha está contenida en ese único compartimento y el submarino no se hunde. Esto es gracias a la compartimentación (o segmentación) del buque.

La segmentación de la red significa dividir una red grande en secciones más pequeñas y separadas para detener la propagación de infracciones, también llamado movimiento lateral. Cada sección está protegida por sí sola, lo que dificulta que los atacantes se muevan si ingresan a la red.

Es como poner firewall en un bosque. Si una parte se incendia, el resto se mantiene a salvo. Pero hay más en esta estrategia que solo eso. Veamos más de cerca cómo funciona y por qué es tan útil.

Beneficios de la segmentación de red

Configurar la segmentación de red tiene muchos beneficios, que incluyen:

1. Mejor seguridad

- Detiene la propagación del ataque: Cuando una red se divide en secciones más pequeñas, los atacantes no pueden mover fácilmente de un área a otra, lo que limita el daño.

- Protege los datos críticos: La información confidencial, como los detalles de los clientes o los datos comerciales, se almacena en secciones seguras, lo que dificulta mucho el acceso de los malos actores.

- Aumenta la confianza cero: La segmentación de la red ayuda a aplicar controles estrictos sobre quién y qué puede acceder a la red, manteniendo todo más seguro.

- Reduce el riesgo: Al mantener separados los sistemas y las aplicaciones vulnerables, es menos probable que afecten a toda la red si algo sale mal.

2. Cumplimiento más fácil

- Cumple con las regulaciones: Muchas reglas, como PCI DSS, HIPAA y GDPR, requieren que se aíslen los datos confidenciales. Por ejemplo, PCI D

- Simplifica las auditorías: Cuando la red está bien dividida, es más fácil y rápido pasar por las comprobaciones de cumplimiento.

- Ahorra recursos: Al aislar los sistemas sensibles, las compañías pueden reducir la cantidad de trabajo de cumplimiento que deben realizar.

3. Aumenta el rendimiento de la red

- Mejor flujo de tráfico: Dividir la red significa menos tráfico en cada sección, manteniendo las cosas funcionando sin problemas.

- Tiempos de respuesta más rápidos: Las secciones de red más pequeñas significan que los datos se mueven más rápido, mejorando el rendimiento general.

- Uso inteligente de recursos: Las compañías pueden dar más potencia de red a las áreas críticas, cerciorando el mejor rendimiento donde más importa.

4. Gestión más sencilla

- Recuperación más rápida: La segmentación ayuda a los equipos de TI a encontrar y solucionar problemas rápidamente.

- Mejor monitoreo: Las secciones más pequeñas facilitan la detección de actividades inusuales o problemas de rendimiento.

- Más control: Los administradores pueden establecer reglas y configuraciones específicas para cada sección, manteniendo la red bien organizada y eficiente.

5. Reducción del riesgo de movimiento lateral

- Detiene la propagación de malware: Si hay un ataque cibernético, la segmentación evita que las cosas malas se propaguen a toda la red.

- Mantiene seguros los sistemas heredados: La tecnología más antigua que podría no ser tan segura se puede almacenar en una sección separada más segura.

- Protege los dispositivos IoT: Los dispositivos inteligentes, como los sensores, están aislados de los sistemas críticos, lo que agrega una capa adicional de seguridad.

6. Escalabilidad y flexibilidad

- Funciona con diferentes entornos: la segmentación funciona bien con sistemas locales y en la nube, manteniendo todo seguro a medida que crecen las compañías.

- Crece con usted: A medida que una compañía agrega nuevas herramientas o sistemas, una red segmentada facilita la expansión sin sacrificar la seguridad.

Prácticas recomendadas de segmentación de red

Aunque la idea de la segmentación de la red es simple, hacer que funcione requiere una buena planeación. Aquí hay algunos consejos para ayudar:

1. Identificar activos críticos

- Encuentre los sistemas, las aplicaciones y los datos que necesitan más protección.

- Agrupe los activos por cuán sensibles, importantes y en riesgo son.

2. Definir políticas de acceso

- Cree reglas sobre quién o qué puede acceder a cada parte de la red.

- Emplee el control de acceso basado en roles (RBAC) para que las personas solo accedan a lo que necesitan para sus trabajos.

3. Emplee la microsegmentación

- Divida la red en partes más pequeñas para un mejor control a nivel de aplicación o carga de trabajo.

- Etiquete las cargas de trabajo con reglas de seguridad para automatizar y aplicar la segmentación.

4. Monitorear y mantener

- Emplee herramientas para observar el tráfico de la red y cerciorar de que la segmentación funcione según lo planeado.

- Agregue sistemas de detección y prevención de intrusiones (IDPS) para detectar y bloquear amenazas.

- Actualice de manera regular las políticas para mantener al día con las nuevas amenazas y cambios.

5. Pruebe de manera regular

- Realice pruebas periódicas para encontrar y corregir las debilidades de seguridad.

- Ejecute escenarios de ataque para cerciorar de que los controles de segmentación sean estables.

6. Educar y capacitar al personal

- Muestre a los empleados por qué es importante la segmentación y cómo afecta su trabajo.

- Cerciorar de que el personal de TI sepa cómo configurar y gestionar herramientas y políticas de segmentación.

7. Integración con los principios de confianza cero

- Haga coincidir las estrategias de segmentación con un enfoque de confianza cero comprobando todos los dispositivos, usuarios y aplicaciones que quieran acceder.

- Emplee la autenticación multifactor (MFA) para agregar una capa adicional de seguridad.

8. Documento y auditoría

- Mantenga registros claros de su estrategia de segmentación, incluidos mapas de red, reglas y cambios.

- Realice auditorías periódicas para cerciorar de cumplir con las reglas internas y externas.

9. Segmentar IoT y dispositivos no seguros

- Mantenga los dispositivos IoT, las redes de invitados y los sistemas de riesgo separados de los sistemas empresariales importantes.

- Establezca reglas especiales para limitar la forma en que estos dispositivos se comunican con la red.

10. Elige soluciones escalables

- Elija herramientas de segmentación que puedan crecer con su organización.

- Considere herramientas como Illumio para facilitar la administración, la visibilidad y la escalabilidad.

Cómo implementar la segmentación de red

La implementación exitosa implica varios pasos:

Paso 1: Evalúa tu red actual

Mapee su red para ver cómo se mueven los datos y qué sistemas dependen unos de otros. Emplee herramientas como la solución de segmentación de red de Illumio para obtener una imagen clara de su red

Paso 2: Establece tus objetivos

Decide lo que quieres lograr. ¿Se está enfocando en una mejor seguridad, un rendimiento más rápido o en cumplir con las reglas de cumplimiento? Conocer sus objetivos ayudará a guiar el proceso de segmentación.

Paso 3: Crear un plan de segmentación

Emplee la siguiente tabla como guía:

Paso 4: Implementar y probar

Comience a implementar la segmentación en pequeños pasos. Pruebe cada sección antes de pasar a la siguiente para cerciorar de que todo funcione correctamente.

Paso 5: Monitorear y mejorar

Vigile el tráfico de la red. Actualice y ajuste su estrategia de segmentación según sea necesario para seguir siendo eficaz.

Perspectivas de Illumio sobre la seguridad de la red

Illumio facilita la seguridad de la red centrar en la visibilidad, la escalabilidad y la simplicidad. Muestra datos en tiempo real sobre cómo se mueve la información a través de su red, lo que lo ayuda a encontrar puntos débiles y reducir riesgos. He aquí por qué Illumio se destaca:

- Visibilidad: Las herramientas de Illumio le brindan una visión clara de cómo viajan los datos a través de su red. Puede ver dónde están los riesgos potenciales y comprender cómo las diferentes partes de su red dependen unas de otras.

- Alineación de confianza cero: Illumio funciona perfectamente con un modelo de seguridad Zero Trust. Establece reglas estrictas sobre quién o qué puede acceder a cada parte de la red, deteniendo a los atacantes en cada paso.

- Fácil de configurar: No necesita comprar hardware nuevo para usar Illumio. Agrega reglas de segmentación a su configuración existente, lo que hace que sea rápido y asequible comenzar.

- Crece con tu negocio: La solución de Illumio puede manejar cambios a medida que su negocio se expande. Puede actualizar las reglas de segmentación a medida que agrega nuevas herramientas, dispositivos y aplicaciones.

- Detiene los riesgos temprano: Illumio le brinda información en tiempo real para detectar y corregir riesgos antes de que se conviertan en grandes problemas.

Con información clara y una configuración simple, Illumio ayuda a las compañías a crear una seguridad de red estable sin todas las molestias.

Casos de uso del mundo real de la segmentación de la red Illumio

1. Servicios financieros

Un banco importante empleó Illumio para mantener seguros los datos de las tarjetas de pago separándolos del resto de la red. Esto ayudó al banco a reducir el tiempo de preparación de la auditoría en un 40%. Descubra más sobre cómo Illumio apoya a la industria de servicios financieros .

2. Cuidado de la salud

Una red hospitalaria líder en América Latina empleó la microsegmentación de red para proteger los datos de los pacientes y cumplir con las reglas de HIPAA. Este cambio hizo que las violaciones de datos fueran mucho menos probables. Descubra cómo la segmentación de red de Illumio apoya a la industria de la salud .

3. Fabricación

Una compañía de fabricación multinacional empleó Illumio para separar sus dispositivos IoT de la red principal. Este movimiento ayudó a la compañía a evitar pérdidas importantes durante un ataque de ransomware. Descubra más sobre cómo Illumio apoya a la industria manufacturera .

4. Comercio minorista

Un minorista empleó la microsegmentación de Illumio para cerciorar sus sistemas de punto de venta. Esto impidió que los atacantes se movieran a través de la red y mantuvo seguros los datos de los clientes

5. Gobierno

Un importante municipio europeo empleó la segmentación de la red Zero Trust con Illumio para proteger la información confidencial de los ciudadanos. Esto condujo a decenas de millones de euros en ahorros en gastos de firewall. Profundice en cómo las agencias gubernamentales pueden beneficiarse de Illumio.

Preguntas frecuentes sobre segmentación de red

Pregunta: 1. ¿En qué se diferencia la microsegmentación de la segmentación tradicional?

Respuesta: La microsegmentación crea controles granulares a nivel de aplicación o carga de trabajo, mientras que la segmentación tradicional se centra en áreas de red más grandes.

Pregunta: 2. ¿Cuáles son los beneficios de la segmentación de la red?

Respuesta: La segmentación de la red mejora la seguridad, ayuda con el cumplimiento, aumenta el rendimiento de la red y facilita la administración.

Pregunta: 3. ¿Necesita segmentación de red para el cumplimiento de PCI DSS?

Respuesta: Sí, la segmentación de la red PCI DSS es fundamental para mantener la seguridad de los sistemas de pago y cumplir con los requisitos de cumplimiento.

Pregunta: 4. ¿Cuáles son las mejores herramientas para la segmentación de la red?

Respuesta: Herramientas como Illumio ofrecen visibilidad, escalabilidad y simplicidad para que la segmentación de la red sea efectiva.

Pregunta: 5. ¿Puede la segmentación de la red proteger los dispositivos IoT?

Respuesta: Absolutamente. La segmentación de la red de IoT mantiene los dispositivos de IoT separados de los sistemas críticos, lo que reduce su riesgo de ataque.

Pregunta: 6. ¿Qué es la segmentación de la red Zero Trust?

Respuesta: Es un enfoque de seguridad que emplea controles de acceso estrictos, cerciorar de que cada usuario, dispositivo y carga de trabajo se verifique antes de acceder a un segmento de red.

Pregunta: 7. ¿Con qué frecuencia se deben revisar las políticas de segmentación?

Respuesta: Debe revisar las políticas de segmentación con regularidad, idealmente cada tres meses, para mantenerlas efectivas a medida que cambia su red.

Pregunta: 8. ¿Qué desafíos surgen al implementar la segmentación de la red?

Respuesta: Los desafíos comunes incluyen gestionar la complejidad, lidiar con sistemas antiguos y obtener suficiente visibilidad del tráfico de red.

Pregunta: 9. ¿Cómo simplifica Illumio la segmentación de la red?

Respuesta: Illumio le brinda visibilidad en tiempo real y funciona bien con sus sistemas existentes, lo que hace que la segmentación sea menos complicada.

Reflexiones finales

La segmentación de la red no se trata solo de ciberseguridad. Es una parte clave de la gestión de redes modernas.

Ya sea que necesite cumplir con las reglas de cumplimiento, proteger datos importantes o aumentar el rendimiento, segmentar su red puede marcar una gran diferencia. El uso de herramientas como Illumio y el seguimiento de las mejores prácticas pueden ayudar a convertir su red en un sistema estable y seguro.

Dé el primer paso hacia una red más segura hoy.

.png)

.webp)

%20(1).webp)