¿Preparar para exploits de día cero como MOVEit? Obtenga visibilidad de la aplicación

A principios de este año, miles de organizaciones se vieron afectadas por lo que se considera el mayor hackeo del año con la explotación de la herramienta de transferencia MOVEit de Progress Software.

La violación afectó a organizaciones de todo el mundo, incluidas más de 60 millones de personas, y es probable que esas cifras sigan aumentando. De hecho, la semana pasada, otra organización estadounidense anunció que el ataque afectó a 55 de sus prácticas de atención médica en más de 20 estados. Los actores de amenazas comprometieron información confidencial de los pacientes, como números de Seguro Social, fechas de nacimiento y registros médicos.

Es justo decir que el daño fue extenso y afectó a todos los mercados verticales a nivel mundial, y el grupo de ransomware CLOP está en el centro de él. Con un estimado de $ 100 millones en ganancias para el grupo, es fácil ver por qué estas amenazas continúan ocurriendo.

En esta publicación, explicaré por qué la visibilidad integral de las aplicaciones es esencial para preparar para exploits de día cero como MOVEit y cómo Illumio puede ayudar.

Las medidas de seguridad proactivas ganan más tiempo durante un ataque

En una publicación anterior de mi colega Raghu Nandakumara sobre los ataques de MOVEit, brindó lecciones y recomendaciones sobre las consecuencias de esta violación. Una de estas recomendaciones fue hacer bien lo básico, incluida la aplicación regular de parches y la limitación del acceso. No hace falta decir que se deben seguir estas mejores prácticas.

Pero, ¿qué pasa cuando no hay un parche listo?

Su moneda se convierte en tiempo, y aquellos que se prepararon para estos escenarios se encontrarán con bolsillos más profundos o, en este ejemplo, más tiempo. Una arquitectura resiliente construida en torno a la visibilidad ofrecerá tiempos de respuesta más rápidos y proporcionará la moneda necesaria para reducir el impacto.

La preparación y corrección de ataques requiere una visibilidad completa de las aplicaciones

Los exploits de día cero como MOVEit son inevitables en esta era moderna de la tecnología. La forma en que se prepara para estos eventos es fundamental para mantener la resiliencia y garantizar la protección de los datos.

Una mentalidad de confianza cero ahora debe considerar obligatoria y, por lo tanto, todos los flujos de aplicaciones deben entender y evaluar.

La corrección solo se puede lograr con éxito cuando se comprende la verdadera huella de un ataque. Esto lleva quizás a la recomendación más crítica de Raghu: la visibilidad es clave.

3 formas en que Illumio proporciona visibilidad para preparar para exploits de día cero

La interrupción del comercio y las operaciones que causó la violación de MOVEit demuestra la extrema importancia de la visibilidad de las aplicaciones dentro de nuestro negocio.

Aquí hay tres formas en que Illumio facilita la obtención de una visibilidad completa. Puede estar seguro de que MOVEit o un ataque como este será un incidente de seguridad menor en lugar de una catástrofe para su organización.

1. Vea el riesgo de seguridad con el mapeo de dependencias de aplicaciones

El uso del lenguaje de la aplicación para identificar y clasificar su riesgo devuelve el control al negocio. Los exploits ocurren en la carga de trabajo en ataques como MOVEit, lo que hace que la visibilidad sea especialmente importante.

Desacoplar su seguridad de la red y anclarla al objetivo brinda a los equipos de seguridad la inteligencia necesaria para reducir el impacto de estas infracciones graves. Aquí es donde el modelo de etiquetado de Illumio ayuda a las organizaciones a visualizar su riesgo y desarrollar resiliencia.

Herramientas como MOVEit pueden ser fundamentales para la cadena de suministro de su organización. Ya sea que se empleen a través de servicios en la nube o se implementen en las instalaciones, el mapa de visibilidad basado en riesgos de Illumio brinda información sobre la huella de este tipo de aplicaciones, lo que permite a la compañía comprender su exposición y erradicar los puntos ciegos.

Luego de todo, no puedes proteger lo que no puedes ver.

A continuación, obtenga una demostración rápida del mapa de dependencias de aplicaciones de Illumio :

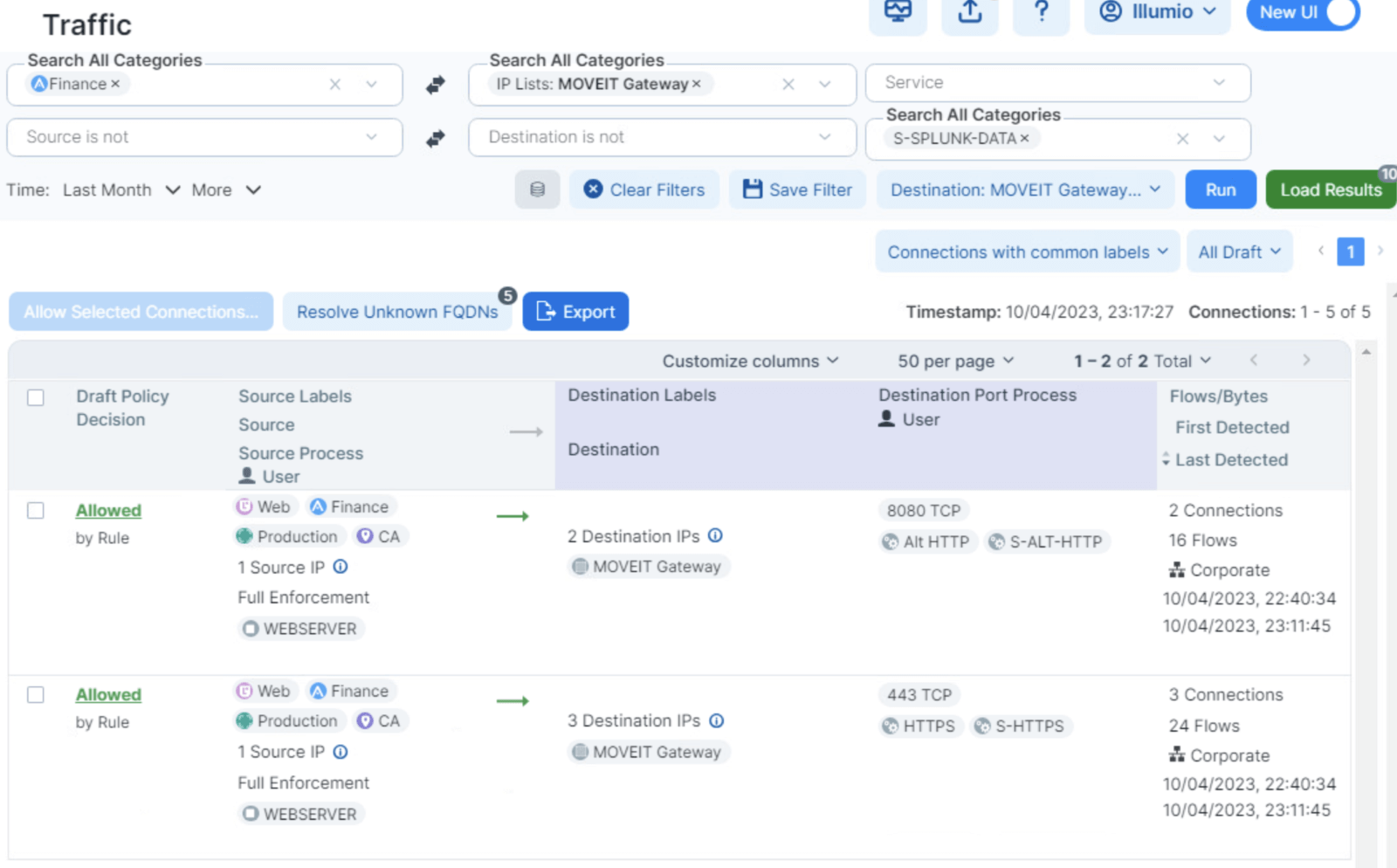

2. Comprenda rápidamente los flujos de comunicación en tiempo real con el etiquetado centrado en la aplicación

La visibilidad centrada en la aplicación significa que puede consultar rápidamente su entorno para visualizar el riesgo empleando el etiquetado centrado en la aplicación de Illumio. Esta información permite a los equipos de seguridad e IR coordinar la mitigación, reducir la exposición y acelerar la velocidad de recuperación.

En el siguiente ejemplo del etiquetado centrado en la aplicación de Illumio, una consulta simple contra la etiqueta de la aplicación Finance como Origen y la etiqueta de MOVEit Gateway como Destino muestra flujos en tiempo real.

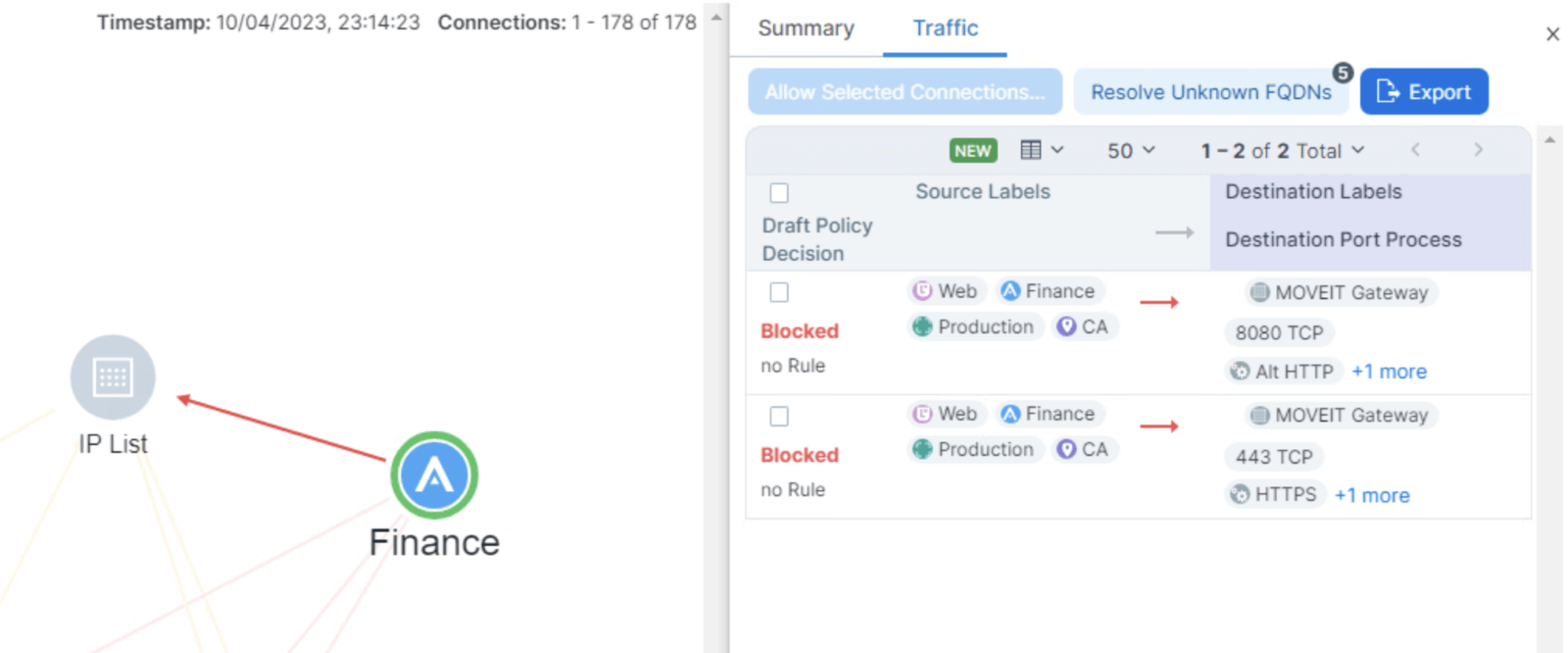

3. Tome medidas sobre el riesgo de seguridad con un modelo dinámico de política de segmentación de confianza cero

Aprovechar las etiquetas de Illumio ofrece información sobre qué aplicaciones y entornos consumen estos flujos.

Con esta información, los equipos de seguridad pueden tomar las medidas adecuadas en los recursos de mayor riesgo empleando el modelo de política dinámica de Illumio para aislar o poner en cuarentena los hosts infectados. Esto garantiza que otros activos no se vean comprometidos.

En el siguiente ejemplo, la segmentación de confianza cero de Illumio está bloqueando el flujo ascendente a la puerta de enlace MOVEIT.

En una violación activa, Illumio se emplea en paralelo a las herramientas de detección y respuesta, aprovechando la visibilidad y la segmentación para aislar los activos infectados y restaurar las líneas de negocio interrumpidas.

Cuando se integran en su marco de seguridad, estas tareas se pueden automatizar a través de runbooks para ejecutar un serial de condiciones para reducir el impacto y acelerar el proceso de respuesta general, incluso si el atacante todavía está presente.

¿Cuál es el futuro de MOVEit? Preparar de forma proactiva con visibilidad

A finales de septiembre de 2023, se descubrieron más CVE (vulnerabilidades y exploits comunes) dentro de WS_FTP módulos de Progress Software. Estos nuevos descubrimientos requieren una corrección inmediata, ya que varios son críticos.

Un marco de seguridad estable requiere un enfoque integrado. La superposición de los mapas de vulnerabilidad de Illumio avanza en la visibilidad basada en el riesgo para mostrar posibles vías que los atacantes pueden explotar. La integración de la gestión de vulnerabilidades permite a los equipos de seguridad aplicar políticas de segmentación para controlar el impacto y proporcionar inteligencia procesable en la recuperación.

El análisis posterior a la violación puede ocurrir una vez que se comprende el análisis forense y la segmentación se emplea para fortalecer aún más las aplicaciones críticas.

Es importante tener en cuenta que las recomendaciones de esta publicación se alinean con el modelo de madurez de confianza cero de CISA. De hecho, van más allá de los controles tradicionales e iniciales recomendados para alinear con los principios avanzados y óptimos. Adoptar estos controles nunca fue tan fácil con Illumio Zero Trust Segmentation.

¿Desea obtener más información sobre cómo obtener visibilidad de aplicaciones de extremo a extremo? Contáctenos hoy para una consulta y demostración gratis.

.png)

.webp)

.webp)

_(1).webp)