Resiliencia cibernética, plan estratégico de CISA y prueba de segmentación de confianza cero

Los ciberataques son cada vez más frecuentes y sofisticados cada día, ¿por qué las estrategias de ciberseguridad no se mantienen al día?

La cobertura de noticias de este mes se centró en las soluciones a este problema cada vez mayor: el Plan Estratégico CISA 2023-2025, las estrategias de seguridad de Zero Trust y la eficacia de la segmentación de Zero Trust.

Reducción de riesgos y resiliencia: la nueva estrella polar de la ciberseguridad

Con el Plan Estratégico de CISA 2023-2025 publicado este mes, Andrew Rubin, CEO y cofundador de Illumio, abordó la importancia del documento en el contexto del panorama de amenazas actual en su artículo de Fortune, Estados Unidos está atrasado para un cambio dramático en su estrategia de ciberseguridad, pero el cambio finalmente está llegando.

Según Rubin, "Todavía estamos sufriendo pérdidas por ransomware. Está claro que la forma en que nos acercamos a la cibernética es incorrecta, y depende de todos nosotros".

Describe algunas estadísticas clave de ransomware que muestran las participaciones de la forma en que actualmente abordamos la seguridad:

- 649 entidades de infraestructura crítica de EE. UU. fueron atacadas con ransomware, según el FBI.

- Casi el 90 por ciento de todos los sectores de infraestructura crítica de EE. UU. se vieron afectados por un ataque de ransomware exitoso en 2021, según el Centro de Quejas de Delitos en el Internet (IC3) del FBI.

- Más del 76 por ciento de las organizaciones fueron atacadas por ransomware, y el 66 por ciento experimentó al menos un ataque a la cadena de suministro de software solo en los últimos dos años.

- El mundo gastará casi $ 170 mil millones en ciberseguridad en 2022, y casi $ 20 mil millones serán gastados por el gobierno federal de EE. UU.

A pesar de las continuas llamadas de atención al liderazgo en ciberseguridad en forma de incesantes ataques de ransomware, Rubin cree que "nos estamos moviendo demasiado lento en un panorama de amenazas que cambia más rápido cada día".

El Plan Estratégico de CISA 2023-2025 es tan importante porque reconoce lo que estamos haciendo mal con la seguridad, pero también "describe un nuevo camino a seguir: uno basado en la resiliencia", explicó.

"Este es un cambio evidente y deliberado que se aleja de los enfoques de seguridad tradicionales de mantener los ataques fuera (de prevención) y detectarlos rápidamente cuando atraviesan el perímetro", dijo. "Los modelos de seguridad tradicionales en los que confiamos durante décadas no están diseñados para resolver los problemas planteados por un panorama hiperconectado y digital".

Es inevitable que los ataques actuales de ransomware y otros ataques de malware violen el perímetro y evadan la detección. Las organizaciones deben estar preparadas para enfrentar a atacantes ágiles con estrategias de seguridad igualmente dinámicas. Esto es lo que Rubin define como "la era de la contención de brechas y la resiliencia".

"Las organizaciones se están enfocando en aislar y minimizar las infracciones para reducir el impacto y recuperar mucho más rápidamente. Nos estamos enfocando en mejorar la visibilidad en redes, cargas de trabajo, endpoints e infraestructura crítica, ya que no puede defender lo que no puede ver. La reducción de riesgos y la resiliencia finalmente están sirviendo como la estrella polar para la ciberseguridad", dijo.

Rubin ve el nuevo plan de CISA como evidencia de que la industria de la seguridad, así como el liderazgo de seguridad del sector gubernamental y privado, están volteando para cumplir con las nuevas realidades planteadas por el ransomware en constante evolución y otros ataques cibernéticos. Reiteró esta opinión en su comentario para el artículo de Bloomberg Law, Los ciberataques respaldados por la nación escalan el impulso para reforzar los escudos de datos.

"Todos hablamos de la asociación público-privada como la clave de la ciberseguridad", dijo Rubin a Bloomberg Law. "El gobierno tiene que trabajar con la industria privada, la industria privada tiene que trabajar con el gobierno, y creo que probablemente estemos en un mejor lugar que nunca. CISA está haciendo un gran trabajo al integrar en esa conversación, especialmente recientemente".

El Plan Estratégico de CISA muestra un cambio federal hacia la ciberseguridad basada en la resiliencia

Gary Barlet, CTO de campo federal de Illumio, también discutió el Plan Estratégico de CISA 2023-2025 con Grace Dille en el artículo de MeriTalk, CISA establece un plan estratégico para 2023-2025, Eyes Unity of Efforts.

El plan es el primer plan estratégico integral de CISA de este tipo desde que se estableció la agencia en 2018. Dille describió los cuatro objetivos principales del plan:

- Garantizar la defensa y la resiliencia del ciberespacio.

- Reducir el riesgo cibernético y fortalecer la resiliencia de la infraestructura crítica de EE. UU.

- Fortalecer la "colaboración operativa de toda la nación y el intercambio de información" entre el gobierno y el sector privado.

- Unifique la agencia internamente rompiendo el aislamiento organizacionales, aumentando el valor de los servicios de la agencia y aumentando la satisfacción de las partes interesadas.

Barlet, de Illumio, aplaudió el objetivo de CISA de unificar la agencia. Pero también enfatizó que los objetivos serán difíciles de lograr sin financiamiento continuo y recursos suficientes.

"El objetivo de CISA de unificar la agencia fortalecerá el intercambio de información y recursos, pero sin un esquema claro de las prioridades de financiamiento, los atacantes cibernéticos siempre estarán un paso por delante mientras el gobierno corre con pesos en sus tobillos", dijo Barlet.

A pesar de estos desafíos, Barlet sigue siendo positivo sobre la dirección de la ciberseguridad federal como se refleja en el nuevo plan de CISA.

"CISA sigue siendo una agencia nueva y la emisión de este plan estratégico indica su compromiso de impulsar el cambio de una manera enorme", dijo. "Estoy emocionado de ver que el gobierno federal comienza a cambiar a una estrategia de ciberseguridad basada en la resiliencia".

La segmentación de Zero Trust es fundamental para una verdadera Zero Trust

Los objetivos de CISA para la resiliencia cibernética se logran con un enfoque de seguridad Zero Trust. Y la base de Zero Trust es implementar la microsegmentación, también llamada segmentación de Zero Trust.

De hecho, la firma de análisis de seguridad ESG descubrió que el 81 por ciento de los líderes de seguridad encuestados consideran que la segmentación de Zero Trust es clave para cualquier iniciativa exitosa de Zero Trust, incluida la resiliencia cibernética.

En el artículo de VentureBeat, Por qué obtener una microsegmentación correcta es clave para la confianza cero, Louis Columbus explicó cómo funciona la segmentación de confianza cero como parte de una estrategia de confianza cero. También presentó las ideas de Zero Trust Segmentation de un seminario sitio web reciente con PJ Kirner, CTO y cofundador de Illumio, y el analista senior de Forrester, David Holmes, en su artículo.

Según Columbus, Zero Trust se convirtió en una prioridad importante para los líderes empresariales y de seguridad que necesitan una mejor estrategia de seguridad que las constantes "balaceras" con ransomware y otros ataques cibernéticos. Columbus dice que una mentalidad de "asumir infracción" está impulsando la planeación de Zero Trust, incluida la implementación de controles de seguridad como Zero Trust Segmentation.

"Las técnicas tradicionales de segmentación de red no logran mantener al día con la naturaleza dinámica de las cargas de trabajo de la nube y los centros de datos, lo que deja a las pilas tecnológicas vulnerables a los ataques cibernéticos", explica Columbus. "Se necesitan enfoques más adaptativos para la segmentación de aplicaciones para cerrar el movimiento lateral a través de una red".

Pero implementar la segmentación de confianza cero puede ser un desafío. En su reciente seminario sitio web, El momento de la microsegmentación es ahora, Kirner y Holmes ofrecieron tres consejos clave a las organizaciones que comienzan su viaje de Zero Trust.

1. Empieza poco a poco, cree políticas básicas primero y resista la segmentación excesiva de una red.

Como explicó Holmes, "Es posible que desee hacer cumplir los controles de, digamos, un servicio no crítico primero, para que pueda tener una idea de cómo es el flujo de trabajo. Si se equivocó en alguna parte de la política, puede aprender a manejarlo antes de implementarlo en toda la organización".

2. Dirigir a los activos y segmentos más críticos cuando planeen implementar la segmentación de confianza cero.

Kirner dijo que Illumio aprendió que hacer coincidir el estilo de microsegmentación que cubre tanto la ubicación de las cargas de trabajo como el tipo de entorno es un paso esencial durante la planeación.

3. No bases las políticas de segmentación en Direcciones IP.

Esto se debe a la forma en que las arquitecturas de contenedores de microservicios están aumentando la cantidad de tráfico este-oeste en los centros de datos.

En cambio, Holmes y Kirner aconsejaron que el objetivo de las organizaciones debería ser definir e implementar un enfoque de segmentación de confianza cero más adaptable que pueda adaptar continuamente a las necesidades de una organización.

Para lograr la resiliencia cibernética, los líderes de seguridad apuntan a Zero Trust e implementan la segmentación de Zero Trust.

"Lograr la microsegmentación correcta es la piedra angular de un marco exitoso de Zero Trust", dijo Columbus. "Tener una arquitectura de microsegmentación adaptativa que pueda flexibilizar y cambiar a medida que un negocio crece y agrega nuevas unidades de negocio o divisiones puede mantener a una compañía más competitiva y reducir el riesgo de una infracción".

Obtenga más información sobre Zero Trust de Kirner y Holmes en este seminario sitio web de preguntas frecuentes.

Bishop Fox: Zero Trust Segmentation detiene a los atacantes en menos de 10 minutos

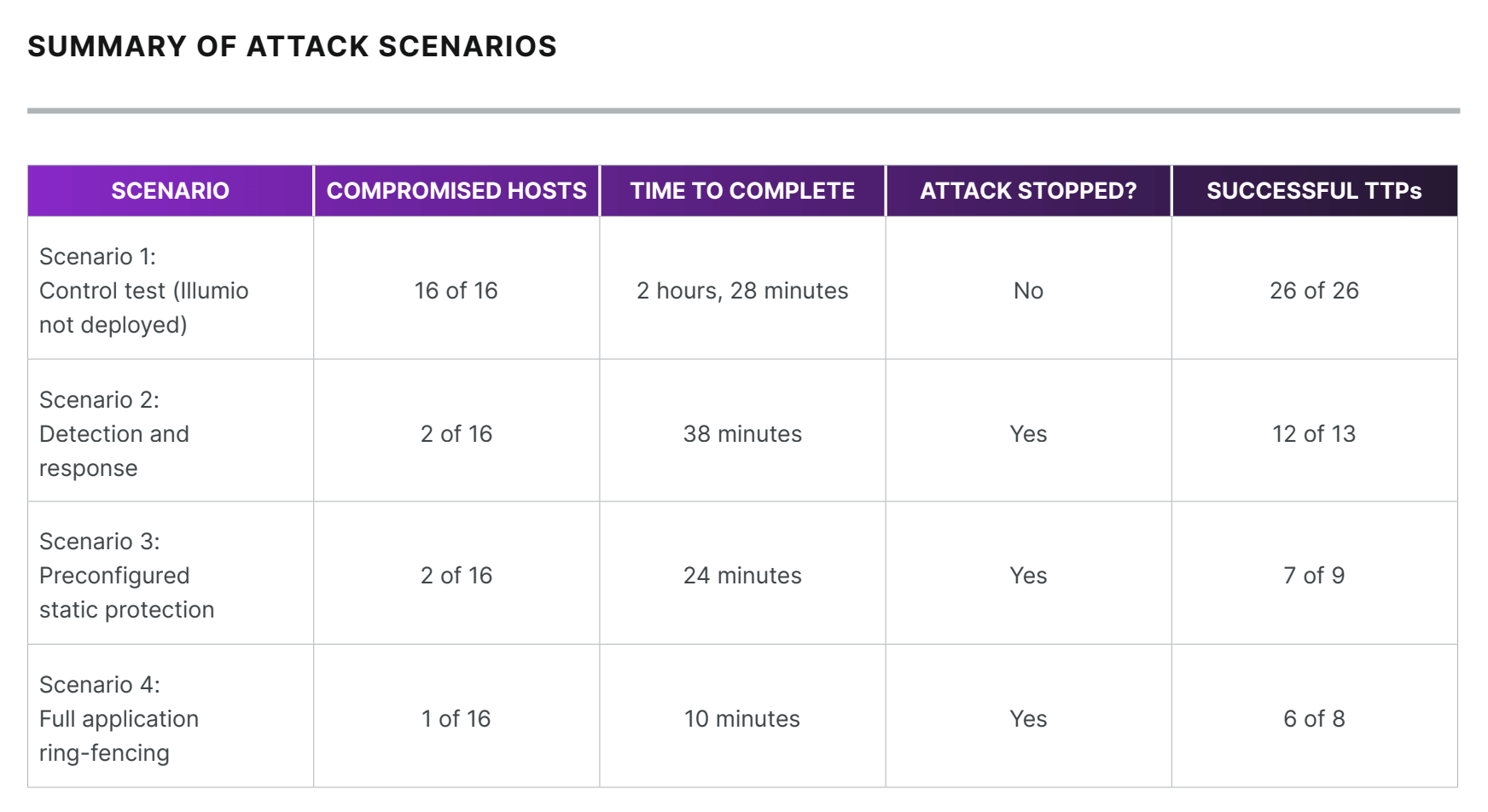

Una reciente emulación de ataque de ransomware realizada por Bishop Fox descubrió que la segmentación de confianza cero es una estrategia probada para combatir el ransomware, especialmente cuando se combina con servicios de detección y respuesta de endpoints (EDR).

Nancy Liu detalló el artículo de hallazgos de la emulación en su artículo para SDxCentral, Ransomware Attack Emulation Unveils Effectiveness of Zero-Trust Segmentation.

Según Liu, la emulación de Bishop Fox se asignó al marco MITRE ATT&CK y se basó en tácticas, técnicas y procedimientos (TTP) de actores de amenazas reales.

Liu informa los hallazgos clave del obispo Fox, también resumidos en el siguiente cuadro:

- En el escenario sin protección de seguridad, el atacante violó todos los hosts en 2,5 horas en una red sin ninguna protección, y se ejecutaron los 26 TTP disponibles para el hacker.

- En el escenario que usaba solo EDR, el atacante violó la red en 38 minutos y se ejecutaron 12 de los 13 TTP disponibles para ellos

- Pero en el escenario con EDR e Illumio Zero Trust Segmentation, el atacante se detuvo en solo 10 minutos y se ejecutaron 6 de los 8 TTP disponibles para el hacker.

Liu habló con Trevin Edgeworth, director de práctica del equipo rojo en Bishop Fox, para obtener información sobre los hallazgos de Bishop Fox. Si bien la cantidad de tiempo que lleva detener a un pirata informático es importante, Edgeworth también señala la capacidad de limitar la cantidad de TTP que puede usar un mal actor.

"Yo diría que la medida de la cantidad de TTP que realmente pueden superar es una gran métrica. Pero los números tampoco deben descartar en esa [prueba]. Fueron dos horas de actividades que pudimos reducir a 10 minutos", dijo Edgeworth.

Como explica Liu, Zero Trust a menudo se describe como una "filosofía, un enfoque o una estrategia de seguridad". Pero la emulación de Bishop Fox muestra que los controles específicos de Zero Trust, como la segmentación de Zero Trust, tienen evidencia del mundo real basada en métricas.

Obtenga más información sobre la plataforma de segmentación Zero Trust de Illumio:

- Descargue nuestra guía detallada sobre cómo lograr la segmentación de confianza cero con Illumio.

- Descubre por qué Forrester nombró a Illumio líder tanto en Zero Trust como en microsegmentación.

- Descubra cómo HK Electric garantiza su impecable fiabilidad de suministro del 99,999% mediante la implementación de la segmentación Illumio Zero Trust.

- Contáctenos para averiguar cómo Illumio puede ayudarlo a fortalecer sus defensas contra las amenazas de ciberseguridad.

.png)

.webp)