4 elementos esenciales de ciberseguridad que toda agencia federal debería implementar

A medida que el panorama de la ciberseguridad continúa cambiando, las organizaciones de todo el mundo tuvieron que volver a priorizar y reevaluar su enfoque de seguridad. La ampliación de las superficies de ataque provocadas por las redes híbridas y el énfasis continuo en el trabajo remoto brindaron a los atacantes nuevas formas de infiltrar y dañar organizaciones de innumerables industrias diferentes.

El gobierno federal no es diferente, y los líderes federales de ciberseguridad están enfatizando el cambio necesario hacia una mentalidad de Zero Trust para adaptar a las nuevas amenazas.

Para explorar este panorama cambiante, Gary Barlet, CTO de campo federal en Illumio, se sentó con Rob Thorne, CISO del Servicio de Inmigración y Control de Aduanas de EE. UU., y Jennifer Franks, directora de información y tecnología para la ciberseguridad de la Oficina de Responsabilidad del Gobierno de EE. UU. (GAO) para una discusión organizada por FedInsider.

Vea el panel de discusión completo aquí.

Siga leyendo para conocer los 4 elementos esenciales de seguridad que todo líder federal de ciberseguridad debe conocer en este momento.

1. Segmentación de confianza cero: la clave para detener el movimiento lateral

Rob Thorne, CISO de Inmigración y Control de Aduanas de EE. UU., habló sobre las diferencias clave entre la segmentación de la red y la microsegmentación. Explicó que las agencias federales, en su mayor parte, implementaron la segmentación de la red. Pero es esencial que vayan un paso más allá implementando la microsegmentación, también llamada segmentación de confianza cero (ZTS). Según Thorne, ZTS es la tecnología de seguridad imprescindible para una estrategia federal moderna de Zero Trust.

"Desde la perspectiva de la segmentación de la red , si alguien tiene acceso a ese segmento de la red, entonces se le considera de confianza", explicó Thorne. "Si tienes una brecha y tienen acceso a ese segmento, entonces pueden mover libremente dentro de esa zona. Cuando miras la microsegmentación, va un paso más allá y modera ese tráfico lateral entre los propios servidores".

Según Thorne, el valor de las soluciones Zero Trust , como la segmentación de la red y ZTS, proviene de su capacidad para detener el movimiento lateral y contener las infracciones.

2. Zero Trust: Construya resiliencia contra amenazas complejas

Thorne también enfatizó por qué una mentalidad de Zero Trust satisfizo las necesidades de seguridad únicas del sector federal.

"Zero Trust fue una bendición para nosotros en el sentido de que estamos impulsando una mayor microsegmentación. Hicimos un buen trabajo en la segmentación de la red, pero no bajamos al siguiente nivel de microsegmentación", dijo Thorne.

Thorne alentó a las agencias a comenzar a construir ZTS ahora para combatir el creciente número de ataques cibernéticos complejos dirigidos a agencias federales.

"Es algo que desea ver y comenzar a planear, especialmente cuando considera las infracciones recientes y las tácticas que emplearon. Es nuevo en el gobierno", explicó.

3. Estrategias de contención: detener el movimiento lateral en redes complejas

Hacer eco del sentimiento de Rob sobre la necesidad federal de microsegmentación, Jennifer Franks, Directora de Información y Tecnología para la Ciberseguridad de la Oficina de Responsabilidad del Gobierno de EE. UU. (GAO). Franks describió los desafíos únicos derivados de la estructura del gobierno federal.

"Como todos sabemos, los sistemas de TI que respaldan a nuestras agencias están intrínsecamente en riesgo", dijo Franks. "Eso se debe realmente a que son complejos, dinámicos y geográficamente dispersos".

La ciberseguridad nunca es única para todos, y eso es especialmente cierto para las agencias federales. Según Franks, las agencias deben ser conscientes de sus necesidades y desafíos para cerciorar de que su estrategia de seguridad sea efectiva.

"Nuestras agencias son de naturaleza federada. Debido a esto y a nuestro cambio al trabajo remoto debido a la pandemia, muchos de nosotros todavía estamos trabajando en ese espacio de trabajo ampliado. Se volvió cada vez más difícil para nuestras agencias proteger nuestras redes, sistemas, recursos y, por supuesto, datos, empleando esa estrategia tradicional de estilo perimetral", dijo Franks.

Franks aboga por que las agencias se muevan rápidamente hacia una mentalidad de contención de brechas. Este enfoque asume que las infracciones son inevitables y crea defensas para detener su movimiento lateral dentro de la red.

4. Visibilidad de la red: ayudar a las agencias a hacer frente a la complejidad

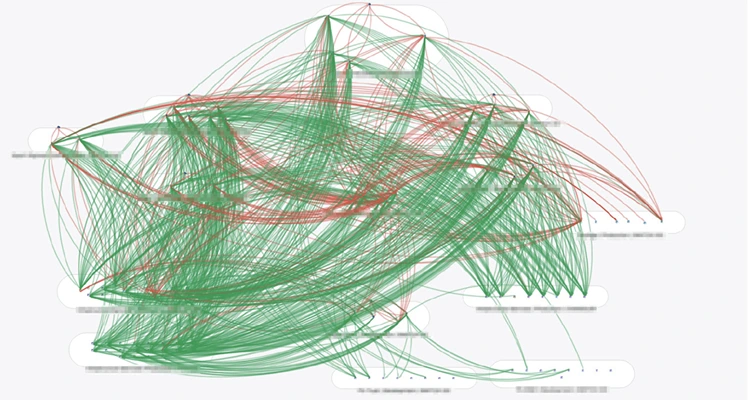

En respuesta a las discusiones sobre la complejidad de la ciberseguridad federal, Gary Barlet ilustró las capacidades únicas de ZTS para visualizar y adaptar al panorama de aplicaciones único de las agencias.

"Cualquiera que esté en este negocio entiende lo complicadas que se están volviendo las compañías. Tienes multitudes públicas, nubes privadas, centros de datos, la lista continúa", explicó Barlet. "Y los días de poder decir 'este activo está en este lugar' se fueron. Las aplicaciones tienen una expansión. Ser capaz de ver cómo se comunican realmente estas aplicaciones es absolutamente crítico para proteger una compañía con Zero Trust".

Una pieza persistente del rompecabezas de la ciberseguridad es la incertidumbre que rodea el comportamiento de las aplicaciones, según Barlet. Contrariamente a la intuición, los desarrolladores no siempre tienen el control más firme sobre el funcionamiento interno de sus aplicaciones.

"Mucha gente asume que los desarrolladores saben exactamente cómo se construyen sus aplicaciones y cómo se comunican, y estoy aquí para decirles que no es así", dijo Barlet.

Esto significa que los equipos de seguridad deben poder obtener una visibilidad detallada de las dependencias de sus aplicaciones.

"A veces, las aplicaciones están haciendo muchas cosas en segundo plano que no son necesarias, por lo que poder visualizar lo que realmente está sucediendo y cómo interactúan es absolutamente crucial si desea tener alguna posibilidad de proteger su compañía internamente".

Como parte de la plataforma Illumio ZTS, las organizaciones pueden usar un mapa de dependencia de aplicaciones para visualizar las comunicaciones de red, identificar vulnerabilidades de seguridad y crear políticas de seguridad basadas en sus necesidades únicas.

- Vea el seminario completo y escuche las preguntas de la audiencia del panel.

- Illumio está en proceso en el mercado de FedRAMP. Obtenga más información aquí.

- Descubra cómo Illumio ZTS puede ayudar a su agencia gubernamental en illumio.com\/solutions\/government

.png)

.webp)