Puesta en práctica de Zero Trust – Paso 6: Validar, implementar y monitorear

Este serial de blogs amplía las ideas introducidas en mi publicación de marzo, "Zero Trust no es difícil... Si eres pragmático".

En esa publicación, describí seis pasos para lograr Zero Trust, y aquí me gustaría ampliar el paso final, a saber , Validar, Implementar y Monitorear. Le mostraré cómo este paso puede respaldar la implementación de un marco estable que puede ser empleado por cualquier profesional de la microsegmentación para hacer que sus proyectos sean más exitosos, independientemente del tamaño de la organización.

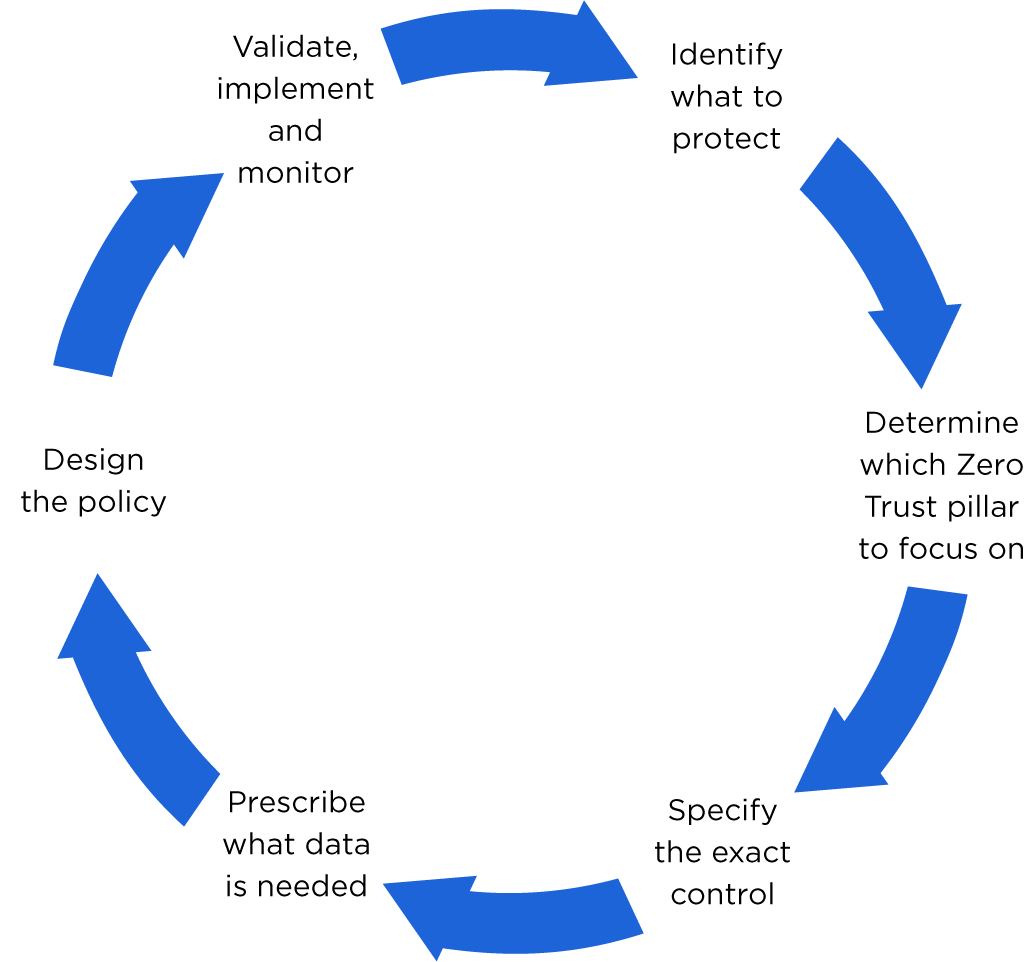

Antes de comenzar, aquí hay un repaso de los seis pasos:

Resumen — Paso 5: Diseñar la política

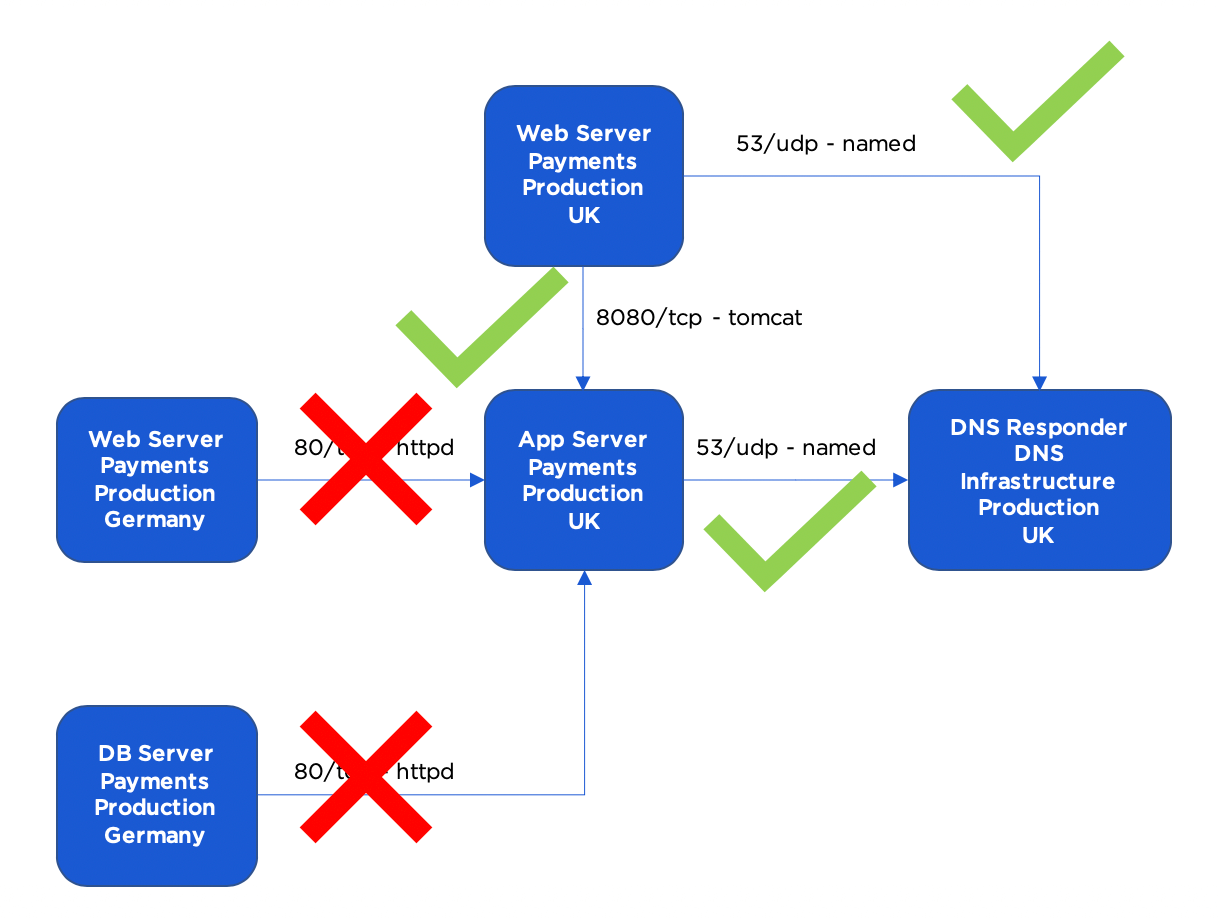

En la última publicación de este serial, analicé "Diseñando la política". Allí, mostré cómo el mapeo de dependencias de aplicaciones identifica flujos relevantes:

Y a partir de aquí, derivamos el siguiente conjunto de reglas de licencia:

- Regla 1:

- Fuente: Servidor sitio web, Pagos, Producción, Reino Unido

- Destino: Respondedor DNS, Infraestructura DNS, Producción, Reino Unido

- Servicio de destino: 53/udp

- Proceso de destino: denominado

- Regla 2:

- Fuente: Servidor de aplicaciones, Pagos, Producción, Reino Unido

- Destino: Respondedor DNS, Infraestructura DNS, Producción, Reino Unido

- Servicio de destino: 53/udp

- Proceso de destino: denominado

- Regla 3:

- Fuente: Servidor sitio web, Pagos, Producción, Reino Unido

- Destino: Servidor de aplicaciones, Pagos, Producción, Reino Unido

- Servicio de destino: 8080/tcp

- Proceso de destino: tomcat

Teniendo en cuenta los principios de Zero Trust, las reglas de licencia enumeradas anteriormente definen exactamente lo que se permitirá: todo lo que no esté explícitamente permitido se elimina implícitamente, manteniendo así la propiedad de menor privilegio.

Paso 6: Validar, implementar y monitorear

Ahora que tiene reglas de microsegmentación definidas, está listo para aplicarlas y proteger sus cargas de trabajo, sin embargo, sigue existiendo un desafío clave. Su aplicación de pagos está en producción y no desea interrumpir su funcionalidad mientras la protege. ¿Cómo mitiga este riesgo?

Con cualquier esfuerzo de segmentación, la etapa que conlleva el mayor riesgo es aplicar las directivas que se escribieron de modo que no se permita ningún otro tráfico dentro o fuera de las cargas de trabajo. Si las políticas son incorrectas, existe la posibilidad de causar una interrupción de la producción. Por lo tanto, el paso a la aplicación debe ser controlado y con suficientes oportunidades de monitoreo para que cualquier problema pueda detectar y solucionar rápidamente.

Aquí es donde entran en juego las pruebas de políticas. Illumio Core proporciona una forma poderosa pero sencilla de realizar esto. Una de las características más útiles de la plataforma Illumio Core es su capacidad para mover cargas de trabajo (o grupos de cargas de trabajo) al modo de prueba, como el modo de compilación, el modo de prueba es un modo sin bloqueo con el beneficio adicional de que informará sobre violaciones de políticas. Para una carga de trabajo en modo de prueba, el PCE superpondrá el gráfico de conectividad creado con datos de flujo de cargas de trabajo con el gráfico de directivas.

El gráfico de políticas se puede considerar como la colocación de burbujas alrededor de las cargas de trabajo que pueden comunicar entre sí a través de un conjunto específico de puertos y protocolos. El gráfico de conectividad muestra los intentos de comunicación entre cargas de trabajo.

- Cuando el gráfico de conectividad está dentro de una burbuja en el gráfico de directivas, obtiene líneas verdes: estos son flujos que coinciden con la directiva que creamos.

- Cuando el gráfico de conectividad cruza la burbuja en el gráfico de directivas, obtiene líneas rojas: estos son flujos que no coinciden con una directiva creada.

En el modo de prueba, estas líneas "rojas", aunque no bloquean ningún flujo, indican dónde tenemos intentos de conectividad que infringen la política. Como propietario de una aplicación, estos son los flujos que revisa y sus opciones son:

- Se requiere flujo: > escriba la política para que la línea se vuelva verde

- No se requiere flujo, > no es necesario realizar ninguna acción

Por lo tanto, el proceso de validación de políticas requiere iterar a través de todas estas líneas "rojas" para determinar si deben volver verdes. Una vez que revisó todas estas "infracciones" e hizo su elección, estará listo para comenzar a proteger las cargas de trabajo: nuestro proceso de validación está completo, es hora de aplicarlo.

Teniendo en cuenta que el propósito de la fase de validación, implementación y supervisión es realmente minimizar el riesgo, lo ideal es que no desee adoptar un enfoque de "big bang" para aplicar la política en sus cargas de trabajo. A pesar de la validación detallada que ya realizó, aún querrá tomar medidas incrementales en esta fase final. Una vez más, el control granular que Illumio proporciona en las cargas de trabajo permite exactamente esto. Cada carga de trabajo de una aplicación se puede mover individualmente al modo Forzado, lo que significa que una vez que tenga una política completamente validada, puede seleccionar primero en qué cargas de trabajo desea habilitar la protección completa, dejar que se ejecuten con la política aplicada (es decir, solo el tráfico permitido por la política puede ingresar / salir de la carga de trabajo) y mover las otras cargas de trabajo a un estado forzado luego de un "tiempo de remojo". El beneficio de este enfoque es que, en caso de que haya algún problema con la directiva, solo afectará a un pequeño conjunto de cargas de trabajo en lugar de a toda la flota, y brinda otra oportunidad para ajustar antes de habilitar toda la aplicación.

Ahora que todas nuestras cargas de trabajo están aplicadas y la aplicación está protegida, la tarea en cuestión es monitorear continuamente los eventos de tráfico en busca de cualquier cosa inesperada (caídas y aceptaciones) e investigar cualquier cosa que esté fuera de lo normal.

Terminando

Entonces, ahí lo tenemos: un recorrido por los seis pasos en un enfoque pragmático hacia Zero Trust. Como afirma Forrester, Zero Trust no es un resultado en sí mismo, sino una estrategia de seguridad, y cada organización debe comprender su propia madurez en los pilares de Zero Trust, identificar qué pilares necesitan más atención y tomar medidas graduales para mejorar esa madurez. Illumio es un proveedor líder de ZTX Ecosystem Platform y ofrece un conjunto completo de capacidades para dar estos pasos en las áreas de visibilidad y seguridad de la red y la carga de trabajo.

¿Te perdiste los pasos 1 a 5 de nuestro serial de puesta en práctica de Zero Trust? Échales un vistazo ahora:

- Paso 1: Identifique qué proteger

- Pasos 2 y 3: Determinar en qué pilar de Confianza cero centrar y especificar el control exacto

- Paso 4: Prescribir qué datos se necesitan

- Paso 5: Diseñar la directiva

Y para obtener más información sobre Zero Trust, visite nuestra página de soluciones : descubra cómo puede comenzar su viaje hoy.

.png)

.webp)