¿Qué es un controlador de dominio?

Un controlador de dominio es un tipo de servidor informático que responde a las solicitudes de autenticación de seguridad y comprueba a los usuarios en el dominio de una red informática. El controlador es un gatekeeper para permitir el acceso del host a los recursos del dominio. También aplica políticas de seguridad, almacena la información de la cuenta de un usuario y autentica a los usuarios de un dominio.

Este blog analiza el enfoque que usan los atacantes, luego de obtener un punto de apoyo inicial en un controlador de dominio, para detectar y comprender un entorno antes de mover lateralmente. Muchas de las técnicas efectivamente "viven de la tierra" de un punto final o servidor para eventualmente llegar a los controladores de dominio y lanzar un ataque. Nuestra próxima publicación examinará algunas formas en que los atacantes se mueven lateralmente y, por último, exploraremos las mitigaciones para prevenir el movimiento lateral.

Los atacantes encuentran una forma de entrar.

Una vez que entran, es cuestión de mover lateralmente, a menudo para llegar al controlador de dominio con el fin de orquestar un ataque. Una vez que un atacante tiene acceso a él, es efectivamente un administrador de TI, por lo que "vivir de la tierra" no podría ser más fácil. Examinemos un ataque, asumiendo una infracción, que un atacante eventualmente encontrará una forma de entrar.

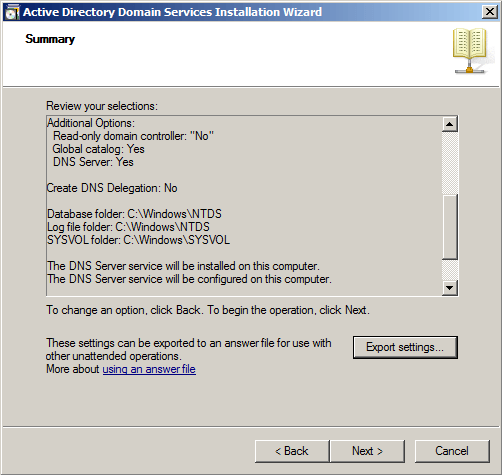

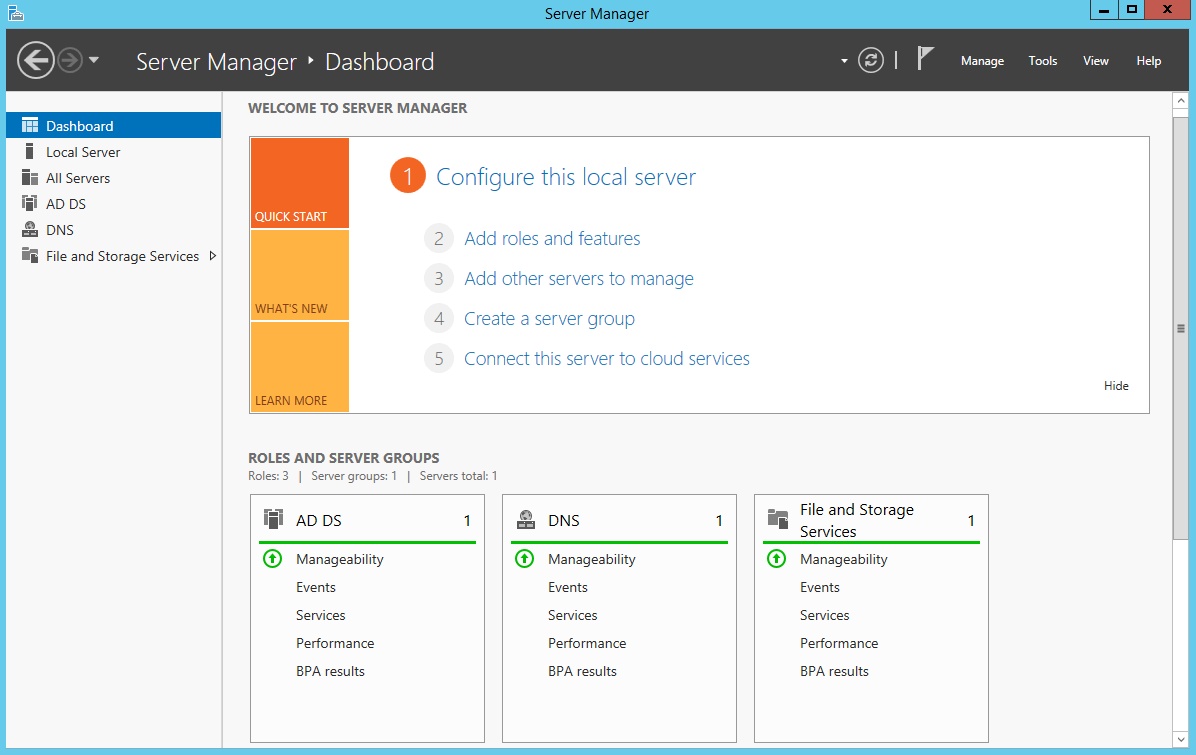

Pero primero, veamos los controladores de dominio. Es probable que ya lo sepa, pero un servidor de controlador de dominio de Microsoft, Active Directory, es responsable de autenticar el acceso (verificar que los usuarios inicien sesión) a un dominio de Windows y los recursos de red asociados. Contiene un directorio de usuarios, grupos y computadoras y es un repositorio de servicios de red como recursos compartidos de archivos, recursos compartidos de red e impresoras. Un servidor aprovisionado con los roles de Servicios de dominio de Active Directory se convierte en un controlador de dominio. También se instala con un servidor DNS para gestionar la resolución de nombres y otros servicios de red internos. Aunque están bastante impulsados por la GUI, un controlador de dominio y un servidor de directorio activo son muy complejos, especialmente en una red corporativa típica donde es probable que haya varios para la replicación y la tolerancia a fallas.

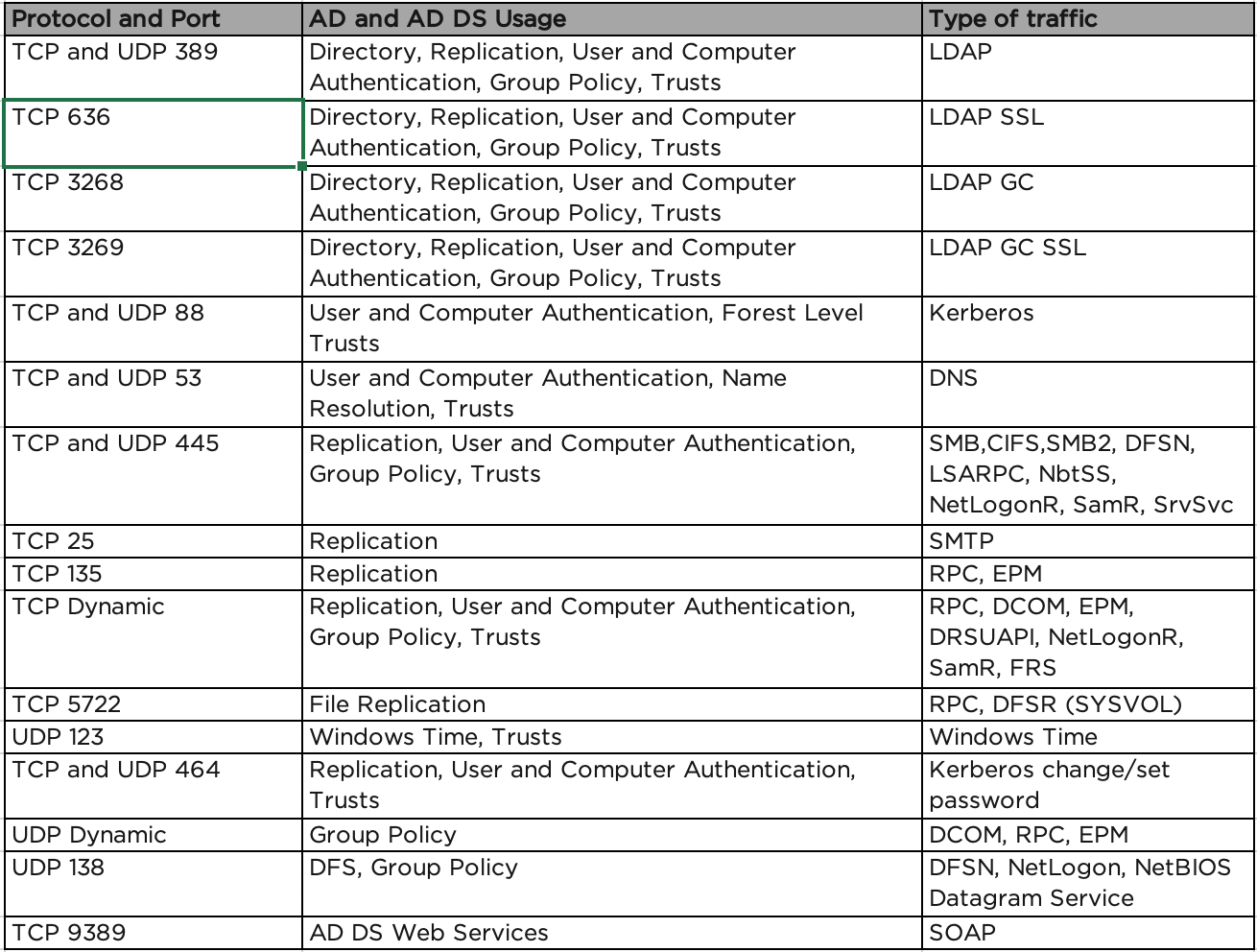

Como resultado de los roles fuertemente entrelazados en un dominio de Windows, el controlador de dominio hospeda muchos servicios diferentes en función del número de roles para los que está aprovisionado. Roles como DNS para resolución interna de nombres, tiquetes Kerberos para autenticación, Server Message Block, servicios de certificados y mucho más. Esto amplía la superficie de ataque y, de hecho, hay muchos ataques contra componentes como:

- Uso de credenciales de inicio de sesión único (SSO)

- Emisión de boletos Kerberos,

- Nombres principales de servicio (SPN),

- Objetos de directiva de grupo (GPO),

- Fideicomisos y delegación de Active Directory

- RPC y SMB.

La mayoría de estos ataques se ven facilitados en gran medida por el recorrido de la red. Todos estos servicios vienen con puertos y protocolos asociados.

En la tabla siguiente se muestran los puertos y protocolos que probablemente usará un controlador de dominio típico que debe dejar abierto. Esto equivale a una superficie de ataque expansiva que los malos actores pueden emplear. El desafío es que si decidimos cerrar puertos, para reducir las superficies de ataque, Active Directory deja de funcionar correctamente.

Ruta de acceso al controlador de dominio

La premisa aquí está alineada con la filosofía de asumir infracción, lo que implica que un actor de amenazas ya puede tener acceso no autorizado a sus sistemas o red, aunque posiblemente con privilegios de nivel inferior. Por ejemplo, esto podría ser el compromiso de una cuenta de usuario a través de phishing que, a su vez, puede conducir a un compromiso de email empresarial (BEC). Esto también implicará que es más que probable que el actor de amenazas esté tratando de abrir camino hacia una cuenta con privilegios más altos y, posteriormente, un sistema de joya de la corona, como el controlador de dominio.

Veamos un flujo de ataque hipotético siguiendo este patrón:

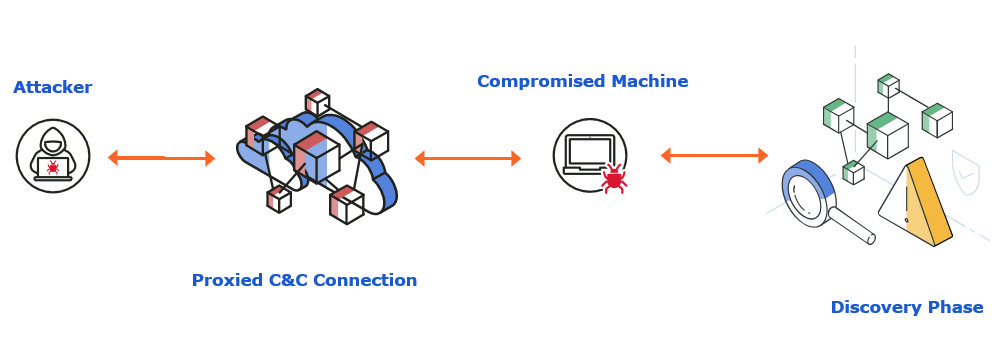

El ataque inicial implica un email de phishing a un empleado. Este ataque de phishing contiene un enlace a un inicio de sesión falso de Office 365 OneDrive en el que cae el empleado. Junto con la ejecución de javascript y, en algunos casos, la vulnerabilidad, dicho enlace ejecuta automáticamente un malware de solo memoria que aprovecha Windows Powershell. Esto luego conduce a una puerta trasera de comando y control (C&C) de shell inverso desde la computadora portátil con Windows del usuario comprometido hasta el atacante. Este es el punto de partida de la premisa de "asumir infracción" de este artículo.

El ataque hasta esta etapa será en su mayoría automatizado, por lo que es probable que el atacante reciba una notificación de C&C sobre un nuevo shell y, por lo tanto, una nueva máquina comprometida. También van a ser principalmente ajenos a todos los detalles del sistema comprometido, como las cuentas de usuario, los privilegios y el acceso a los recursos de la red. Aquí es donde la fase de descubrimiento de ATT&CK es importante para un atacante.

ATT&CK: Descubrimiento

¿Qué es lo primero que debe hacer para pasar de un único sistema, ya sea un punto final de empleado o una carga de trabajo, a un controlador de dominio?

Como diría ATT&CK en la fase de descubrimiento, "trate de descubrir el entorno".

Los adversarios comienzan por comprender quién es el usuario del sistema, los procesos en ejecución, la pertenencia a archivos/directorios/grupos y la información de la sesión.

Herramientas como NMAP para el escaneo de puertos son una opción para obtener una disposición del terreno para ver qué servicios están escuchando en máquinas remotas que pueden explotar. Además, Bloodhound se puede usar para asignar el entorno de Active Directory para comprender la forma más rápida de acceder al controlador de dominio.

Estas herramientas se emplearon en ataques, sin embargo, tienen un desafío inherente. Llaman demasiado la atención sobre sí mismos como herramientas de terceros que generan tráfico. Son habladores y algo abiertos, lo que significa que podrían ser detectados por los sistemas de seguridad.

Los atacantes están mejor atendidos simplemente "viviendo de la tierra" cuando tienen acceso a un punto de conexión o carga de trabajo unidos a un dominio. De esta manera, emplean herramientas nativas del endpoint y no generan ningún ruido en la red.

Los atacantes pueden comenzar con comandos básicos de CLI con los que muchos de nosotros estamos familiarizados como una forma fácil y discreta de comprender dónde están y qué pueden hacer a continuación.

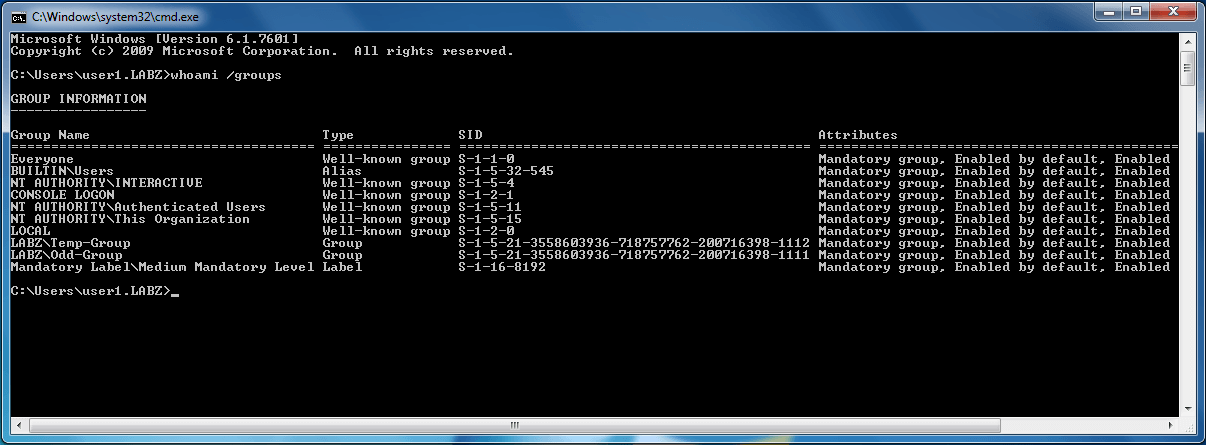

En un equipo cliente unido a un dominio, los comandos como whoami permitirán la detección del propietario o usuario del sistema y mostrarán una salida similar a la que se muestra a continuación.

Esto permite al atacante crear un perfil de cuenta del sistema comprometido para ver a qué tiene acceso esa cuenta. Un vistazo rápido a los grupos de Active Directory de los que forma parte la máquina permite al atacante discernir que el usuario está, por ejemplo, en el equipo de finanzas. Saben que es probable que tengan acceso a recursos compartidos de archivos financieros para explotar o pueden optar por examinar inmediatamente los archivos en la máquina si lo que buscan son datos financieros.

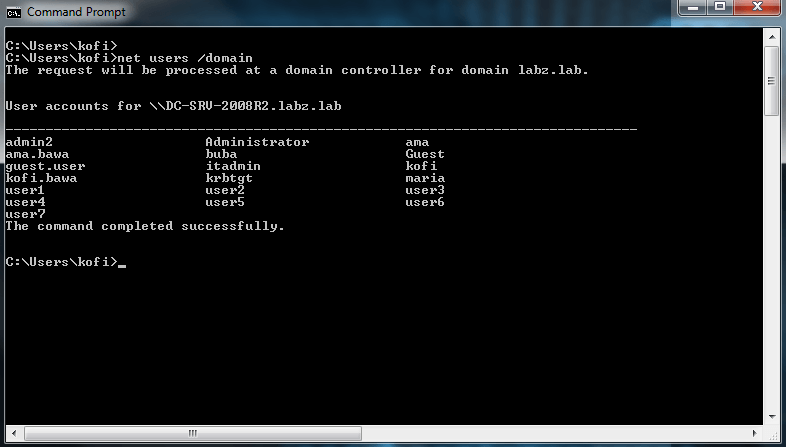

El actor de amenazas también puede usar un comando simple pero efectivo, como usuarios de red y conmutadores asociados, para descubrir el nombre del controlador de dominio al que está unida su máquina comprometida y la lista de cuentas de usuario que existen en el controlador de dominio.

A partir de aquí, hay un conjunto claro de detalles importantes que pueden ayudar a su ruta hacia el controlador de dominio.

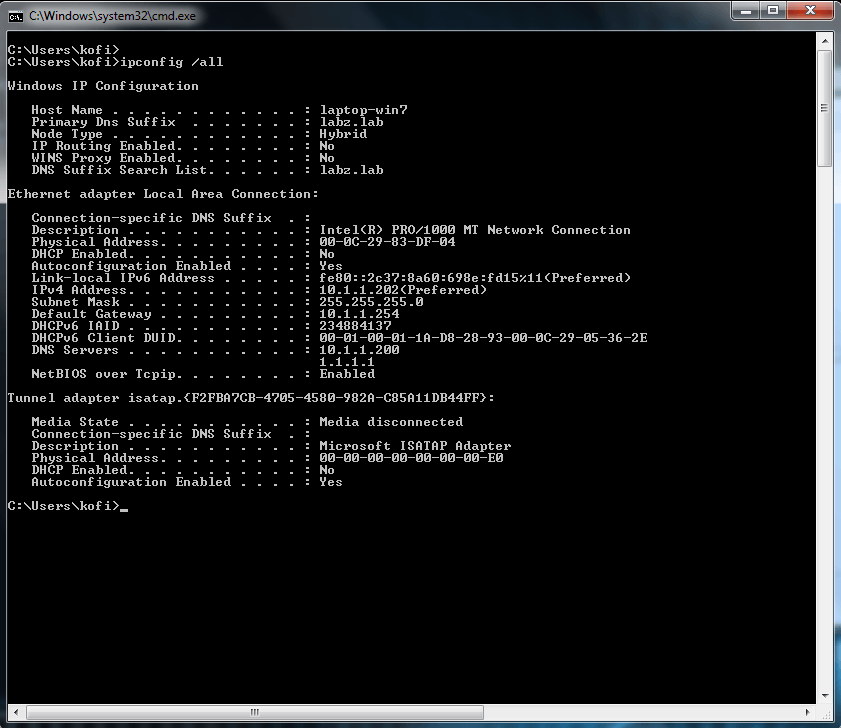

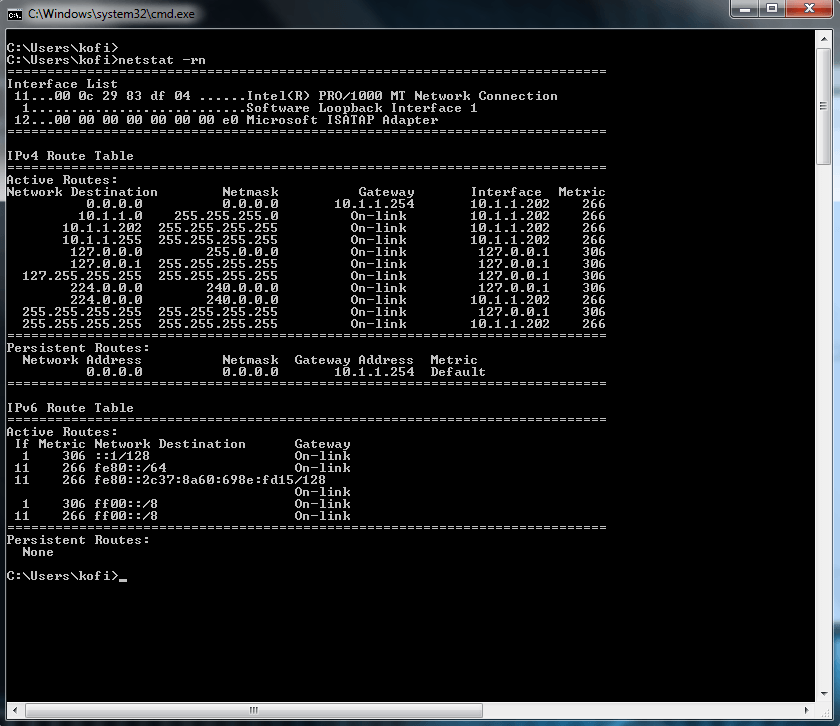

Otros comandos simples con los que muchos están familiarizados son ipconfig /all y netstat -rn para orientar al atacante a la puerta de enlace predeterminada y la información de red, subred, DNS y DHCP. También pueden ver lo que es accesible dada la tabla de enrutamiento. Esto le da al atacante suficiente información para construir un mapa básico de conexiones a nivel de red. Pueden descifrar si su máquina comprometida se encuentra o no en la misma subred que el controlador de dominio o el servidor DNS. Por esta razón, es imperativo tener un enfoque de microsegmentación para el cual la seguridad dependa de la carga de trabajo en lugar de depender de la red, incluso en una arquitectura de red plana. Seguridad que sigue la carga de trabajo como un controlador de dominio, independientemente de la subred o la ubicación.

También pueden descifrar subredes y rutas adicionales y sus puertas de enlace correspondientes y corroborar esa información de enrutamiento con detalles de DNS inverso de, por ejemplo, nombres de servidores compartidos de red.

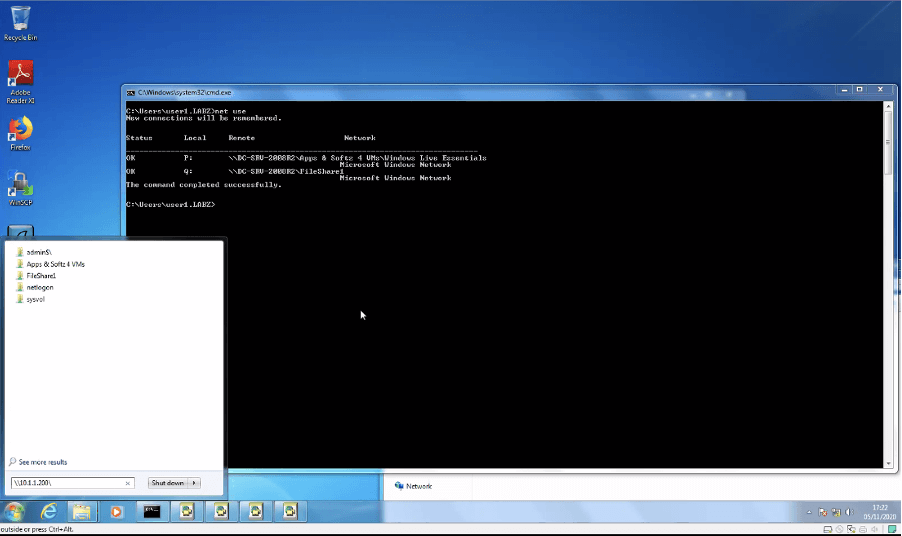

La mayoría de las organizaciones usan recursos compartidos de red para que los empleados del mismo equipo compartan y, a veces, archiven información. Los actores de amenazas pueden aprovechar los detalles de los recursos compartidos de red de Windows de las utilidades integradas, como el uso de la red , para localizar servidores de archivos o incluso controladores de dominio. También pueden usar esta información combinada con cualquier cuenta comprometida o escalada para acceder a recursos compartidos de red ocultos de Windows como AMDIN$ o C$. Estos se pueden emplear para facilitar la propagación de malware a otras máquinas a través de la red SMB local o a través de una conexión VPN de acceso remoto válida conectada a una red SMB.

Con esta información, ahora podemos ver a qué recursos compartidos y servidores tenemos acceso en Windows, a continuación. Una vez que el atacante tiene un poco más de información sobre el sistema comprometido bajo su control, puede formular el siguiente plan de acción.

En este ejemplo, el usuario es un administrador local de su portátil, tiene un adaptador VPN en su lista de NIC y una aplicación VPN correspondiente, pero no tiene ningún acceso de administrador de dominio. Dado que un objetivo principal es obtener acceso al controlador de dominio, el atacante tiene algunas opciones, como intentar escalar privilegios que se pueden usar para el movimiento lateral. Si no hay otras cuentas presentes en el sistema para las que se puedan escalar los privilegios, lo más probable es que tengan que intentar obtener dicha cuenta. Podrían aprovechar la autenticidad de la cuenta y la máquina comprometidas para enviar ataques de phishing aún más dirigidos dentro del dominio de email de la organización. También podrían causar una falla artificial en su sistema objetivo para forzar un caso de soporte de TI, lo que probablemente significará una sesión de ayuda remota con un administrador de TI que probablemente "Se ejecutará como administrador" en la máquina infectada. Los actores de amenazas tienden a ser decididos y pacientes y, por lo general, harán lo que sea necesario para obtener lo que buscan.

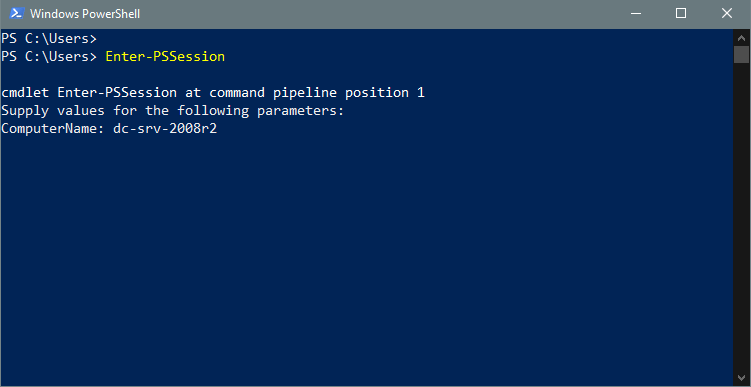

Es importante tener en cuenta que hasta este punto, ni siquiera empleamos capacidades nativas más poderosas como PowerShell o WMI. Esto es para señalar deliberadamente la cantidad de información que aún se puede obtener en los sistemas operativos heredados como en los modernos. Por ejemplo, el atacante aún puede probar la posibilidad de acceso remoto nativo empleando una herramienta del sistema como PowerShell para ver a qué máquinas acceden de forma remota para ayudar al movimiento lateral y al pivote.

Las funcionalidades de comunicación remota de PowerShell ofrecen otra vía de detección y capacidades de movimiento lateral con comandos como Enter-PSSession y varios otros cmdlets que pueden ejecutar el parámetro ComputerName . El primero emplea WinRM (HTTP 5985 y HTTPS 5986) y el segundo el RPC más omnipresente.

Entendemos la importancia de los controladores de dominio, sabemos que se produjo una intrusión y ahora tenemos una mejor comprensión de cómo los atacantes pueden usar comandos CLI simples y las técnicas de vida de la tierra (que no generarán ruido en sus herramientas de seguridad de red o punto final) para obtener una disposición del terreno y descubrir dónde se encuentran en un entorno.

Nuestra próxima publicación examinará el movimiento lateral que exhiben los atacantes luego del descubrimiento para llegar al controlador de dominio.

.png)

.webp)