Aprendizajes de MOVEit: cómo las organizaciones pueden desarrollar resiliencia

Durante la semana pasada, las noticias estuvieron dominadas por los detalles de la violación de datos de MOVEit. El ataque masivo hizo que los ciberdelincuentes explotaran una vulnerabilidad en la aplicación de transferencia de archivos MOVEit , una herramienta empleada por miles de organizaciones de todo el mundo para compartir archivos de forma segura con colegas o terceros. O eso pensaban... Entonces, ¿qué salió mal?

¿Qué sabemos?

El ataque surgió porque los malos actores pudieron explotar una vulnerabilidad nueva y previamente desconocida en la herramienta de transferencia de archivos MOVEit, conocida como ataque de día cero. Esto llevó a que una instancia de MOVEit empleada por Zellis, un proveedor de servicios de TI para los departamentos de nómina y recursos humanos, se viera comprometida, junto con los datos de sus clientes, incluidos la BBC, Boots, Aer Lingus y Ofcom. Y el ataque no se limita solo al Reino Unido: también se confirma que organizaciones en Canadá y Estados Unidos se vieron afectadas.

La banda de ransomware Clop se atribuyó la responsabilidad del ataque y amenaza con publicar todos los datos robados de las organizaciones afectadas antes del 14 de junio a menos que las compañías paguen un rescate. Pero además de ser desalentado por las agencias de aplicación de la ley de todo el mundo, pagar rescates solo genera más ataques. Entonces, ¿qué pueden y deben hacer las organizaciones para proteger de ataques similares en el futuro?

¿Qué podemos aprender?

El ataque es un buen recordatorio de los riesgos que plantean tanto la cadena de suministro como la cadena de suministro de software. Las organizaciones a menudo confían demasiado en sus proveedores para salvaguardar y almacenar datos confidenciales al subcontratar sistemas o funciones como la nómina. Pero si el proveedor es atacado, las organizaciones pueden ver rápidamente comprometidas indirectamente.

En este caso, Zellis claramente desarrolló una dependencia del software MOVEit, un software con una exposición de alto riesgo debido a su conexión a Internet. Sin embargo, los ataques de día cero se pueden introducir en cualquier momento a través de una actualización de software, y estos a menudo se aceptan a ciegas o automáticamente.

5 pasos para desarrollar resiliencia contra ataques como MOVEit

Las pruebas rigurosas en todas las actualizaciones nunca serán factibles, por lo que las compañías deben desarrollar resiliencia y seguridad para garantizar que las vulnerabilidades no causen ningún daño significativo.

Los siguientes son pasos clave que las organizaciones deben tomar para aumentar la resiliencia:

1. Asume siempre el incumplimiento

Lo primero que hay que aprender del ataque MOVEit es que ninguna organización es inmune a los ciberataques. El ransomware es ahora el tipo de ataque más común, por lo que debe adoptar una mentalidad de "asumir infracción" en la que la atención se centre en la contención de brechas en lugar de la prevención para garantizar que el ransomware esté aislado en el punto de entrada.

2. Aprende bien lo básico

En segundo lugar, no descuide lo básico. La mayor parte de la exposición al riesgo proviene de la mala higiene, el mal proceso y el error humano. Recuerde, los defensores deben tener razón el 100 por ciento del tiempo, pero el atacante solo necesita acertar el 1 por ciento del tiempo para tener éxito, por lo que no hay margen de error.

Los ataques de día cero siempre ocurrieron, y siempre ocurrirán, pero demasiadas compañías aún no están haciendo bien los conceptos básicos. La mejor manera de reducir el riesgo es mediante la práctica de una buena higiene de seguridad y un enfoque de defensa en profundidad, lo que, como mínimo, significa parches regulares, limitar el acceso a sistemas y servicios con vulnerabilidades conocidas e imponer una estrategia de mínimo privilegio.

3. La visibilidad es clave

Un paso fundamental para desarrollar resiliencia es ganar visibilidad. La visibilidad le permite comprender cómo se ve su normalidad para que cuando ocurra una conexión inesperada, o note que se transfiere un alto volumen de datos inesperado, pueda detectar empleando las tecnologías SIEM (Security Information and Event Management) existentes y tomar medidas.

La visibilidad también le permite comprender las dependencias asociadas con ese sistema y crear una imagen de "bien conocido". Cualquier organización afectada por la violación de MOVEit debe tener visibilidad de todas las conexiones entrantes y salientes para las que está instalado MOVEit.

4. Implementar una estrategia de acceso con privilegios mínimos

Para aquellas áreas en las que tiene menos control, como su cadena de suministro de software, cerciorar de tener una buena segmentación del resto de su entorno. Implemente directivas de lista de permitidos muy restrictivas que garanticen que la carga de trabajo tenga muy poco acceso al resto de la red y restrinjan la cantidad que los atacantes pueden descubrir sobre la red y mover lateralmente.

En el caso de MOVEit específicamente, aplique la lista de permitidos delante de la carga de trabajo de iMOVEit para restringir el acceso en la capa de aplicación y actividad.

5. Aplicaciones de alto valor de Ringfence

Tome medidas para proteger las aplicaciones de alto valor que manejan cualquier propiedad intelectual, datos financieros no públicos, documentos legales o información confidencial y personal. La delimitación reduce el perímetro de seguridad de una subred o VLAN a una sola aplicación. Proporciona el mayor impacto con la menor cantidad de trabajo, ya que requiere solo una línea de directiva de seguridad por aplicación para cerrar el 90 por ciento de la superficie de ataque potencial para el movimiento de tráfico este-oeste.

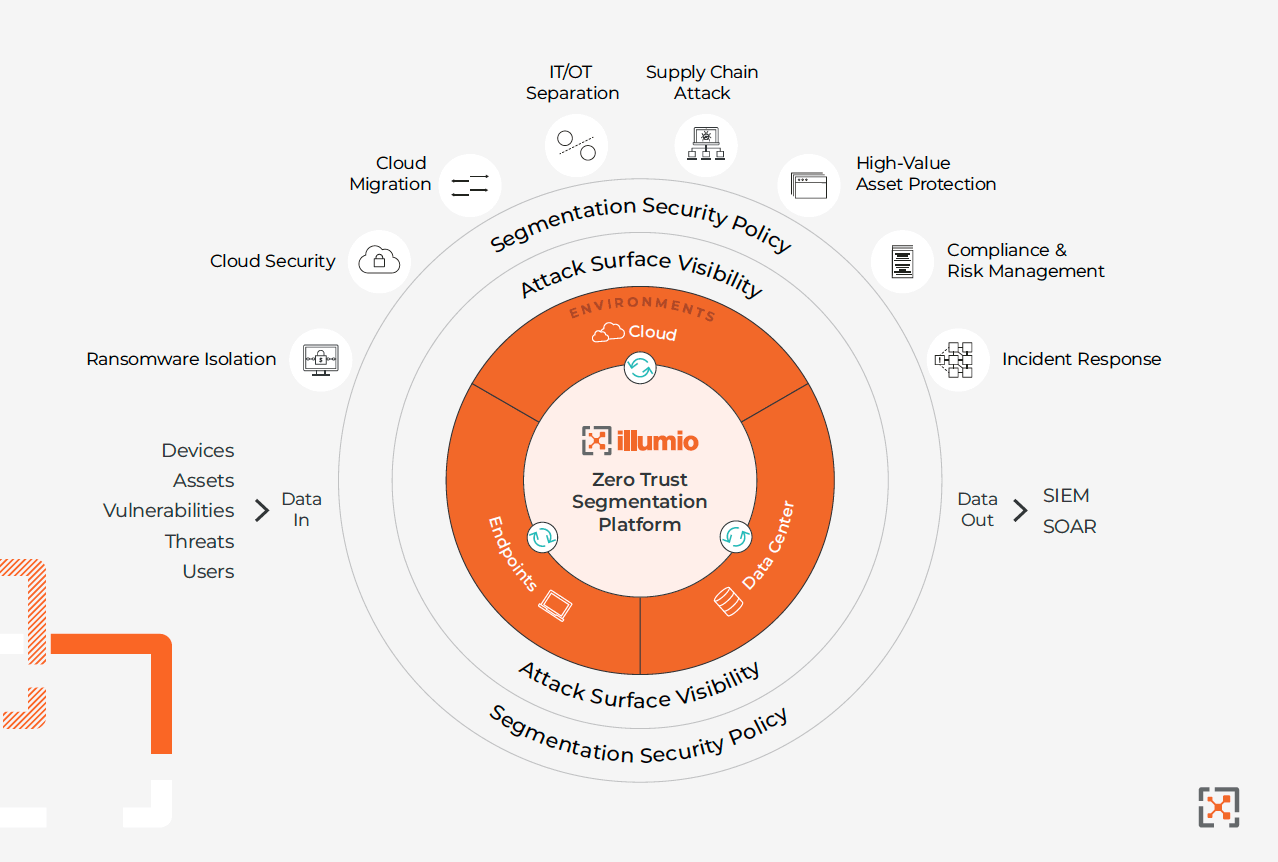

¿Cómo puede ayudar Illumio Zero Trust Segmentation (ZTS)?

Illumio ZTS hace que sea rápido y fácil ver sus vulnerabilidades y tomar medidas simples para proteger su organización. Si bien Illumio ZTS no puede prevenir un ataque a la cadena de suministro de software, puede ayudarlo a obtener visibilidad de la superficie de ataque, determinar comportamientos sospechosos y contener la propagación de infracciones.

Con Illumio ZTS puedes:

- Establezca cómo se ve el comportamiento "normal" o "esperado" desde y hacia cualquier carga de trabajo.

- Identifique cualquier desviación de las normas aceptables (por ejemplo, un cambio en el volumen de conexiones o datos transferidos, o IP o dominios nuevos e inusuales a los que se accede).

- Aísle rápidamente las cargas de trabajo hasta que tenga confianza en su estado durante un ataque activo.

- Restrinja de forma proactiva el acceso hacia y desde las cargas de trabajo para garantizar que no sea posible el acceso fuera de lo autorizado por la directiva.

Desarrollar resiliencia contra ataques de software y cadena de suministro

La hiperconectividad llevó a interdependencias tan ricas, densas y críticas que los atacantes saben que pueden aumentar la eficiencia y la rentabilidad al comprometer la cadena de suministro de software. Como resultado, las compañías necesitan controlar su cadena de suministro de software rápidamente o arriesgar a infracciones similares.

Todavía hoy, el 99 por ciento del esfuerzo y la cotización en ciberseguridad se gasta en evitar que sucedan cosas malas (detección y remediación). Sin embargo, las compañías podrían triplicar su cotización de ciberseguridad y seguir teniendo infracciones.

Las organizaciones deben fortalecer de manera proactiva la resiliencia asumiendo siempre la violación y construyendo capacidades de contención para limitar la propagación de un ataque. Esto significa adoptar un enfoque basado en el riesgo centrado en comprender el flujo de datos a través de la superficie de ataque de activos extendida y separar las funciones clave dentro de la red para evitar que las infracciones se propaguen para llegar a los activos críticos.

¿Quieres saber más? Contáctenos hoy para una demostración y consulta gratis.

.png)

.webp)