Unir a Illumio para HIMSS 2023 en Chicago

Illumio está emocionado de estar en HIMSS 2023 en Chicago del 17 al 21 de abril. Encuéntrenos en el stand 2678.

- Registrar para la conferencia hoy

- Reserve una reunión 1:1 con expertos de Illumio enviando un email a [email protected]

- Obtenga más información sobre Illumio en HIMSS, y

¿Busca oportunidades para establecer contactos, socializar y conocer a expertos en seguridad de atención médica durante la conferencia? Únete a nosotros:

Hora feliz de Illumio + Cylera

Compañía de cervecería Moody Tongue

18 de abril, 5-7:30 PM CT

2515 S Wabash Ave, Chicago, IL 60616

Registrar para la Happy Hour hoy y lea más sobre nuestra integración con Cylera.

La ciberseguridad sanitaria se encuentra en estado crítico

Los ataques de ransomware en el cuidado de la salud aumentaron un 328% en la primera mitad de 2022, según la revista HIPAA.

Y el costo promedio de una violación en la atención médica es de $ 10.1 millones en comparación con un promedio de $ 4.35 millones, según el Reporte de costo de una violación de IBM 2022.

Si bien el número total de ataques a infraestructuras críticas en general aumentó, el crecimiento de los ataques a la atención médica es significativamente mayor. Aunque muchas de las bandas criminales afirmaron que no atacarían los objetivos de atención médica, el potencial de ingresos combinado con la naturaleza más abierta de la atención médica en comparación con otros sectores resultó demasiado tentador.

La atención médica es uno de los principales objetivos de los ciberataques

El entorno muy crítico de vida o muerte de la atención médica significa que las largas negociaciones de rescate que son posibles en otros sectores no están disponibles para los propietarios de hospitales. Pagar lo antes posible se convierte en la única opción.

Además, el entorno muy abierto de un hospital con un acceso público significativo crea vectores de ataque que potencialmente no existirían en otros sectores.

Todas estas cosas se combinan para hacer de la atención médica un objetivo muy tentador para los malos actores.

En todo el mundo, los gobiernos están trabajando para aumentar la seguridad de la infraestructura crítica. Vemos una nueva legislación que se centra más en la construcción de planes para sobrevivir a un ataque y cómo reaccionar. Estos incluyen la nueva directiva NIS2 en Europa, actualizaciones de SOCI en Australia y nueva legislación de seguridad en Dubai y Japón.

Si bien muchos ven estas directivas de seguridad del gobierno como un aumento de la carga sobre las cotizaciones y recursos ya sobrecargados, en realidad son una oportunidad para simplificar los enfoques de seguridad y reducir los costos.

Qué esperar en HIMSS 2023

Una de las amenazas de seguridad más importantes para la atención médica es la mayor interconectividad de los dispositivos médicos con varios sistemas de TI. Esto introduce potencialmente otra capa de complejidad de ciberseguridad. Sin embargo, al converger las funciones de gestión de dispositivos médicos y seguridad de TI, se puede aplicar un único enfoque de confianza cero en todo el sistema.

En la conferencia HIMSS de este año, espere ver un mayor número de sistemas inteligentes e interconectados para optimizar la atención brindada a los pacientes. Muchos de estos sistemas se conectarán a sistemas de registros de pacientes que podrían estar en la nube. Y el acceso a los sistemas y datos podría ser por parte de médicos ubicados de forma remota.

Estas complejidades, y el aumento de los vectores de ataque, resaltan el hecho de que ya no es suficiente para proteger la red. En cambio, el enfoque debe cambiar a la protección de los recursos.

Cerciorar de registrar en HIMSS 2023 para conocer a los expertos en segmentación de confianza cero de Illumio. Aprenda a contener la propagación de infracciones y ransomware y a desarrollar la resiliencia cibernética. Sentir seguro de que puede mantener la atención al paciente incluso en caso de un ataque cibernético.

Seguridad sanitaria moderna: obtenga visibilidad y controle el acceso

Todas las nuevas directivas de seguridad para infraestructuras críticas promueven la creación de un enfoque de seguridad basado en el riesgo. Al comprender el riesgo y las vulnerabilidades, es más fácil controlar el acceso que cualquier aplicación, sistema o dispositivo tiene a cualquier otro. Controlar este acceso permite a los equipos de seguridad controlar el impacto de un ciberataque y mantener los servicios.

Hay 2 aspectos para controlar el acceso:

La primera es quién puede hablar con qué. Hay pasos obvios como evitar que alguien participe en un lugar de compras en línea desde el sistema de imágenes.

Y con la forma moderna en que trabajamos, habrá muchos más usuarios remotos, tanto médicos como pacientes, que necesitarán acceso a información y recursos. Al cerciorar de que estos usuarios solo tengan acceso a las aplicaciones que necesitan, el sistema tendrá cierta capa de protección. Este rol lo realiza Zero Trust Network Access (ZTNA), pero eso es solo una parte de la solución.

Una vez realizada la conexión, surgen dos nuevos problemas:

- Controlar el flujo de entrada de cualquier tráfico

- Controlar cómo se comunican las cosas

Si un usuario introduce malware inocentemente en el sistema, entonces debemos evitar que ese ataque se mueva a través del sistema.

Lograr esta visibilidad es clave. Si entendemos estos tres aspectos clave, podemos tomar una decisión informada sobre la política de seguridad:

- ¿Qué activo está conectado a qué otro activo?

- ¿Qué protocolos necesitan para comunicar?

- ¿Cuál es la vulnerabilidad de cada activo?

Con esta información, es posible aplicar reglas para evitar que los protocolos empleados por el ransomware se permitan en activos donde no son necesarios. En el pasado, empleamos tecnologías basadas en la red para tratar de lograr esto, pero con el entorno moderno, estas técnicas no escalan y se vuelven complejas de gestionar.

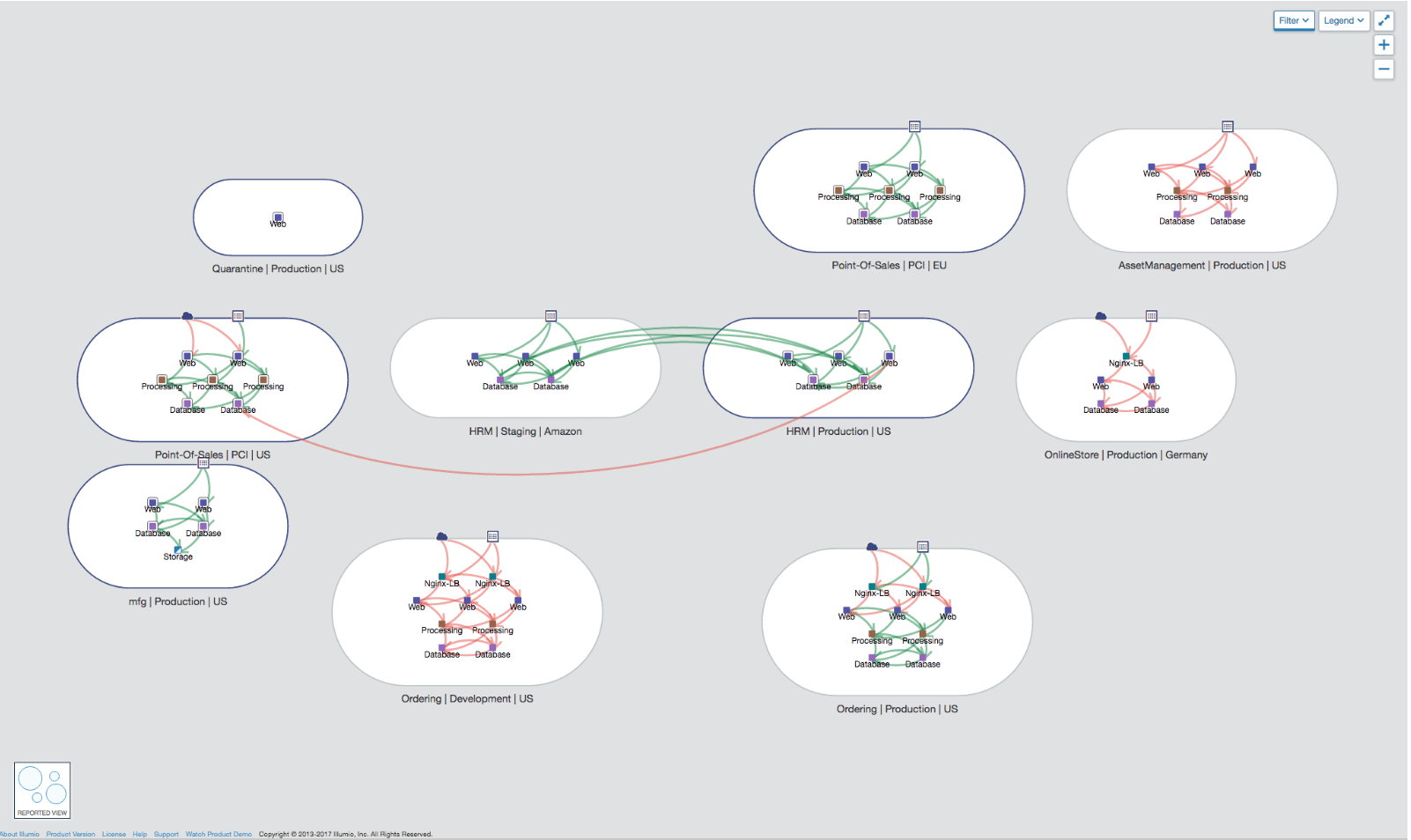

Al poder generar un mapa de todas las conexiones no solo de aplicaciones sino también de dispositivos médicos, podemos ver cualquier riesgo potencial causado por la conectividad no autorizada.

Este mapa muestra no solo las interdependencias y los protocolos empleados, sino también los detalles de las integraciones en los dispositivos médicos y las vulnerabilidades de cada dispositivo. Esto nos permite ver la exposición potencial de los sistemas sin parches. Trabajando en el enfoque "Ahora, Siguiente, Nunca" para la aplicación de parches, podemos aplicar reglas para mitigar la amenaza que representan los dispositivos sin parches o sin parches.

Lo que debemos evitar cuando se trata de un ataque cibernético es detener la capacidad de servicios o trasladar a los pacientes a otras instalaciones. Al contener un ataque en la fuente, podemos hacer que nuestros hospitales sean resistentes a los ataques y seguir salvando vidas.

Registrar para HIMSS 2023 hoy.

.png)

.webp)