Seguridad del centro de datos y la nube: mapeo de aplicaciones

Presentamos un serial de blogs del CTO de Illumio, PJ Kirner, que cubrirá conceptos clave para ayudarlo a pensar en el centro de datos y la seguridad en la nube de una manera nueva, y realinear su enfoque con los requisitos cambiantes en todos los entornos de aplicaciones. Lea la primera publicación de este serial, "Por qué necesitamos una revolución en el centro de datos y la seguridad en la nube".

No puedo imaginarme llegar al trabajo sin un GPS. Sí, manejo prácticamente la misma ruta todos los días y probablemente podría hacerlo con los ojos vendados, pero el GPS me ayuda a llegar más rápido al recomendar la ruta correcta porque tiene datos actualizados en tiempo real sobre el tráfico y puede guiarme alrededor de accidentes y atascos de tráfico. Conoce ambos extremos de mi ruta, de dónde vengo y hacia dónde me dirijo y, mezclando datos históricos, puede predecir el mejor momento para irme y llegar siempre a tiempo.

Al intentar segmentar sus aplicaciones, necesita más que su visibilidad común y corriente, más que solo gráficos de barras y líneas de chispa. Necesita algo que garantice que tiene la información, el contexto y la perspectiva correctos para optimizar su enfoque para proteger su entorno. Al igual que el GPS, necesita un mapa que lo reúna todo: la vista en tiempo real, los datos históricos, el contexto de la aplicación. Necesita todo esto para comprender sus aplicaciones y todo lo relacionado con esas aplicaciones, como las conexiones, los flujos de tráfico, las políticas de acceso, las dependencias y las entradas / salidas.

Con esta comprensión, puede localizar y comprender el riesgo, modelar políticas, crear estrategias de mitigación, configurar controles de compensación y verificar que esas políticas, estrategias y controles funcionan según lo previsto para mitigar el riesgo.

En esta publicación, exploro las características y requisitos clave de las herramientas que proporcionan el mapeo de aplicaciones que necesita para tener éxito en la protección de los entornos de aplicaciones distribuidas y conectadas en constante cambio y cada vez más complejos de la actualidad.

La visibilidad por sí sola no lo hará

Camine por el piso de cualquier conferencia de tecnología y puedo garantizar que la visibilidad será la primera palabra que marque en su tarjeta de bingo de palabras de moda. Aparece en casi todos los stands. Pero el hecho de que una solución tenga visibilidad no significa que esté viendo lo que necesita para lograr sus objetivos. Especialmente cuando se trata de seguridad.

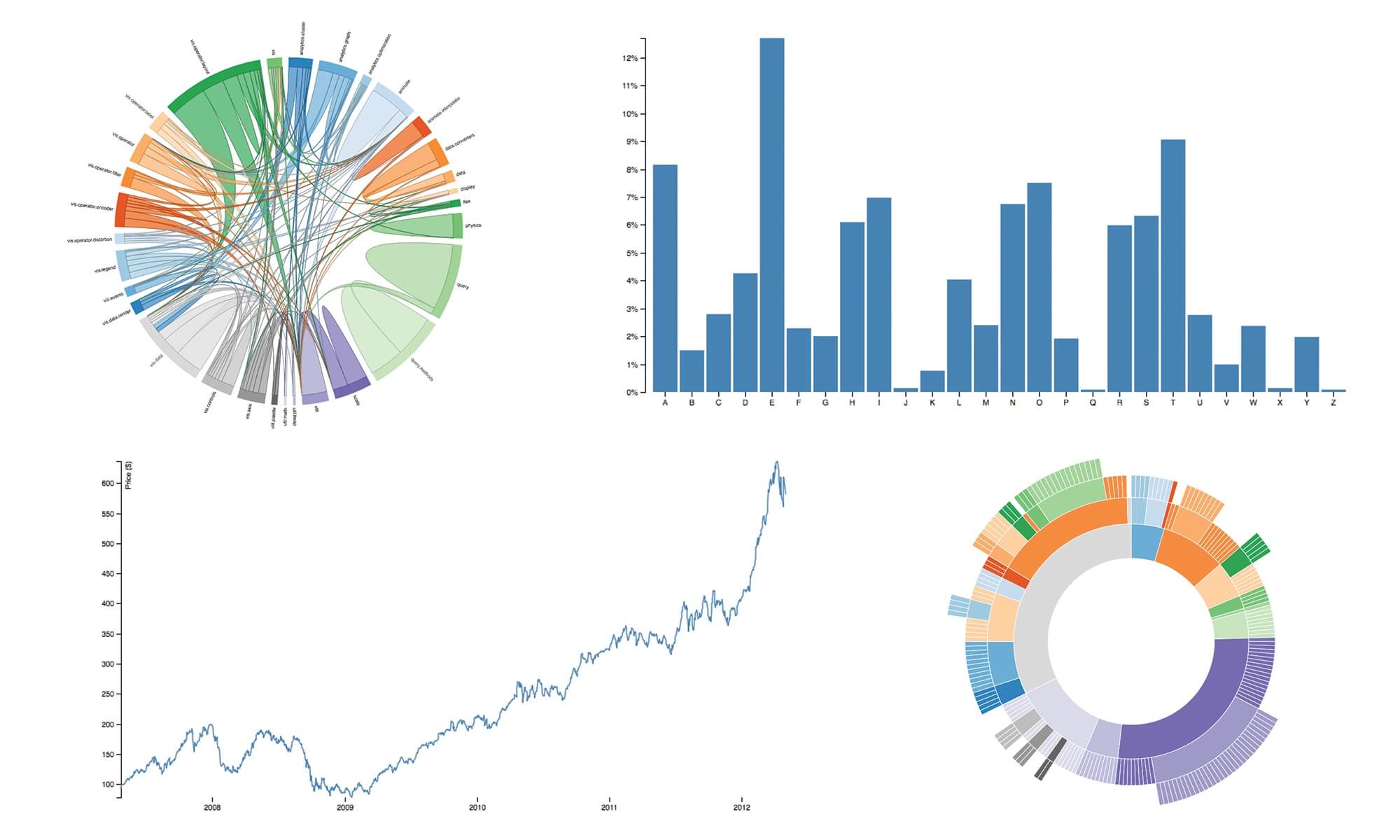

La visualización de datos puede venir en muchas formas, como gráficos de barras, gráficos de líneas, líneas de chispa, gráficos de acordes, particiones de rayos solares e incluso listas. Si bien estos resultados pueden ser adecuados para algunos casos de uso, no brindan la perspectiva para ayudarlo a comprender y segmentar su entorno con el objetivo de mejorar la seguridad.

La visibilidad para la segmentación debe construir con ese objetivo en mente. Necesita:

- Proporcione una perspectiva del entorno para ayudarlo a comprender el contexto de los componentes de las aplicaciones y las relaciones entre ellos.

- Proporcione una vista del estado actual y pasado para que pueda planear y mitigar el riesgo futuro.

- Sea un mapa en tiempo real de su entorno de aplicaciones, con información y datos para brindarle una imagen completa.

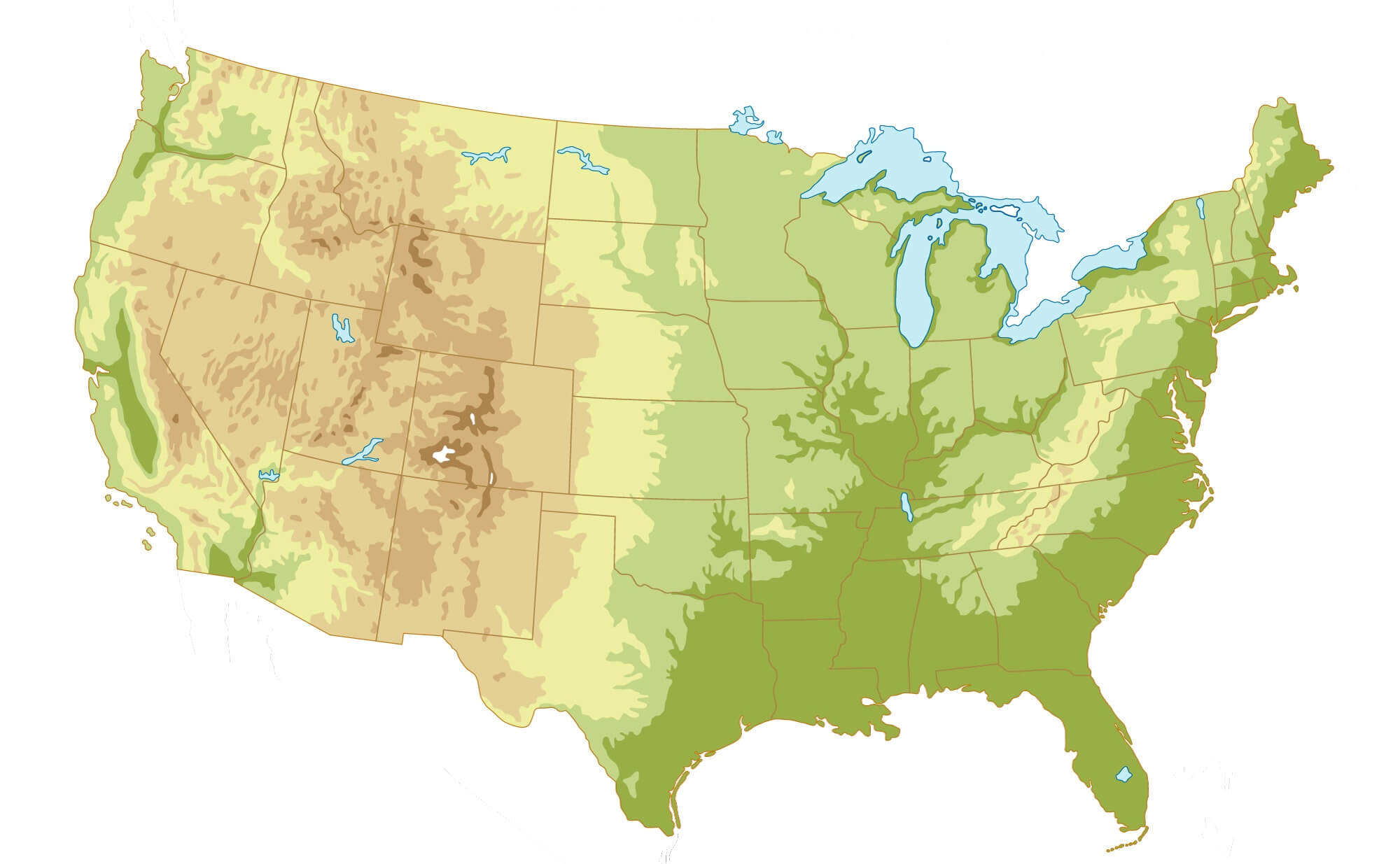

La visibilidad que proporciona una perspectiva incorrecta, como solo una vista de la red, es insuficiente e ineficaz para planear, definir y aplicar la política de seguridad para sus aplicaciones. Sería como tratar de manejar de SF a Nueva York con solo un mapa en relieve impreso ...

Sepa lo que está sucediendo

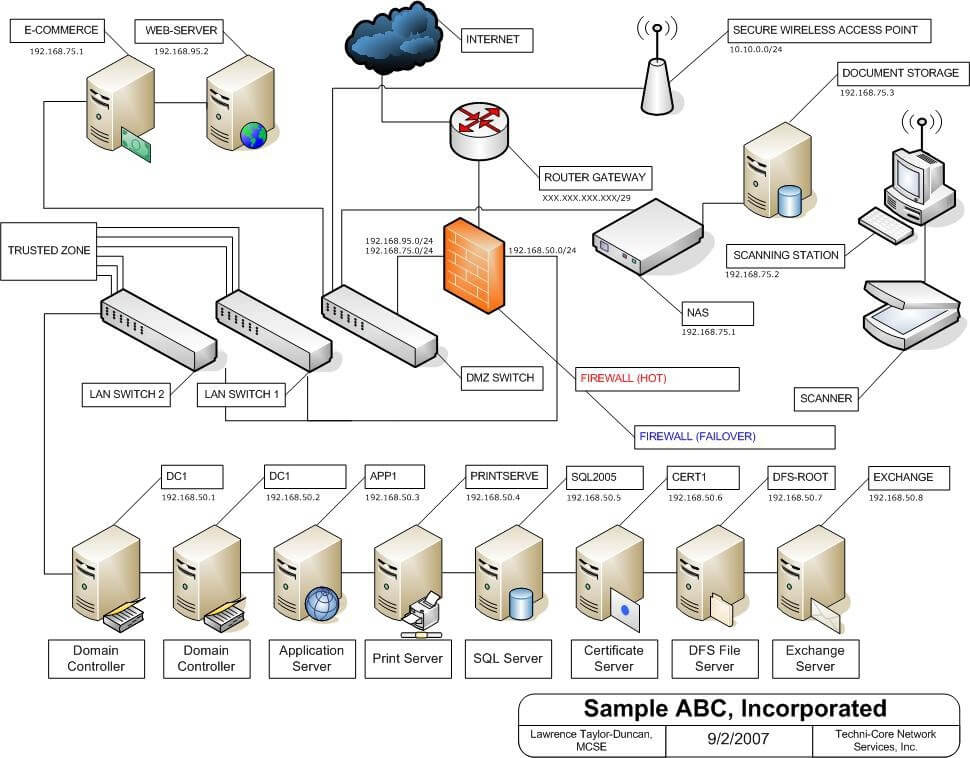

Hubo un tiempo en el que se podía tomar una instantánea del centro de datos y saber con gran confianza que la instantánea sería válida durante semanas, si no meses o incluso años. Las cosas no cambiaron mucho. Los equipos usarían herramientas como Visio para mapear entornos, y algunos incluso irían tan lejos como para imprimir enormes versiones del tamaño de un póster de su centro de datos para colgar en la pared y señalar durante las discusiones de planeación. Imagina algo como esto:

Esos días quedaron atrás gracias a la virtualización, la nube y los contenedores, que facilitaron la puesta en marcha, el desmontaje y el traslado de cargas de trabajo, creando entornos altamente dinámicos. Más rápido de lo que puede hacer clic en el icono de Visio y abrir ese .vsd, Es posible que su visión del centro de datos ya esté desactualizada y obsoleta, al menos en parte. Este rápido ritmo de cambio dificulta que los equipos de seguridad comprendan el panorama actual, evalúen adecuadamente el riesgo, planeen políticas y apliquen controles.

Para mantener sincronizado con estos entornos altamente dinámicos, necesita un mapa en tiempo real, que observe y se ajuste constantemente para mantener al día con los cambios.

Esto se vuelve importante para comprender el estado actual del medio ambiente y comprender la evolución del riesgo, ambos insumos esenciales para los esfuerzos de mitigación efectivos.

Conoce lo que sucedió en el pasado

El tiempo real no es suficiente. También tienes que ser capaz de mirar hacia atrás en el tiempo y ver lo que sucedió. La famosa cita de George Santayana, "Aquellos que no pueden recordar el pasado están condenados a repetirlo", ciertamente debería ser considerada por los equipos de seguridad. Mirar hacia atrás en los datos históricos, esencialmente considerando experiencias pasadas, se convierte en la siguiente entrada clave en la planeación de la seguridad para cerciorar de que no solo está considerando lo que está sucediendo ahora, sino también lo que sucedió en el pasado, ambos predictores de lo que podría suceder en el futuro.

¿Cómo mejorará su seguridad con los datos históricos?

Considere las cargas de trabajo dinámicas como máquinas virtuales, servidores en la nube y contenedores que pueden desaparecer tan rápido como aparecen. ¿Cómo sabes lo que hicieron? ¿Qué tráfico se envió? ¿Cómo impactaron en el medio ambiente? ¿Qué riesgo se introdujo mientras existían? Los datos históricos son otra dimensión clave para ayudarlo a comprender cómo podría manifestar el riesgo en su entorno en el futuro.

Ver cómo cambiaron las dependencias de la aplicación con el tiempo puede ser otra perspectiva importante. ¿Cuándo se conectó tanto mi aplicación crítica? ¿Qué es exactamente conectarse a él? ¿Son realmente necesarias todas esas conexiones? ¿Qué tan preocupado debería estar? Los datos históricos le permiten mirar hacia atrás para ver qué causó los riesgos actuales y hacer preguntas sobre cómo surgieron.

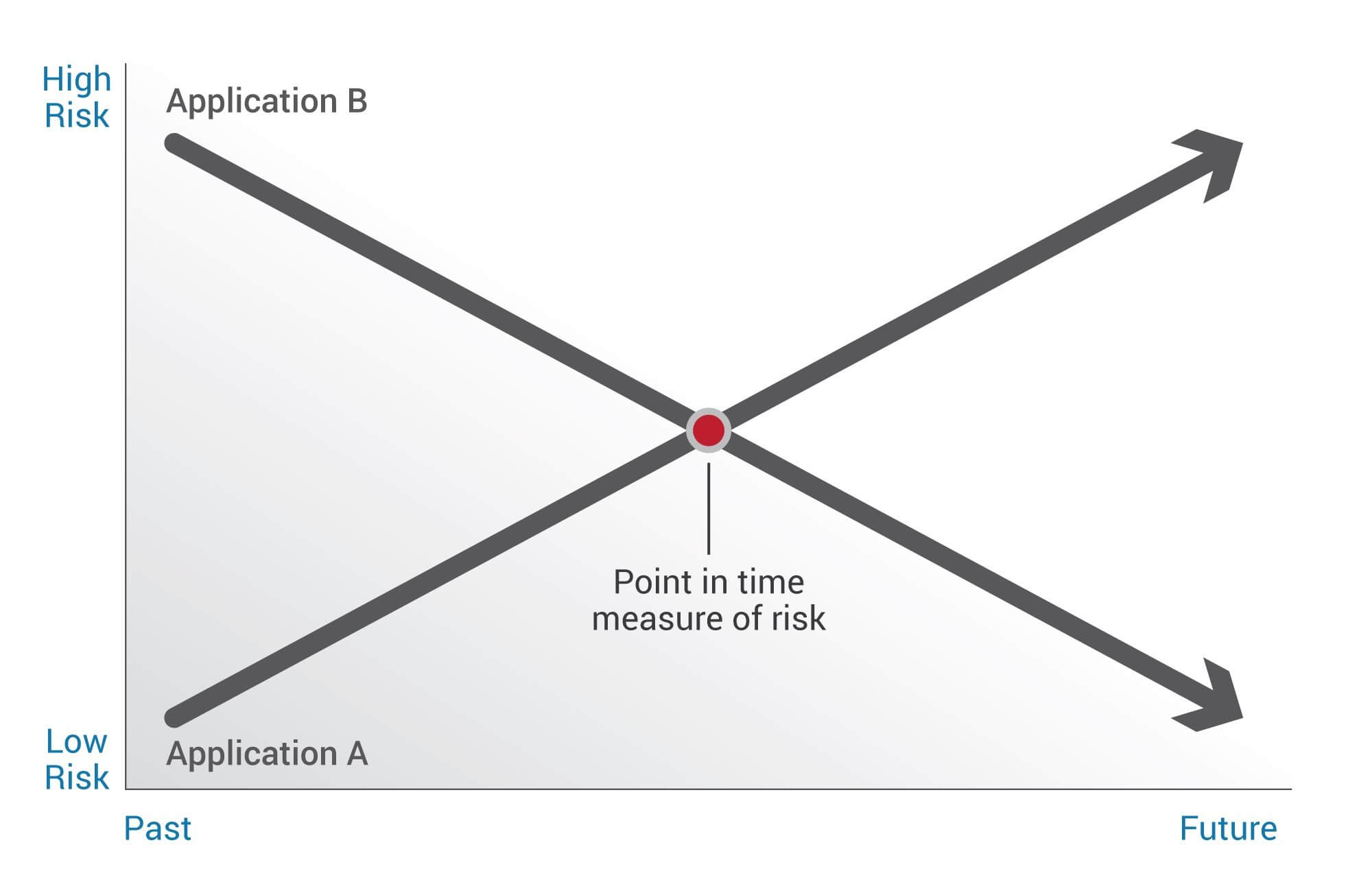

¿Qué pasa si dos cargas de trabajo están actualmente en el mismo riesgo, pero al mirar la vista histórica, una de ellas aumenta con el tiempo y la otra disminuye durante ese mismo periodo? ¿Qué factores causaron la divergencia? Con los datos históricos, no solo se ve que el riesgo cambió, sino también cómo cambió con el tiempo.

No lo olvides, se trata de las aplicaciones

El componente final nos recuerda por qué estamos aquí. Son las aplicaciones las que estamos aquí para proteger, por lo que deberíamos ver las cosas en el contexto de las aplicaciones, no en la red. Los equipos de aplicaciones no quieren mirar e intentar dar sentido a la red (direcciones IP, puertos, VLAN). Entienden las aplicaciones, cómo funcionan, cómo deberían funcionar y, en última instancia, probablemente tengan una buena perspectiva sobre cómo deben proteger.

Ver el entorno en el contexto de las aplicaciones es esencial.

Una vista centrada en la aplicación lo ayuda a ver esas aplicaciones y sus componentes en el contexto de los roles que desempeñan en el entorno más amplio. Esta es la única forma en que realmente puede comprender el riesgo y crear políticas para mitigar ese riesgo.

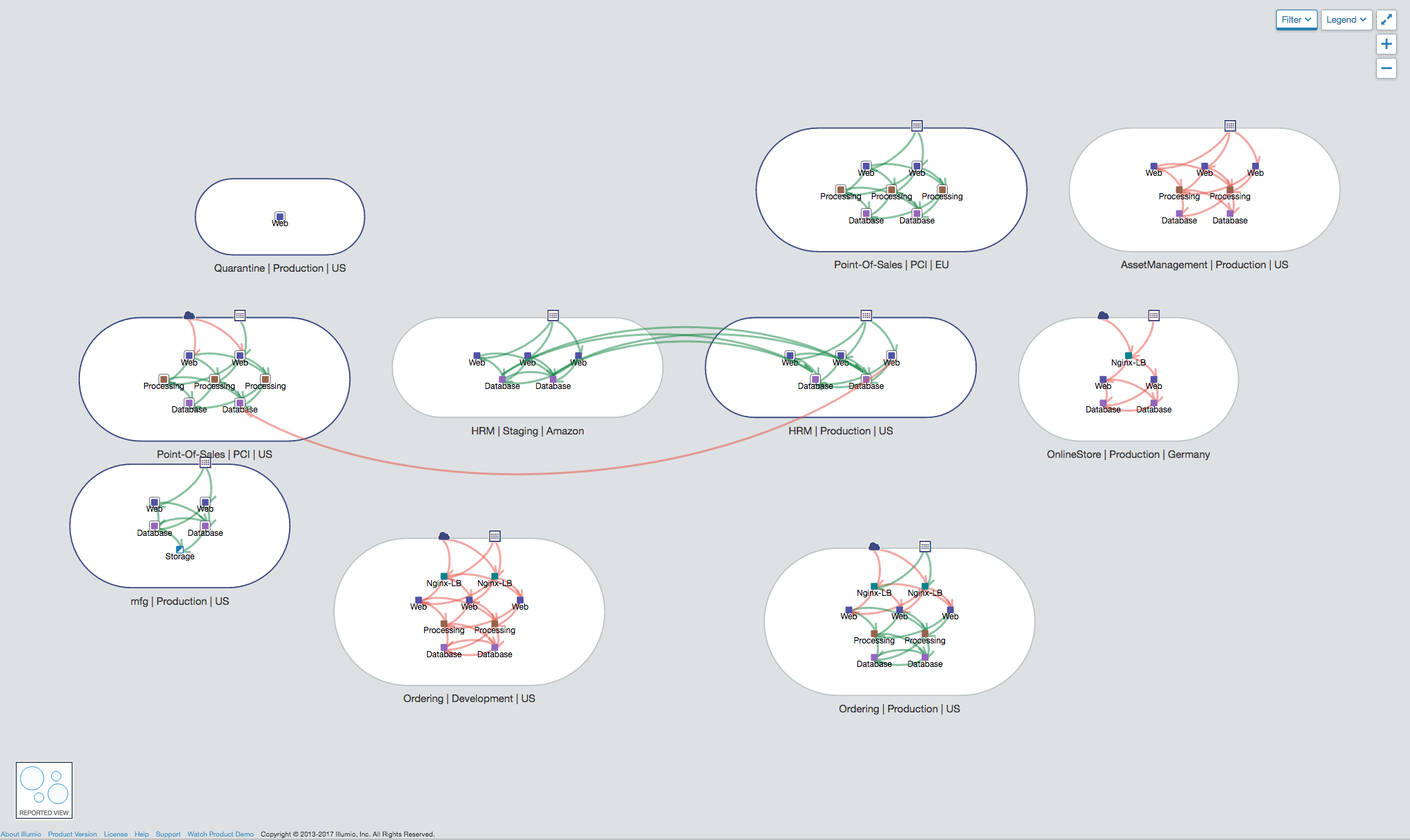

Un mapa de dependencias de aplicaciones lo reúne todo

Con un mapa de dependencias de aplicaciones, ahora puede ver las cosas en el contexto de sus aplicaciones y sus dependencias y relaciones, al tiempo que abstrae la complejidad y los detalles del entorno. Ya no tiene que pensar en la red (direcciones IP y puertos), la plataforma (bare-metal, VM, contenedor) o la infraestructura (centro de datos privado o nube). Puede centrar en las aplicaciones, cómo funcionan, cómo dependen unas de otras, cómo deben funcionar juntas como procesos comerciales y cómo protegerlas mejor.

Ver un mapa de dependencias de aplicaciones le brinda una vista de cómo están conectadas las cosas; Ahora tienes contexto para lo que se está conectando y puedes hacer preguntas. ¿Por qué ese servidor sitio web se conecta directamente a esa base de datos?

También puede ver cómo el riesgo en una aplicación puede afectar a otras aplicaciones, como puntos únicos de falla que podrían causar indirectamente interrupciones en cascada en otras aplicaciones críticas. Con esta visión, puede comprender realmente el riesgo en todo el entorno y pensar en crear la política adecuada para hacer cumplir cómo deberían funcionar las cosas.

.png)

.webp)