Finalmente, una nueva forma de proteger los servidores de Windows

Los sistemas operativos Windows son algunos de los más instalados del mundo, por lo que es comprensible que sean un objetivo atractivo para los piratas informáticos. Aparte de la protección antivirus y contra malware tradicional, ¿qué más se puede hacer para proteger estas computadoras y las redes en las que viven?

Agregar hardware de seguridad a su red puede ayudar a reprimir, alertar o frustrar un ataque por completo. Las VLAN y la segmentación de red basada en firewall son algunas de las estrategias de seguridad de red más efectivas hasta la fecha, pero tienen algunos inconvenientes importantes, incluido el mantenimiento y su incapacidad para escalar rápidamente.

Incluso los expertos en seguridad más experimentados optaron por no eliminar una regla de firewall por temor a su efecto no deseado.

Mantener al día con la cantidad de VLAN y reglas de firewall necesarias para segmentar adecuadamente una red puede abrumar los recursos de un equipo de seguridad. Este enfoque también puede desmoronar con el tiempo, ya que se basa en la intervención humana para mantener las políticas sincronizadas con los cambios. Incluso los expertos en seguridad más experimentados optaron por no eliminar una regla de firewall por temor a su efecto no deseado.

A medida que aumentan las reglas de firewall, se vuelven mucho más difíciles de gestionar, llegando a números ridículamente altos. Personalmente, vi grandes compañías con millones de reglas de firewall, algunas de ellas de más de una década.

El problema con las reglas basadas en puertos

Los sistemas operativos Windows presentan un problema único cuando se intenta proteger con firewalls tradicionales. Esos firewalls usan reglas basadas en puertos, por lo que un puerto de una dirección IP específica puede comunicar con otro puerto en una dirección IP diferente.

Esta estrategia se presta a UNIX y Linux, que normalmente tienen un solo proceso que se ejecuta en un solo puerto o rangos de puertos. Pero en los sistemas operativos de Microsoft, es común tener un grupo de procesos que usan un solo puerto, o un grupo de puertos, que pueden asignar dinámicamente. Por lo tanto, es posible que no sepa qué puerto quieren usar con anticipación. Entonces, ¿cómo saber si debe permitir un puerto si no conoce el proceso que lo usa o qué puerto usará?

Las compañías están tratando los síntomas del problema, pero no el problema central: la seguridad actual es estática y simplemente no puede seguir el ritmo del cambio.

Los puertos dinámicos se asignan al azar de un grupo de "puertos altos" comúnmente acordados. Como puede imaginar, no saber qué puerto se usará hace que se abra una amplia franja de rangos de puertos en los firewalls de segmentación para que las máquinas Windows puedan comunicar entre sí. Por el contrario, puede restringir estos rangos de puertos, pero luego deberá cambiar las claves de registro y resetear todos sus hosts de Windows.

Esto nos deja en la posición no ideal de tratar de gestionar una cantidad inmanejable de reglas de firewall o restringir los rangos de puertos nativos de nuestro host.

Mantener al día con la tasa de cambio

Las compañías están tratando de ayudar creando software para gestionar las reglas de firewall, agregando conocimiento de aplicaciones a sus firewalls y, en general, ayudando con un aspecto u otro de una situación frustrante. Pero todos tratan los síntomas del problema, y no el problema central: la seguridad de hoy es estática y simplemente no puede seguir el ritmo del cambio.

Ahora es posible lograr una segmentación granular de aplicaciones, incluso en migraciones a la nube.

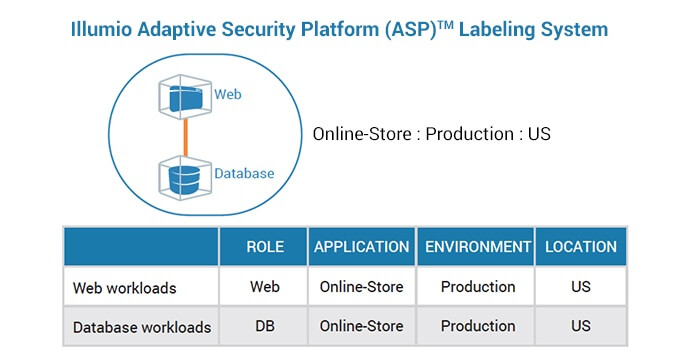

Ingrese a Illumio Adaptive Security Platform (ASP), un enfoque completamente nuevo para proteger sus cargas de trabajo de Windows (y Linux) con un modelo de seguridad dinámico y adaptable. Illumio ASP emplea los servicios de aplicación de seguridad nativos proporcionados por los sistemas operativos, la plataforma de filtrado de Windows e iptables. Luego agrega un sistema de etiquetado intuitivo que elimina la necesidad de direcciones IP y puertos para escribir reglas.

Por lo tanto, a medida que los hosts nuevos o modificados se registran, Illumio ASP lee sus etiquetas asignadas y configura su perfil de seguridad automáticamente. Lo mismo se aplica si un host mueve direcciones IP: se ve el cambio y todas las políticas apropiadas se vuelven a calcular en segundos.

Definir su entorno a través de etiquetas significa que puede agrupar la seguridad de una aplicación. Cuando activa o desactiva componentes de la aplicación, la seguridad sigue, sin necesidad de modificar las reglas de firewall ni gestionar las VLAN.

¿Qué significa esto? Ahora podemos lograr una segmentación granular de las aplicaciones, incluso en migraciones a la nube.

Policy Compute Engine, o PCE, es el "cerebro" de la operación.

Con la adición de la aplicación basada en procesos en entornos Windows, Illumio finalmente eliminará la cuestión de cómo lidiar con puertos altos dinámicos. Usted define el proceso aprobado e Illumio le permite hablar en los puertos que desee, de forma segura.

¿Qué hace que esto suceda? Policy Compute Engine, o PCE, es el "cerebro" de la operación. Usando un agente liviano llamado Nodo de cumplimiento virtual (VEN), el PCE reconoce instantáneamente cuando se produjo un cambio y corrige los sistemas afectados en segundos. Este motor de políticas dinámico no solo le permite escribir rápidamente políticas de seguridad en lenguaje natural, sino que también muestra un mapa interactivo y en tiempo real de la estructura de su aplicación llamado Illumination. Una herramienta muy eficaz para comunicar posturas de seguridad complejas a casi cualquier persona.

Cerciorar los servidores de Windows se volvió realmente interesante.

.png)