Sus puntos finales están hablando a sus espaldas

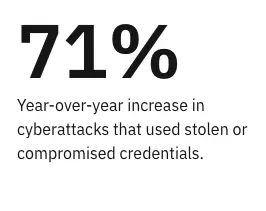

Por primera vez, el Índice de Inteligencia de Amenazas 2024 de IBM X-Force descubrió que abusar de cuentas válidas se convirtió en el punto de entrada más común de los ciberdelincuentes en los entornos de las víctimas. De hecho, el 30 por ciento de todos los incidentes del año pasado se ejecutaron con credenciales válidas.

En la misma investigación, el 84 por ciento de los incidentes de infraestructura crítica podrían haber mitigado mediante la implementación de las mejores prácticas y fundamentos de seguridad, como el acceso con privilegios mínimos, la administración de parches, etc.

Con la tendencia inminente de la IA, no podemos pasar por alto las mejores prácticas críticas, una de ellas es el componente a menudo poco explorado del control de punto a extremo.

Es fundamental detener el movimiento lateral entre los puntos finales

Es más importante que nunca limitar el movimiento lateral de afuera hacia adentro (comenzando en su aplicación más crítica) y de adentro hacia afuera (comenzando en el área más común donde comienza una brecha) se disparó. Sin embargo, este componente fundamental a menudo se pasa por alto. El control de extremo a extremo proporciona seguridad rápida y de bajo riesgo en algunos de sus dispositivos más vulnerables: computadoras portátiles, VDI y estaciones de trabajo.

El movimiento lateral es la peor pesadilla de los profesionales de la ciberseguridad. Desafortunadamente, si bien es posible que se implementaron medidas de seguridad de endpoints, a menudo se pueden centrar únicamente en limitar el movimiento lateral dentro del dispositivo o entre una VLAN específica del usuario y otras áreas. Esto puede no limitar el movimiento de la red dentro de estos entornos macro y permite a un atacante encontrar un dispositivo que pueda ayudarlo a mover a un objetivo de alto valor.

El caso del control de punto a extremo

El control del tráfico entre los puntos finales no se trata solo de vigilancia; también se trata de limitar el flujo de tráfico de forma predeterminada. Al implementar controles estrictos sobre las interacciones de los endpoints, las organizaciones pueden reducir significativamente la propagación de los atacantes y evitar que el acceso se convierta en una violación a gran escala. De esta manera, un ataque que use credenciales válidas no tendrá forma de mover.

Con la segmentación de endpoints, las organizaciones pueden pasar de dividir una red en zonas distintas a crear una zona para cada dispositivo individual. Esto limita el acceso y controla la comunicación entre los puntos finales solo a lo que se necesita.

La segmentación de confianza cero (ZTS) es clave para crear una segmentación de endpoints de forma rápida y sencilla. ZTS permite un enfoque coherente de la microsegmentación en toda la superficie de ataque híbrida, lo que permite a las organizaciones ver y reducir el riesgo en los endpoints, así como en la nube y los centros de datos. ZTS es fácil y sencillo de implementar en comparación con intentar la segmentación de endpoints con herramientas tradicionales.

Illumio Endpoint: Exposición segura de endpoints

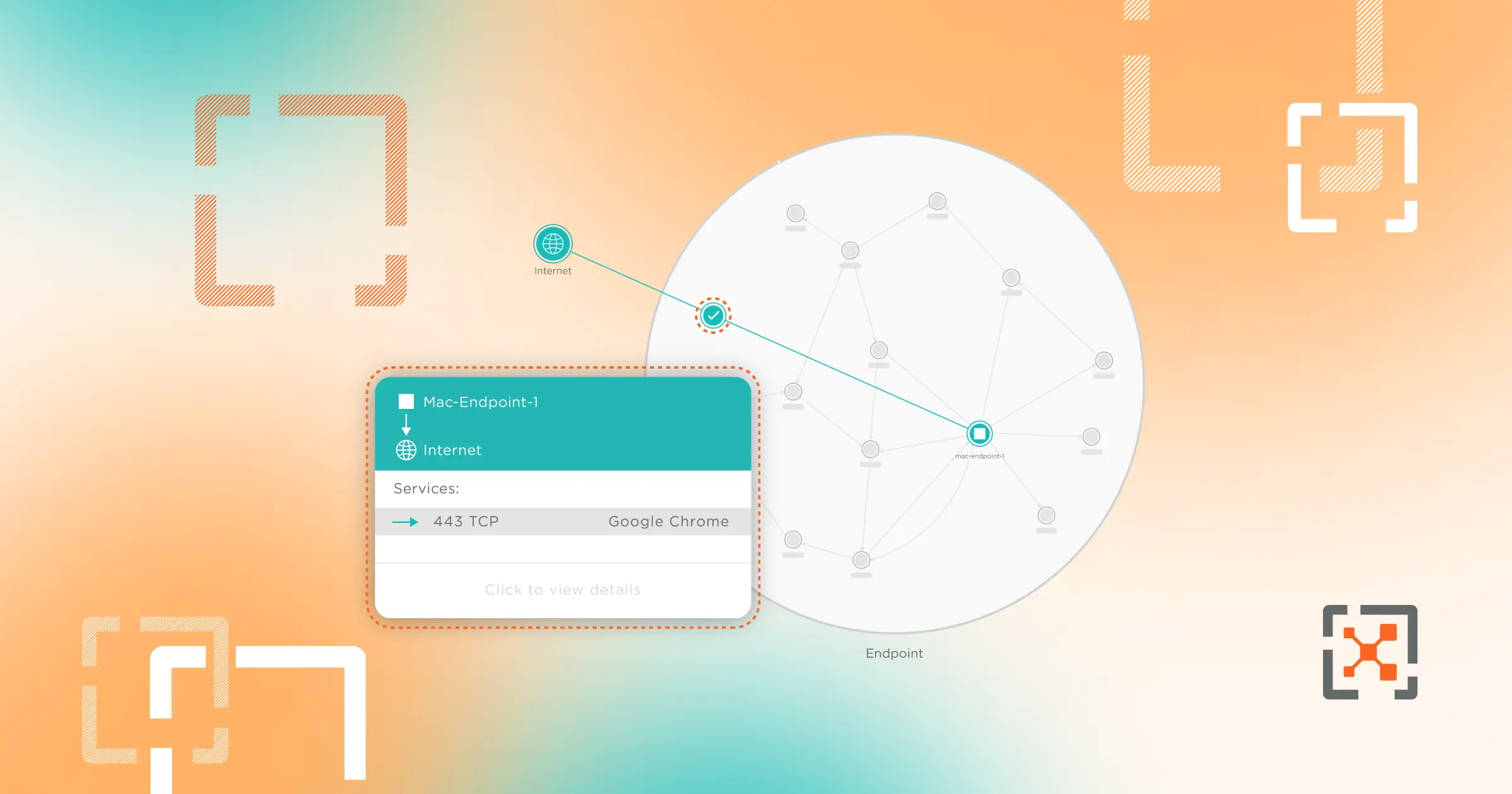

Illumio Endpoint extiende ZTS a través de sus endpoints, abordando el desafío crítico de implementar restricciones granulares en las comunicaciones de endpoint a endpoint.

Illumio Endpoint es simple:

- Ver: Comience por proporcionar una visibilidad completa de todo el tráfico de la red, identificando qué excepciones son necesarias para mantener la continuidad operativa.

- Corriente de aire: Con esta visibilidad, establezca con confianza medidas de control estrictas sin obstaculizar inadvertidamente las actividades comerciales legítimas.

- Prueba: Monitorear las políticas redactadas antes de implementarlas.

- Hacer cumplir: Cuando esté seguro de que las nuevas políticas están listas, impleméntelas con un solo clic.

Vea Illumio Endpoint en acción:

De hecho, sus endpoints están hablando a sus espaldas: con las herramientas de seguridad adecuadas, puede cerciorar de que eso no suceda. Al adoptar el control de extremo a extremo como piedra angular de su postura de seguridad, puede proteger a su organización de una violación incluso cuando se robaron credenciales válidas.

Obtenga más información sobre Illumio Endpoint poner en contacto con nosotros hoy mismo.

.png)