Características poco conocidas de Illumio Core: análisis de flujos de red con malla

En este serial, los expertos en seguridad de Illumio destacan las características menos conocidas (pero no menos poderosas) de Illumio Core.

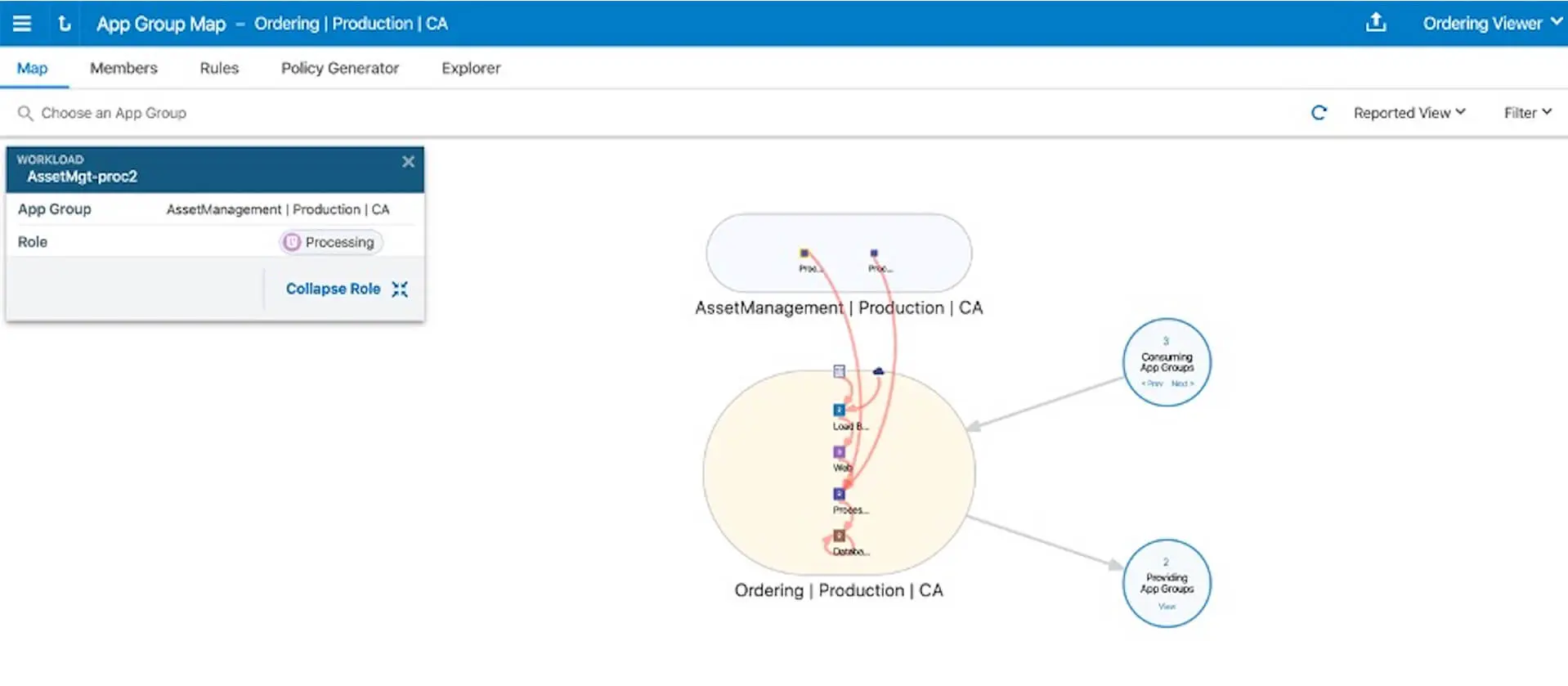

Los entornos complejos de hoy en día requieren una visión precisa y fácil de entender de los datos de flujo de red. Este tipo de diagramas de red ayudan a ilustrar la topología general de la red, ofreciendo un diseño intuitivo de la interacción de la red.

En Illumio, siempre estamos buscando formas innovadoras de comprender los flujos de comunicación de red: ¿qué capas existentes podrían eliminar para revelar conexiones, patrones y relaciones más granulares?

Es por eso que desarrollamos la visualización de malla para acompañar el mapa de Illumio. En esta entrada de blog, obtén más información sobre las funciones de visualización de malla y cómo puede beneficiar a tu equipo.

Beneficios clave de Mesh

Mesh muestra múltiples dimensiones de datos a la vez para que los equipos puedan obtener una imagen más clara de cómo cada punto de datos interactúa con otros en su entorno. Estas son los beneficios que ofrece Mesh:

- Representación de datos de alta dimensión: Una fortaleza destacada de Mesh es su capacidad para representar datos de alta dimensión. Cada dimensión se manifiesta como un eje vertical y los puntos de datos se visualizan como líneas que se cruzan con estos ejes. Mesh visualiza los datos de tráfico de red que incluyen origen, destino, puerto y procesos, todo desde una sola vista.

- Identificación de clústeres: en Mesh, los patrones (como clústeres o valores atípicos) pueden surgir cuando varias líneas siguen un camino similar a través de los ejes. Esto puede ayudar a los equipos a identificar rápidamente ciertos patrones o anomalías en los datos de flujo de red.

- Representación simple: la malla proporciona una vista estructurada y organizada de los flujos de tráfico, especialmente cuando las dimensiones (o ejes) están ordenadas lógicamente.

- Compacidad: La malla puede representar una gran cantidad de datos en un espacio compacto ajustando el espaciado y el orden de sus ejes.

- Evite la superposición de nodos y bordes: en Mesh, cada línea representa un punto de datos y, aunque las líneas pueden superponer, no tienen nodos y bordes superpuestos potencialmente confusos.

- Estructuración de datos mejorada: La malla coloca metódicamente los puntos de datos a lo largo de los ejes en orden secuencial, lo que reduce significativamente la aleatoriedad y el desorden que se observan en los diagramas de nodos-enlaces donde los nodos y los enlaces generalmente se organizan al azar. Este orden ordenado contribuye directamente a una visualización más nítida y comprensible.

Los 4 ejes de conocimiento de Mesh

Con Mesh, puede ver varios ejes de información sobre su red en una sola vista, que incluyen:

- Procesos de origen y destino: estos ejes representan los remitentes y receptores en el escenario de tráfico de red, proporcionando información sobre las rutas de entrada y salida de los datos.

- Fuente: Al indicar el origen del tráfico de red, este eje revela información significativa sobre el punto de inicio del flujo de tráfico.

- Número de puerto: Comprenda los puertos específicos a través de los cuales fluyen los datos, destacando posibles vulnerabilidades o cuellos de botella.

- Destino: este eje revela el punto culminante de su tráfico de red, señalando dónde terminan sus paquetes de datos, ya sea un punto final esperado o no.

7 formas en que Mesh ofrece información de red personalizada

Mesh ofrece una gran cantidad de funciones que permiten a los usuarios obtener información completa y granular sobre sus endpoints y servidores:

1. Información instantánea de los datos

Pase el cursor sobre los puntos de datos para obtener información inmediata y detallada sin clics adicionales ni pasos de navegación.

- Detalle bajo demanda: Extraiga más información de los puntos de datos al pasar el mouse.

- Exploración eficiente: Interactúe directamente con los datos, reduciendo la necesidad de pasos adicionales.

2. Inmersión granular de datos

Sumérgete en capas más profundas de datos, pasando de etiquetas agrupadas al detalle de direcciones IP individuales.

- Exploración jerárquica: Sumergir en las capas de datos, desde etiquetas agrupadas hasta direcciones IP individuales según el orden de agrupación.

- Navegación estructurada: Realice una transición suave entre vistas generales y segmentos de datos detallados.

3. Enfoque de datos cepillado

Resalte intervalos específicos en un eje para centrar y aislar distintos segmentos de datos.

- Análisis dirigido: Aísle rangos de datos específicos para centrar en los segmentos que le interesan.

- Respuesta rápida de datos: Cambie las perspectivas con una sola interacción arrastrando, aumentando o disminuyendo la longitud de su selector de rango.

- Exploración interactiva eficiente: Cerciore su punto de historia perfecto y cambie al modo de exploración para una revisión ininterrumpida y reflexiva de cada flujo de tráfico.

4. Adaptabilidad dinámica del eje

Reordene los ejes según las preferencias del usuario, facilitando diferentes perspectivas y descubriendo nuevos conocimientos.

- Potencial de descubrimiento: descubra patrones de datos inesperados a través de arreglos de ejes flexibles y adapte fácilmente los diseños para satisfacer necesidades analíticas específicas.

- Eficiencia: Modifique las vistas rápidamente con arrastrar y soltar, lo que reduce la necesidad de reinicios completos.

- Empoderamiento del usuario: Navegue libremente, sin límites por un diseño fijo, que satisfaga los requisitos analíticos en evolución.

- Reportes dinámicos: Visualización de transición en tiempo real durante las presentaciones, abordando consultas o enfatizando los matices de los datos.

5. Adaptación de ejes

Adapte la malla eliminando ejes innecesarios, manteniendo solo las dimensiones que son pertinentes para su exploración actual.

- Flujo de trabajo e interfaz personalizados: Agregue o elimine ejes dinámicamente para satisfacer necesidades específicas mientras se ancla en los ejes esenciales de origen y destino, ajuste para que resuene de manera óptima con sus preferencias.

- Análisis enfocado: Especialice y optimice la lente para enfatizar los puntos de datos cruciales.

6. Orden inteligente de datos

Organice los datos en función de los nombres de las marcas o la frecuencia de las conexiones, lo que permite un diseño de visualización más intuitivo.

- Información priorizada: resalte las conexiones con mucho tráfico o los puntos de conexión específicos.

- Comprensión comparativa: identifique fácilmente valores atípicos o puntos en común en los datos.

7. Panel de políticas receptivas

Redacte rápidamente políticas de control de tráfico empleando un panel que revela conexiones de datos en formato tabular y las actualiza dinámicamente en función de los enlaces cepillados.

- Datos a acción: Pase sin problemas de la visualización de conexiones a la implementación de políticas en una interfaz unificada.

- Actualizaciones dinámicas: la tabla se ajusta en tiempo real en función de los intervalos de datos seleccionados, lo que garantiza que solo se muestren los detalles relevantes del tráfico.

- Redacción rápida de políticas: acelere el proceso de creación de políticas, permitiendo o bloqueando el tráfico con facilidad.

Potencie su exploración de tráfico

Deje que Mesh ilumine las complejidades de su flujo de red. En lugar de examinar tablas abrumadoras o gráficos demasiado simplificados, use Mesh para:

- Descubra patrones ocultos en su flujo de red

- Identifique rápidamente valores atípicos o posibles amenazas de seguridad

- Optimice el rendimiento de la red identificando cuellos de botella o puertos sobreutilizados

Contáctenos hoy para obtener más información sobre cómo obtener una visibilidad completa e integral de toda su superficie de ataque híbrida con Illumio.

.png)

.webp)