Características poco conocidas de Illumio Core: Integraciones de plataformas SOAR

En este serial, los expertos en seguridad de Illumio destacan las características menos conocidas (pero no menos poderosas) de Illumio Core.

Las brechas y los ataques de ransomware están evolucionando rápidamente, más rápido de lo que muchas tecnologías tradicionales de prevención y detección pueden reaccionar.

El malware puede propagar en segundos, mucho más rápido de lo que cualquier humano puede responder. Es una obviedad de la industria de la ciberseguridad que el eslabón más débil en cualquier arquitectura de seguridad es entre el teclado y la silla. La solución para la propagación automatizada de malware debe ser una respuesta de seguridad igualmente automatizada.

A través de la integración de Illumio Core con plataformas SOAR de terceros, puede estar seguro de que el malware nuevo y desconocido se aislará y contendrá automáticamente.

Por qué es importante la contención de brechas ahora

Todo el malware comparte una cosa en común: les gusta mover.

La primera carga de trabajo violada rara vez es el objetivo previsto. Se emplea como un "pie en la puerta" de su red para recopilar información. Con esta información, el malware y su sistema de control intercambian tráfico de comando y control. En última instancia, el sistema de control instruye al malware sobre cómo propagar a través de la red.

¿La mala noticia? Todo esto sucede en cuestión de segundos.

Las infracciones y los ataques de ransomware son inevitables, y sus herramientas tradicionales de prevención y detección no son suficientes para detener los ataques actuales. Las organizaciones de todos los tamaños, geografías e industrias deben priorizar las estrategias de contención de brechas además de sus herramientas de prevención y detección. Esto garantiza que la próxima violación no se convierta en un evento catastrófico que detenga las operaciones, exponga datos confidenciales y disminuya la confianza de sus clientes, partes interesadas y empleados.

La ciberseguridad moderna se define por pasar de la prevención de brechas a la supervivencia de brechas. Detener la propagación de brechas debe ser una prioridad tan fuerte como evitar que ocurra una violación.

Preparar de forma proactiva para las infracciones con Illumio

Desafortunadamente, ninguna solución de prevención de brechas será 100 por ciento efectiva; Ocurrirá una infracción. Una vez que ocurre esa violación inevitable, Illumio evita que se propague a los hosts vecinos al deshabilitar de manera proactiva los puertos abiertos en todos los hosts.

La mayoría de los hosts y sus cargas de trabajo no necesitan establecer conexiones entre sí. Más bien, generalmente solo necesitan conectarse a un pequeño conjunto de recursos comunes o realizar conexiones salientes. Por ejemplo, es raro que todas las cargas de trabajo implementadas en un centro de datos o en un entorno de nube necesiten conectarse directamente entre sí.

Para mitigar el riesgo que pueden causar los puertos abiertos innecesariamente, Illumio puede aplicar cargas de trabajo de una de estas dos maneras:

- Aplicación selectiva: Se bloquean puertos específicos y se permite el resto del tráfico.

- Aplicación total: Se bloquean puertos específicos y se deniega todo el resto del tráfico.

La aplicación selectiva se puede usar cuando sabe qué tráfico no desea permitir entre cargas de trabajo, como RDP y SSH. Sin embargo, el malware está en constante evolución y encuentra nuevos puertos para usar. Debido a esto, es mejor emplear la aplicación completa, ya que es mucho más eficaz para bloquear la propagación de malware. En plena aplicación, Illumio deshabilitará todos los puertos en todas las cargas de trabajo a cualquier escala y, a continuación, permitirá puertos abiertos por excepción según sea necesario.

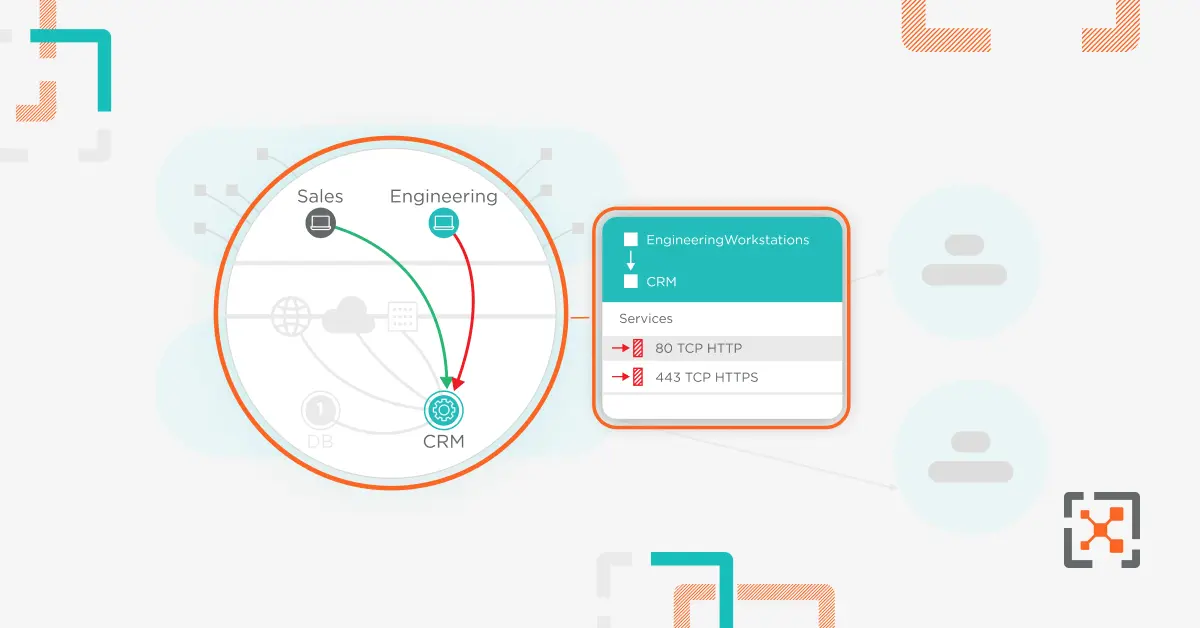

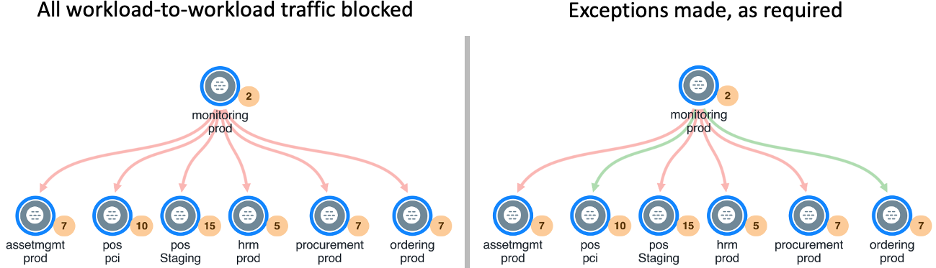

El resultado se verá como el ejemplo de aplicación total a continuación. En la imagen del lado izquierdo, se impide que las cargas de trabajo se comuniquen (flechas rojas) porque Illumio deshabilitó los puertos abiertos predeterminados. En la imagen del lado derecho, Illumio habilitó excepciones (flechas verdes) para permitir solo el tráfico entre grupos de aplicaciones específicos a través de puertos específicos:

En plena aplicación con Illumio, los hosts infectados no permitirán que el malware viaje muy lejos porque solo un puñado de puertos están abiertos, algo que es cierto independientemente de cuán nuevo o complejo sea el malware. Esto hace que el radio de explosión de un ataque se reduzca significativamente, convirtiendo lo que podría ser una violación catastrófica en un pequeño incidente de seguridad que no afecta las operaciones ni requiere costos de reparación descomunales.

Automatice los cambios de políticas con las integraciones SOAR de Illumio

Si algo es cierto en la ciberseguridad, es que las cosas cambian constantemente. El panorama actual de amenazas y la complejidad de las redes actuales significan que las medidas de seguridad no pueden permanecer estáticas. Las organizaciones deben tener una forma de actualizar las políticas de cumplimiento en tiempo real.

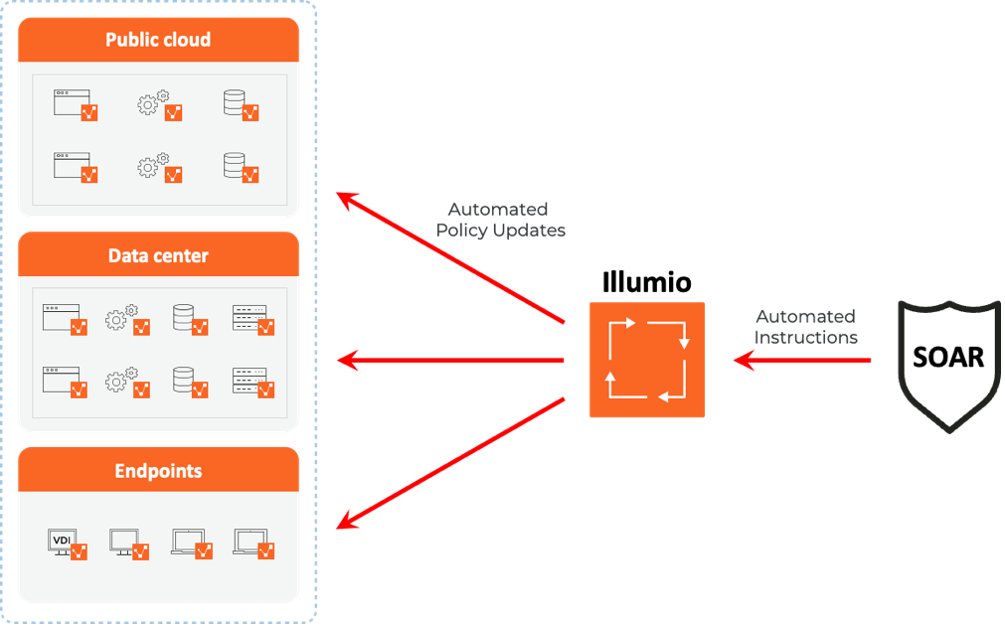

Illumio permite cambios totalmente automatizados y en tiempo real en sus políticas de seguridad a través de integraciones con plataformas SOAR (orquestación, automatización y respuesta de seguridad).

Es importante tener en cuenta que las plataformas SOAR son diferentes de las plataformas SIEM (Gestión de eventos e información de seguridad). Illumio puede reenviar registros a una plataforma SIEM como Splunk para analizar eventos registrados en cargas de trabajo gestionadas por Illumio, en busca de señales de alerta. Pero si encuentra alguno, el SIEM no tiene forma de enviar comandos a Illumio para cerrar puertos en riesgo. Esta capacidad se habilita a través de una plataforma SOAR.

Illumio se integra con tres sistemas SOAR de terceros: Splunk SOAR, IBM QRadar SOAR y Palo Alto Networks Cortex XSOAR. Las integraciones de Illumio + SOAR ofrecen una defensa rápida en profundidad a través de estos pasos:

- Las plataformas SOAR monitorean el panorama de amenazas, buscando malware de día cero nuevo y previamente desconocido que esté empleando puertos específicos para propagar.

- Si la plataforma SOAR ve que el nuevo malware está empleando un nuevo puerto para propagar, enviará inmediata y automáticamente llamadas API al motor PCE de Illumio a través de un complemento en el Marketplace de cada proveedor. Esto le indica a Illumio que cierre los puertos en todas las cargas de trabajo gestionadas.

- Illumio cerrará automáticamente los puertos de destino del malware de día cero. Esto protegerá de forma proactiva las cargas de trabajo del malware, incluso si aún no llegó. Esto se habilita de inmediato, sin necesidad de depender de la intervención humana.

Segmentación de confianza cero de Illumio: responda a los ciberataques más rápido

Además de una visibilidad completa y una microsegmentación granular, la plataforma de segmentación de confianza cero (ZTS) de Illumio proporciona una respuesta confiable, escalable y totalmente automatizada a las amenazas de ciberseguridad en constante evolución.

El malware quiere propagar, e Illumio, junto con las plataformas SOAR, puede cerrar puertos automáticamente, evitando que el malware se propague a través de un flujo de trabajo totalmente automatizado. Con la próxima violación o ataque de ransomware siempre a la vuelta de la esquina, Illumio ayuda a su organización a garantizar que las infracciones no se propaguen por el resto de la red o se conviertan en una crisis que afecte al negocio.

Para obtener más información sobre Illumio ZTS, contáctenos hoy para una consulta gratis y una demostración.

.png)