Cómo la segmentación de confianza cero detiene el ransomware 4 veces más rápido que la detección y la respuesta por sí solas

Está bien documentado que Zero Trust es una mentalidad y el principio básico es asumir la infracción. Esto puede sonar aterrador, pero en realidad, significa que debe asumir que si su organización aún no fue violada, es probable que suceda. Las posturas de seguridad deben cambiar de pasivas y en espera a proactivas y de caza. ¿Por qué es esto más importante que nunca?

La pandemia aceleró la transformación empresarial, impulsando la introducción de la automatización y las cadenas de suministro integradas, rompiendo la estructura tradicional de redes y sistemas, y creando nuevos niveles de hiperconectividad. Un viaje al hospital es ahora una experiencia digital de extremo a extremo. Puede entrar y salir de una sucursal minorista o bancaria sin interactuar con un ser humano.

Este cambio creó un nuevo conjunto sustancial de vectores de ataque y oportunidades para los ciberdelincuentes. Adoptar la mentalidad de "asumir la infracción" que impulsa un enfoque más proactivo es ahora el único camino a seguir.

La buena noticia es que hay un serial de marcos que pueden guiar a su organización en este enfoque. Y el estándar de oro de los marcos es el Marco de Ciberseguridad (CSF) del Instituto Nacional de Estándares y Tecnología (NIST).

Pero, ¿cómo puede la implementación de prácticas en el NIST CSF ayudar a su organización a limitar el impacto de una violación inevitable?

Illumio encargó a Bishop Fox, líder en seguridad ofensiva y pruebas de penetración, que midiera cuantitativamente cómo mediante la realización de un serial de ataques de ransomware emulados. En esta publicación, resumiremos los escenarios de ataque y los resultados clave. El reporte completo está disponible aquí.

Creación de un modelo más seguro: Identificar, proteger, detectar, responder

Los dos primeros pasos del marco del NIST CSF están bien establecido y son obvios:

Identificar

- Determine qué activos tienen más probabilidades de ser atacados y qué activos tendrán el mayor impacto si se ven comprometidos.

- Mapee los flujos de datos entre todos los dispositivos, TI y OT.

- Determine las vulnerabilidades en cada dispositivo para cuantificar la exposición de ese dispositivo en función de las conexiones asignadas.

Proteger

- Bloquee todos los puertos y protocolos no empleados y de alto riesgo.

- Implemente la delimitación de activos y aplicaciones y permita el acceso basado en privilegios mínimos.

El paso 3 (Detectar) y el paso 4 (Responder) son donde las cosas se fragmentaron.

Progresamos mucho desde los días de las firmas con la llegada del aprendizaje automático, las fuentes de amenazas y la detección de anomalías de comportamiento. Cuando la detección y respuesta de endpoints (EDR) explotó por primera vez en escena, se consideró la respuesta a todos los ataques a los endpoints. Al igual que con todo lo cibernético, los delincuentes invirtieron tiempo y recursos en tratar de evadir estos nuevos productos. Demasiadas organizaciones dependen actualmente de la detección y la respuesta sin implementar primero los pasos 1 y 2.

Hasta ahora, la comprensión de la debilidad potencial de este enfoque fue apócrifa y de boca en boca.

Probar el impacto de Zero Trust Segmentation y EDR contra el ransomware

Como parte de la emulación del ataque, comparando la implementación de los cuatro pasos en lugar de solo la detección y la respuesta, el equipo rojo empleó un conjunto bien establecido de tácticas, técnicas y procedimientos (TTP) de los marcos MITRE ATT&CK y PRE-ATT&CK para intentar infectar los hosts. El equipo azul empleó tecnologías de detección y respuesta combinadas con Zero Trust Segmentation de Illumio para medir la eficacia relativa en la contención de un ataque de ransomware activo.

Explicación de los escenarios de ataque

Los escenarios de prueba incluyeron:

- Solo detección

- Detección y segmentación de confianza cero para la respuesta a incidentes

- Detección y segmentación de confianza cero que bloquean de forma proactiva los puertos conocidos empleados por el ransomware

- Detección y segmentación de confianza cero Implementación proactiva de delimitación completa de aplicaciones

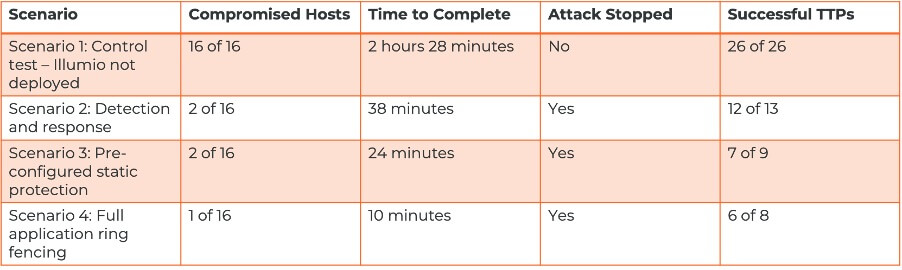

Cada prueba midió si el ataque podía detener y cuánto tiempo tomaría, cuántos hosts estaban infectados y cuántos TTP se ejecutaron. Los escenarios fueron dirigidos por dos consultores de Bishop Fox: uno que actuaba como el equipo rojo (atacando) y otro como el azul (defendiendo).

Resultados del escenario de ataque

Escenario 1 — Solo detección: Este escenario carecía de capacidades de segmentación de confianza cero y resultó en un éxito total para el equipo rojo. Pudieron ejecutar todos los TTP e infectaron a todos los hosts luego de 2 horas y 28 minutos.

Escenario 2: Detección y segmentación de confianza cero para la respuesta a incidentes: Este modelo tenía Illumio implementado pero inicialmente en modo de visibilidad, alimentando alertas al sistema SIEM, que también recopilaba datos de eventos de EDR, directorio activo, Sysmon, etc. Tras la detección de actividad anómala, el equipo azul implementó una política de contención. El ataque se detuvo en 38 minutos.

Escenario 3: Detección y segmentación de confianza cero que bloquean de forma proactiva los puertos conocidos empleados por el ransomware: En este escenario, Illumio bloqueó los puertos comunes que usa el ransomware para reducir el movimiento lateral. El ataque se detuvo luego de 24 minutos con solo 2 hosts comprometidos.

Escenario 4: Detección y segmentación de confianza cero que implementan de forma proactiva la delimitación completa de la aplicación: Se implementó una delimitación completa de la aplicación, lo que resultó en que no se propagara el ransomware y el ataque se detuvo en 10 minutos. Este resultado fue 4 veces más rápido que la implementación reactiva.

Pruebas adicionales mostraron que Illumio Core fue "especialmente útil" para cubrir los puntos ciegos de EDR en ubicaciones donde el comportamiento del atacante no fue detectado adecuadamente por alertas EDR preconfiguradas, destacando la importancia de las tecnologías de detección y respuesta y la segmentación de confianza cero en la construcción de una estrategia de seguridad moderna y resistente para contener el ransomware.

Estos resultados combinados muestran que EDR debe combinar con la segmentación de confianza cero para ser más eficaz contra el ransomware y otros ciberataques.

Al adoptar la mentalidad de Zero Trust de "asumir la infracción" y "permitir solo el acceso con privilegios mínimos", una organización que implementa la segmentación de Zero Trust con EDR puede mejorar significativamente su protección contra el ransomware. Esto puede significar la diferencia entre poder operar durante un ciberataque y un gran fracaso empresarial.

Descargue el reporte completo para obtener más detalles, Emulación de escenarios de ransomware 2022: Reporte de evaluación.

.png)

.webp)

.webp)

.webp)