Lo que los operadores de energía pueden aprender del mayor ataque a la infraestructura crítica de Dinamarca

Un nuevo reporte de SektorCERT de Dinamarca revela que Dinamarca se enfrentó a su ciberataque más extenso a la infraestructura energética crítica en mayo de 2023. El ataque coordinado y bien planeado comprometió a 22 operadores energéticos responsables de varios aspectos de la infraestructura energética danesa en todo el país.

Esto es lo que sabemos sobre el ataque y cómo los operadores de energía pueden preparar de manera proactiva para infracciones similares.

Lo que sabemos sobre el ataque a la infraestructura energética danesa

Según la información de SektorCERT, una organización sin fines de lucro que ejecuta una red de sensores para detectar, identificar e investigar amenazas a la infraestructura energética crítica danesa, esto es lo que sabemos sobre el ataque:

- Escala sin precedentes: Un ciberataque tan sustancial no se ejecutó antes en la infraestructura energética crítica danesa. Los atacantes lograron violar los sistemas de 22 operadores de energía en un corto periodo de tiempo. Los atacantes se infiltraron en los sistemas de control industrial de los operadores, obligando a varios a desconectar de la red de distribución eléctrica nacional o local y operar en "modo isla".

- Ataques bien preparados: Los atacantes exhibieron una planeación meticulosa, demostrando un nivel avanzado de preparación e investigación. Identificaron con precisión sus objetivos de antemano y ejecutaron su plan con precisión. Esto refleja una tendencia continua de ciberataques constantes, especialmente de actores extranjeros, que SektorCERT identificó.

- Falta de visibilidad: Si bien SektorCERT pudo detectar con éxito el ataque antes de que se extendiera más, el reporte encontró que muchos operadores miembros no sabían de vulnerabilidades en sus redes individuales, especialmente entre los sistemas de TI y OT, o que sus redes fueron atacadas.

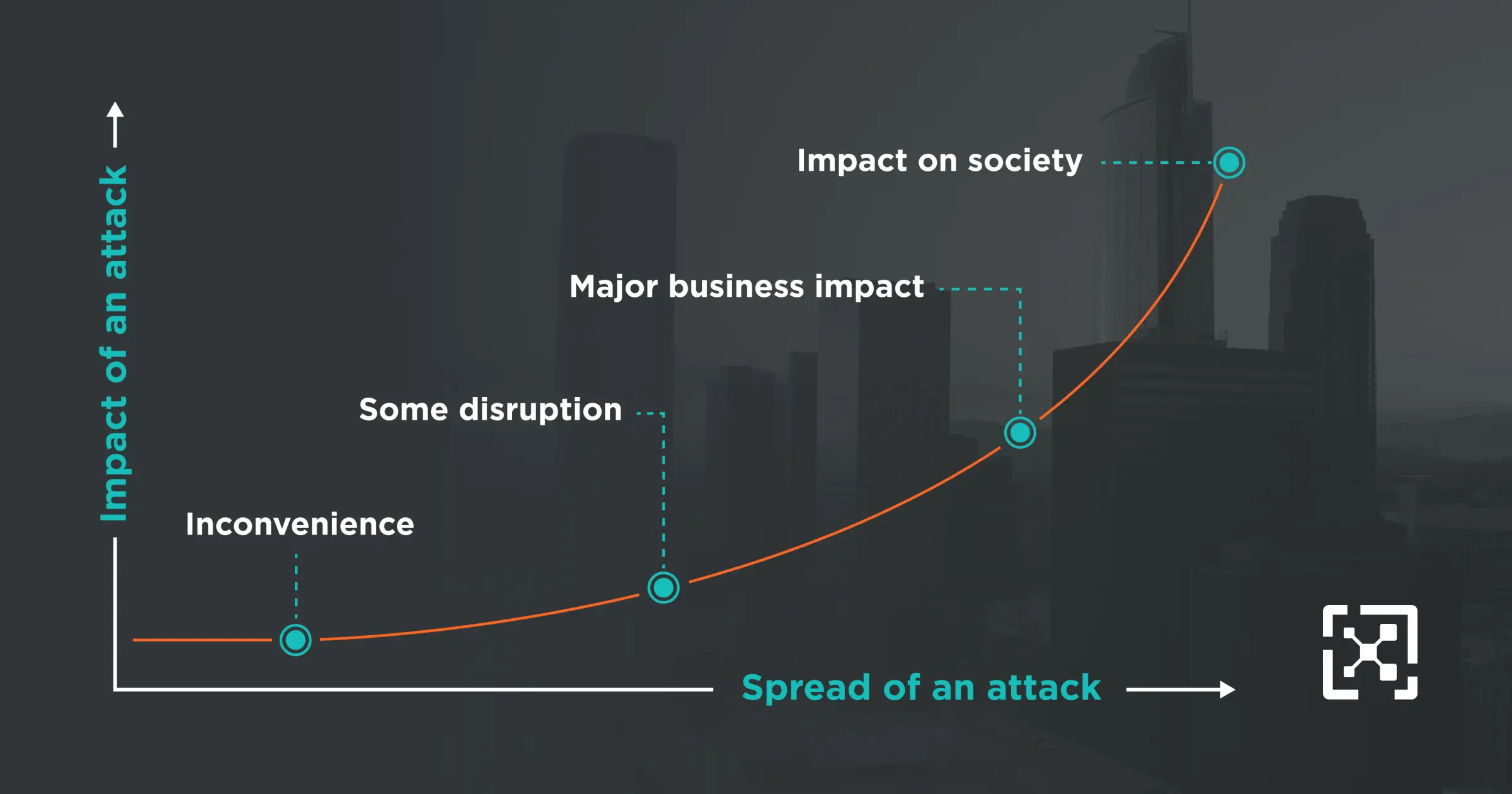

- Falta de segmentación: Los atacantes explotaron una vulnerabilidad explotable de forma remota en los firewalls perimetrales de los operadores para facilitar su violación inicial. Una vez que la brecha accedió a la red, fue fácil para ellos mover lateralmente porque los operadores tenían muy poca segmentación más allá del perímetro de su red. Esta vulnerabilidad sistemática permitió a los atacantes explotar múltiples operadores en todo el país y podría resultar en interrupciones generalizadas de la infraestructura.

Cómo preparar de forma proactiva para los ataques a la infraestructura energética

En el panorama actual de amenazas, brechas como la sufrida por la infraestructura energética danesa son inevitables. Los operadores de infraestructuras críticas deben mejorar la resiliencia cibernética para garantizar que puedan mantener las operaciones durante los ataques. La adopción de un enfoque como Zero Trust simplificará el progreso hacia una mayor resiliencia al cambiar el enfoque para identificar procesos verificados y permitirles comunicar.

La recomendación 16 del reporte identifica la necesidad de segmentación. Los firewalls estáticos tradicionales no brindan la agilidad para responder rápidamente, por lo que la segmentación de confianza cero (ZTS), también llamada microsegmentación, basada en los principios de confianza cero debe usar en toda la infraestructura.

Esto cambia el enfoque de tratar de proteger la red a proteger los activos individuales dentro de la infraestructura, incluidas las aplicaciones, las subestaciones y las turbinas eólicas.

Mire el video a continuación para obtener más información sobre cómo Illumio ZTS protege las operaciones de energía:

5 formas en que Illumio ZTS ayuda a los operadores de energía a mantener las operaciones durante una infracción

La plataforma Illumio ZTS se alinea con muchas de las recomendaciones del reporte de SektorCERT. Al implementar Illumio ZTS, los operadores de energía pueden ver el riesgo de seguridad, establecer una política de segmentación granular y detener la propagación de infracciones inevitables.

Exposición de los servicios

Illumio ZTS le permite ver todas las dependencias de la aplicación, incluso dónde están expuestos los recursos a Internet, para que pueda cerrar todas las comunicaciones excepto las que son necesarias para las operaciones. Esto reduce significativamente la superficie de ataque de su operación y evita que las infracciones lleguen más lejos en su red

Asignar entradas de red

Muchos operadores miembros no tenían una visibilidad completa de la comunicación y el tráfico entre las cargas de trabajo y los dispositivos en su red. Como resultado, no eran conscientes de las brechas de seguridad que permitieron que el ataque se extendiera. El mapeo de dependencias de aplicaciones de Illumio permite a las organizaciones obtener una visibilidad fácil de entender del tráfico en todas las cargas de trabajo, incluidos contenedores, IoT y máquinas virtuales, en una sola consola. Esto permite a los equipos de seguridad identificar los riesgos de la red y crear políticas de seguridad que bloquean las conexiones innecesarias entre puertos.

Segmentation

Si bien muchos operadores tenían firewalls en el perímetro de la red, carecían de una segmentación efectiva dentro del interior de la red. Esto permitió a los atacantes propagar rápida y silenciosamente a través de la red luego de la violación inicial. Además de proporcionar visibilidad de extremo a extremo, Illumio ZTS contiene la propagación de brechas en toda la superficie de ataque. Al crear políticas de segmentación granulares con Illumio, los equipos de seguridad pueden aislar de forma proactiva los activos críticos o aislar de forma reactiva los sistemas comprometidos durante un ataque activo.

Identificar dispositivos

El reporte de SektorCERT reveló que muchos operadores no sabían sobre los dispositivos que fueron atacados en su red. Esto significó que muchos recursos quedaron abiertos y sin parches, una vulnerabilidad de la que se aprovecharon los atacantes. Illumio proporciona una visibilidad completa de toda la comunicación y el tráfico entre cargas de trabajo y dispositivos en toda la red, por lo que los operadores nunca se sorprenden por lo que funciona en su red.

Gestión de proveedores

SektorCERT recomienda a los operadores miembros que tengan una estrecha cooperación y buenos acuerdos con sus proveedores. Pero incluso los mejores esfuerzos para asociar con proveedores en ciberseguridad pueden fallar. Con Illumio ZTS implementado, los operadores pueden estar seguros de que sus sistemas estarán seguros sin importar las prácticas de seguridad de las redes de sus proveedores. E incluso cuando ocurre un ataque a la cadena de suministro , Illumio se cerciora de que la brecha no se propague más a los sistemas de los operadores.

Siga aprendiendo sobre cómo Illumio ayuda a los operadores de energía a detener las infracciones y mantener las operaciones:

- 9 razones por las que los operadores de energía deberían implementar la segmentación de confianza cero de Illumio

- Hongkong Electric Company cerciora infraestructura crítica con Illumio

- Segmentación de confianza cero para proveedores de energía

Contáctenos hoy para una demostración y consulta gratis.

.png)

.webp)

%20(1).webp)