Cómo Illumio cierra las brechas de visibilidad en entornos de contenedores

"Construye una vez, corre en cualquier lugar". Eso es lo que hace que los contenedores sean tan geniales. Con características como la automatización, las herramientas basadas en la nube y la capacidad de escalar recursos fácilmente, los contenedores se convirtieron en los favoritos de los desarrolladores.

Pero los contenedores tienen un gran problema: la falta de visibilidad.

Sin una visibilidad granular en toda la red, los equipos de seguridad pueden dejar involuntariamente brechas en los entornos de contenedores. Estas brechas llevaron a un aumento importante en las violaciones de seguridad de los contenedores.

En esta publicación de blog, le mostraremos cómo obtener una visibilidad completa en toda su red para proteger los contenedores como parte de una arquitectura de seguridad coherente de extremo a extremo.

Los contenedores serán violados

Los contenedores están diseñados para ser temporales. Durante mucho tiempo, la gente pensó que esto los hacía automáticamente seguros. La idea era que si algo no dura mucho, es más difícil de piratear.

Pero malware como Siloscape, Hildegard, Kinsging y cr8escape descubrieron cómo usar contenedores para ingresar a las redes. Para detener esto, la mayoría de las herramientas de seguridad de contenedores se centran en la detección de amenazas. Buscan contenedores que se vieron comprometidos y eliminan cualquier malware que descubran.

La detección de amenazas es importante. Desafortunadamente, estas herramientas generalmente solo se enfocan en contenedores y no consideran otros recursos fuera del clúster de contenedores. Esto crea sistemas aislados con importantes puntos ciegos que pueden hacer que sea más difícil y lento responder a las brechas de seguridad.

Se debe acceder a las aplicaciones que se ejecutan en un clúster de Kubernetes u OpenShift desde fuera del clúster. Para proteger completamente los contenedores, debe ver lo que sucede tanto dentro como fuera del clúster y establecer políticas de seguridad coherentes en todo el sistema.

Los contenedores son tan seguros como su visibilidad

Los contenedores son un sueño de DevOps, pero pueden ser una pesadilla para todos los demás, especialmente cuando se trata de seguridad.

A los equipos de DevOps les gustan los contenedores porque hacen que el desarrollo de aplicaciones sea más rápido. En entornos de contenedores, DevOps gestiona la infraestructura subyacente que automatiza todo el proceso de la aplicación. Esto reduce el trabajo manual y evita retrasos causados por otros equipos, como administradores de sistemas, seguridad y redes.

Los equipos de DevOps saben que la seguridad es importante, pero a menudo la dejan fuera de sus flujos de trabajo de automatización iniciales porque la ven como una ralentización del desarrollo. Cuando buscan herramientas de seguridad, generalmente eligen las que solo están hechas para contenedores.

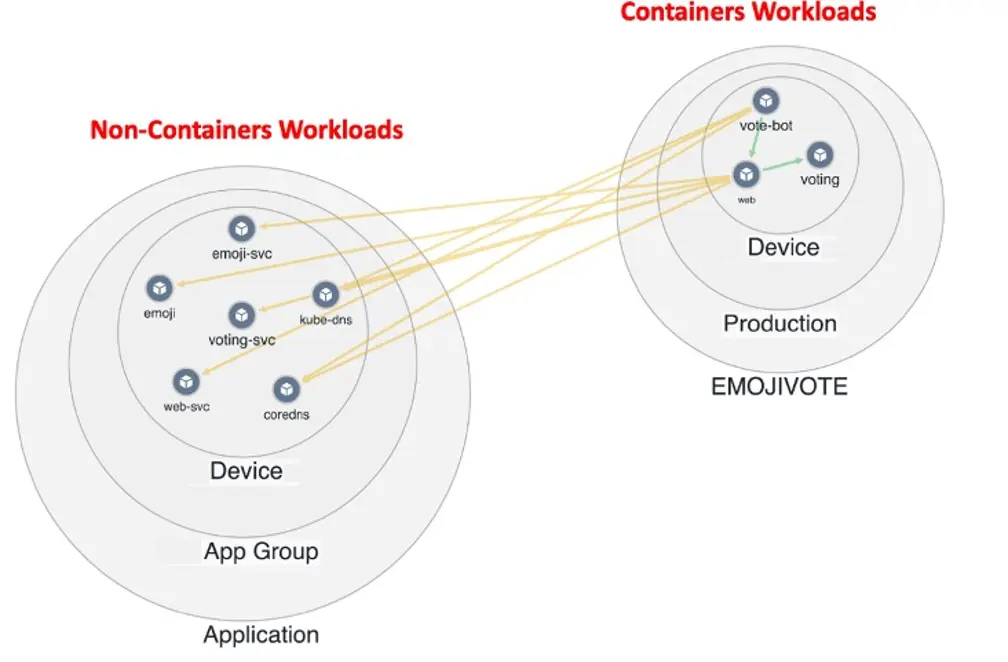

¿Por qué es esto un problema? Las herramientas diseñadas solo para contenedores se centran en recursos de contenedores individuales. Recopilan datos sobre cómo funcionan los procesos y cómo se emplean los recursos, pero no siempre brindan una visión clara de cómo interactúan los contenedores entre sí.

Estas herramientas pueden mostrar conexiones entre pods, servicios o espacios de nombres. Pero a menudo hay puntos ciegos, como:

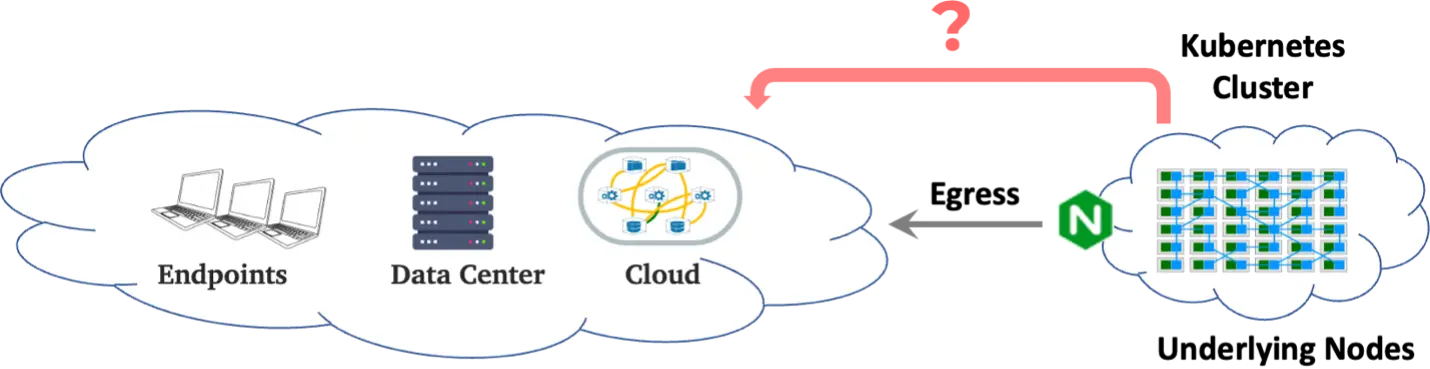

- Tráfico entre los nodos que ejecutan el clúster de Kubernetes u OpenShift

- Tráfico de esos nodos a sistemas fuera del clúster

- Tráfico saliente de cargas de trabajo dentro del clúster a cargas de trabajo fuera de él

Las herramientas de seguridad específicas de contenedores pueden ver el tráfico que se mueve de un espacio de nombres a otro dentro de un clúster. Pero, ¿qué pasa con el tráfico que va de un espacio de nombres a un punto final? ¿O de un espacio de nombres a una máquina virtual (VM) o mainframe en un centro de datos que no usa contenedores?

En términos simples, no se puede proteger lo que no se puede ver. Si no tiene visibilidad de sus contenedores, está creando importantes puntos ciegos en su red que los atacantes pueden explotar.

Obtenga visibilidad completa dentro y fuera de un clúster con Illumio

Illumio asume que no importa cuán estable sea una solución de seguridad de contenedores, nunca será 100% perfecta. Es probable que ocurran infracciones.

Fuera de los contenedores, Illumio proporciona una visibilidad completa de cómo se conectan todos los hosts y aplicaciones. Illumio evita que las infracciones se propaguen por su red, protegiendo todas las cargas de trabajo incluso si no se detectó una amenaza.

Esta misma protección también se aplica a los clústeres de Kubernetes u OpenShift.

Illumio descubre todo el tráfico entre todos los recursos de contenedores. Muestra todo el tráfico en toda la infraestructura, incluidos los contenedores, en una vista coherente.

Illumio monitorear el tráfico permitido entre todos los recursos, tanto dentro como fuera de un clúster. Puede detectar comportamientos inusuales y responder de inmediato sin necesidad de averiguar qué está tratando de hacer la amenaza. Esto elimina el aislamiento en toda su red.

3 formas en que Illumio proporciona visibilidad de contenedores

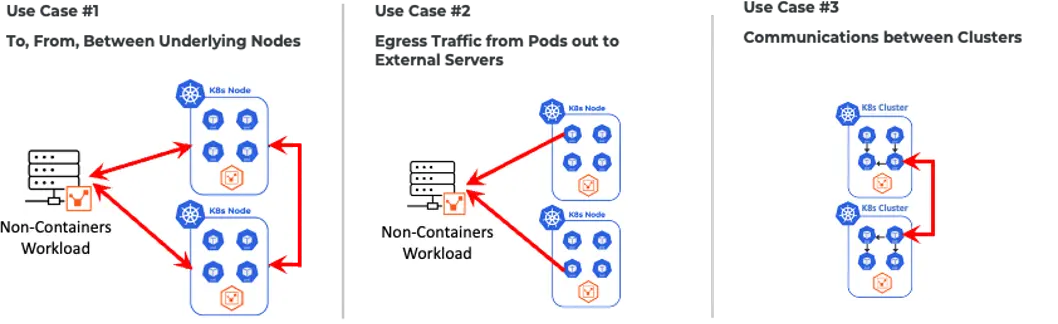

Illumio le ofrece tres formas de ver lo que está sucediendo tanto dentro como fuera de los clústeres de Kubernetes u OpenShift.

1. Ver todo el tráfico hacia, desde y entre los nodos subyacentes

Illumio detecta todo el tráfico entre los nodos subyacentes y desde esos nodos a cargas de trabajo externas.

Los clústeres de contenedores nunca existen por sí solos. Siempre están alojados en un host subyacente llamado nodo. Los nodos son las máquinas virtuales subyacentes o los hosts sin sistema operativo donde se ejecutan los clústeres de Kubernetes u OpenShift.

Los grupos de contenedores a menudo se tratan como una isla. Todo el comportamiento relevante está contenido dentro de ese grupo y el mundo exterior es una ocurrencia tardía. Esto puede causar problemas cuando ocurre una violación o falta visibilidad.

Las herramientas de seguridad creadas para clústeres de Kubernetes u OpenShift a menudo tienen poca o ninguna información sobre el comportamiento y el tráfico entre los nodos subyacentes o las conexiones de los nodos a otros recursos fuera del clúster.

Illumio resuelve esto eliminando estos puntos ciegos, lo que le brinda visibilidad de todo lo que sucede tanto dentro como fuera del grupo.

2. Ver el tráfico de salida de los pods a servidores externos

Illumio permite la visibilidad del tráfico de salida, incluido el comportamiento de la red desde los recursos dentro de un clúster hasta las cargas de trabajo fuera de él.

Las herramientas de seguridad creadas para clústeres de Kubernetes u OpenShift a menudo carecen de información sobre los recursos que no son contenedores, como los de los entornos de nube, los centros de datos o los puntos finales.

Illumio proporciona visibilidad en los tres entornos. Por ejemplo, puede realizar un seguimiento del tráfico desde un punto de conexión a un centro de datos y, a continuación, a un espacio de nombres dentro de un clúster de Kubernetes.

Con Illumio, obtiene visibilidad en todo su sistema. Esto lo ayuda a crear políticas de seguridad coherentes basadas en metadatos para cada entorno.

3. Ver la comunicación entre clústeres

Illumio proporciona visibilidad de cómo los clústeres de Kubernetes u OpenShift se comunican entre sí.

Todos los clústeres de contenedores comparten una cosa en común: crecen rápidamente. A medida que un clúster se expande con más recursos, a menudo se crean nuevos clústeres para distribuir los recursos entre varios clústeres y mejorar la eficiencia.

Cuando los clústeres crecen, necesita una solución de seguridad de contenedores que pueda detectar y controlar el tráfico entre clústeres mientras mantiene la visibilidad, sin importar cuán grande sea el sistema. Illumio permite ver el tráfico entre clústeres y entre clústeres y cargas de trabajo fuera de ellos.

Illumio no reemplaza necesariamente las herramientas de seguridad específicas de contenedores. Por ejemplo, si se emplea una malla de servicios dentro de un clúster, Illumio se centra en monitorear y controlar las dependencias fuera del clúster, los nodos que alojan el clúster y el tráfico entre el clúster y las cargas de trabajo externas.

Illumio trabaja junto con soluciones de seguridad específicas de contenedores para proporcionar una visibilidad completa de todos los recursos que alojan y acceden a las cargas de trabajo de los contenedores. Le brinda protección de extremo a extremo.

Illumio completa Zero Trust para contenedores

Los riesgos de seguridad no solo están fuera de sus contenedores, también están dentro. Para mantener la seguridad de la red, debe ver y gestionar las amenazas dentro de los clústeres de contenedores, al igual que lo hace con las cargas de trabajo heredadas.

Illumio lo ayuda a ver y aplicar todo el comportamiento del tráfico entre todas las cargas de trabajo en toda la infraestructura, incluidos los contenedores. Esto elimina las islas de visibilidad y evita que las inevitables infracciones se propaguen a través de su red.

Contáctenos hoy para obtener más información sobre cómo obtener visibilidad de sus contenedores con Illumio.

.png)

.webp)