Cómo proteger contra la nueva vulnerabilidad de seguridad del puerto TCP 135

Como experto en seguridad, ¿alguna vez te sentiste como si estuvieras en una cadena interminable de monedas de veinticinco centavos para toda la vida en un juego de carnaval de Whac-a-Mole? (Ya conoces uno, generalmente está junto con el otro juego molesto y ruidoso llamado Skeeball).

Cada vez que un topo asoma la cabeza, solo tienes una fracción de segundo para sacar todas tus agresiones de la vida antes de que vuelva a enfurruñar en su agujero, solo para volver a aparecer 3 segundos después.

Lidiar con cada nueva vulnerabilidad de seguridad a menudo se siente de la misma manera.

Recordación vívidamente de mi juventud la estrategia única que tomaba mi amigo Chuck con whac-a-mole. Simplemente se sentaba en el juego, sin dejar que ninguno de los topos escapara de su agujero. Como resultado, ¡Chuck superaba mi puntaje cada vez!

Hmmm' como persona de seguridad, esa analogía parece bastante pertinente, ¿no?

La nueva vulnerabilidad del puerto TCP 135 permite comandos remotos

Esto me vino a la mente mientras leía sobre un nuevo exploit de seguridad presentado por Bleeping Computer que involucra a uno de nuestros sospechosos favoritos: PsExec, el programa de Windows que permite la ejecución remota y el intercambio de archivos.

Algunas personas de la compañía de validación de seguridad, Pentera, publicaron un artículo que muestra cómo pudieron desarrollar una forma novedosa de explotar el puerto TCP 135 para ejecutar comandos remotos.

TCP 135 históricamente actúa como un "sidecar" para SMB en el puerto 445 empleado por los sistemas de intercambio de archivos en Windows. Lo que hace que los hallazgos de Pentera sean únicos es que pudieron emplear TCP 135 por sí solo para realizar la ejecución remota.

Y así, aunque muchas compañías ya tienen políticas vigentes contra 445, ahora TCP 135 debe considerar igualmente importante para aislar.

Cómo dejar de jugar a los juegos de hackers desplegando estrategias de Zero Trust

Un juego de toda la vida de whac-a-mole contra las infracciones y el ransomware es tedioso, en última instancia ineficaz y, finalmente, le costará mucho más dinero del necesario. (¡Y no vale la pena ese panda de peluche gigante en el carnaval en primer lugar!)

Deja de reaccionar a cualquier nuevo exploit que se construya la próxima semana. Súbete a la estrategia de Chuck de sentar en el juego whac-a-mole: ¡Bloquea todos los puertos en todas partes que no necesiten estar abiertos!

Se producirán infracciones, sin importar qué tan rápido balancee ese martillo. Implemente un Estrategia de confianza cero permitiendo solo puertos y protocolos según sea necesario, entre todos los sistemas.

Cierre las vulnerabilidades de seguridad con Illumio Zero Trust Segmentation

Las infracciones y el ransomware emplean el movimiento lateral para propagar a través de una red.

La plataforma de segmentación Zero Trust de Illumio ofrece algunas formas para que su organización evite que esto suceda.

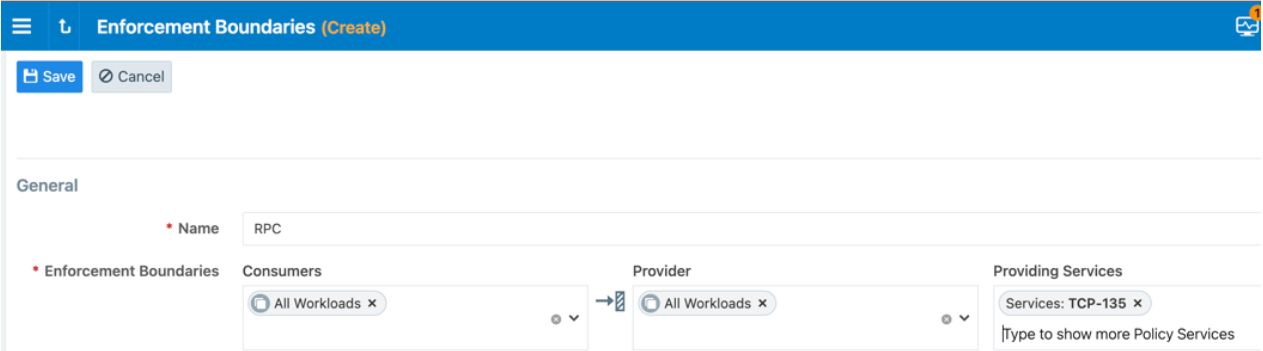

Límites de aplicación

Con Illumio Enforcement Boundaries, puede detener el movimiento lateral mediante la implementación de una política en toda la red que puede limitar la comunicación en puertos como TCP 135 al negarla entre las máquinas del usuario.

Literalmente, puede escribir esta política con cinco clics y luego enviarla a sus sistemas gestionados por Illumio en toda la red. (O, para las personas aquí que son más aprendices auditivos, eso es Clic, Clic, Clic, Clic, Clic para usted).

Políticas de seguridad granulares

También puede ser un poco más granular escribiendo una política para limitar estos puertos a unos pocos sistemas de administrador seleccionados.

Esa es una de los beneficios de una solución como Illumio: facilitamos la definición precisa de quién debe hablar con quién y seleccionamos los puertos y protocolos exactos necesarios.

E Illumio puede lograr esto en toda su organización con soluciones de segmentación de confianza cero para su centro de datos, sus usuarios finales e incluso sus activos nativos de la nube.

No se necesita una inspección profunda de paquetes

Si quieres ganar en whac-a-mole, ¿realmente necesitas tomar cursos sobre electrónica de juegos de arcade o aprender un lenguaje de programación? Por supuesto que no, solo necesitas tener la estrategia correcta.

Este es otro beneficio de la segmentación de confianza cero: no tiene que comprender la mente del ciberdelincuente ni tomar el tiempo para que la capa 7 DPI se proteja contra la propagación de infracciones.

La segmentación de Confianza cero le permite implementar rápidamente las mejores prácticas de seguridad confiable cero y evitar que las infracciones se propaguen por toda su infraestructura.

Emplee la segmentación de confianza cero para estar preparado para lo que viene después

Parece que mi amigo Chuck tenía una solución más efectiva: use una estrategia proactiva que lo prepare para lo que venga a continuación. (Lo ayudó a ir con cientos de boletos y luego obtener un subidón de azúcar del Pixy Stix, pero esa es una historia para otro día).

Mañana traerá consigo un nuevo exploit como esta variedad RPC. Y también traerá una llamada telefónica de su CISO preguntándole si su red es vulnerable a algún nuevo puerto TCP que ni siquiera sabía que se estaba ejecutando en sus servidores.

En su lugar, pase sus fines de semana en el carnaval. Implemente la segmentación de confianza cero.

¿Desea obtener más información sobre cómo proteger contra la nueva vulnerabilidad del puerto TCP 135?

- Conozca cómo Hongkong Electric Company garantiza una confiabilidad del 99,999% con Illumio.

- Lea por qué Gartner recomienda Illumio Zero Trust Segmentation para la seguridad de la carga de trabajo y la red.

- Obtenga orientación detallada sobre la implementación de ZTS en nuestra guía, Cómo construir su estrategia de microsegmentación en 5 pasos.

.png)

.webp)