Qué hacer en un incidente cibernético: respuesta técnica

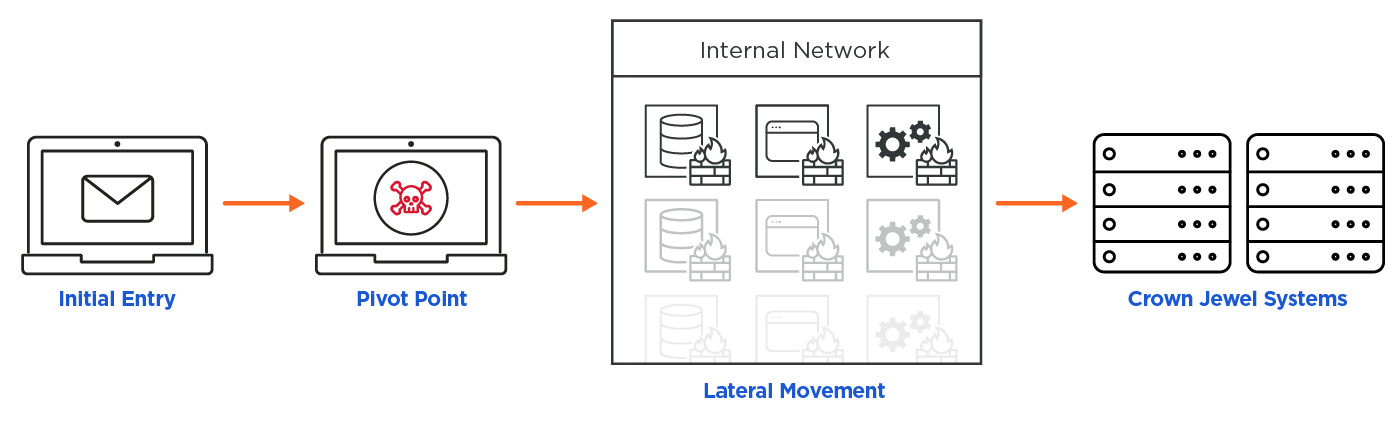

El reciente aumento mundial del uso de herramientas digitales para el trabajo, el juego y el ocio subrayó la importancia de la ciberseguridad como nunca antes. Los actores de amenazas emplean una combinación de tácticas, herramientas y procedimientos para afianzar en un sistema o red objetivo y luego aprovechar el movimiento lateral para llegar a las joyas de la corona de esa organización objetivo. En esta era de "asumir infracción", no se trata de si ocurrirá un ataque o incidente, sino de cuándo. Al igual que en el caso de un ataque en el mundo real contra una persona o grupo de personas, los primeros auxilios pueden ser de gran ayuda para salvar vidas hasta que llegue la ayuda profesional.

En la misma línea, este serial analiza las acciones inmediatas y las mitigaciones que se pueden activar en caso de un incidente cibernético.

Se centrará en tres áreas principales:

- Respuesta técnica

- Respuesta no técnica

- Lecciones aprendidas

La primera parte abordará las importantes acciones técnicas necesarias inmediatamente luego de un incidente. A continuación, abordaré los aspectos no técnicos de un evento cibernético, como la notificación de incidentes y las evaluaciones de impacto. Y finalmente, la última parte analizará las posibles lecciones aprendidas de la respuesta en su conjunto.

Parte 1: Respuesta técnica

La Parte 1 de este serial de tres partes se centrará en la Respuesta Técnica inmediatamente luego de un incidente de ciberseguridad. Es importante que el equipo de seguridad de su organización contenga rápidamente el incidente y conserve cualquier evidencia útil para un análisis de causa raíz, como registros, archivos de malware y otros artefactos del sistema operativo para el análisis de causa raíz.

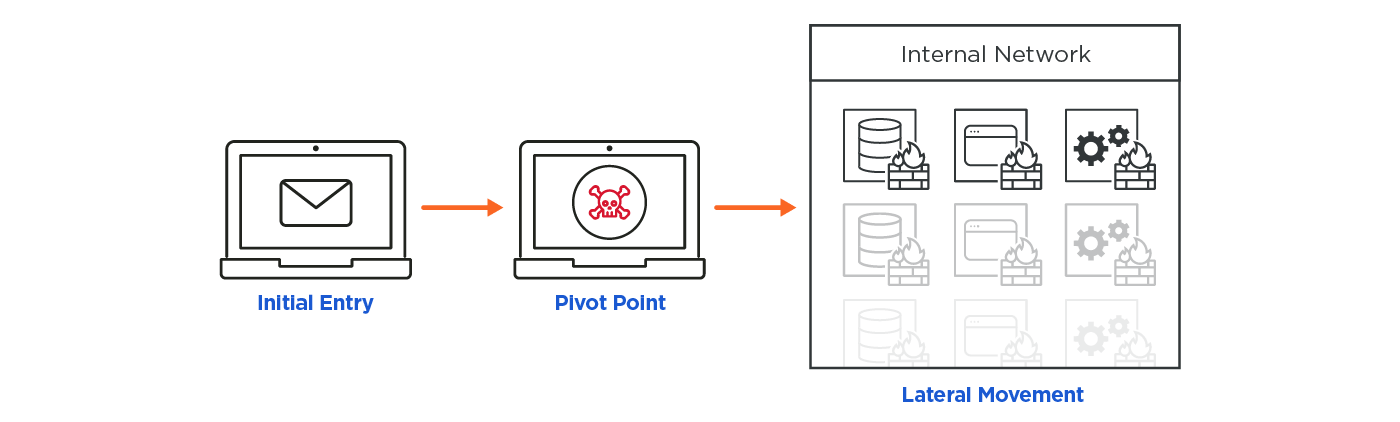

Aquí, nos centraremos principalmente en un entorno de Windows y usaremos un tipo de ataque común como ejemplo: spear-phishing que da como resultado un compuesto de email empresarial (BEC) que aprovecha el movimiento lateral y conduce a una violación de datos. La representación visual de este flujo se muestra a continuación.

Para la mayoría de los ataques que posteriormente conducen a una infección y una infracción, los atacantes generalmente harán lo siguiente:

- atacar a un objetivo fácil, como un usuario y su máquina, generalmente a través de un ataque de phishing

- comprometer su cuenta y su computadora

- Aproveche la cuenta y la computadora comprometidas para descubrir el resto de la red

- Escalar privilegios para facilitar el movimiento lateral con el fin de comprometer otros sistemas

- Localice activos de alto valor o sistemas de joyas de la corona y extraiga datos

Dependiendo de su motivo, es posible que el actor de amenazas quiera quedar y mover sin ser detectado durante el mayor tiempo posible. O pueden querer causar alguna interrupción en la red, como se muestra en los ataques de ransomware. Como saben, aunque MITRE ATT&CK o Cyber Kill Chain pueden trazar las tácticas y técnicas de los actores de amenazas, no siguen las reglas. Por lo tanto, no debe hacer suposiciones durante la respuesta a incidentes: debe considerar solo evidencia estable que pueda corroborar. También es importante estar atento a los señuelos, ya que puede que no todo sea lo que parece. Con esto en mente, querrá examinar las diferentes etapas de este flujo de ataque.

Entrada inicial

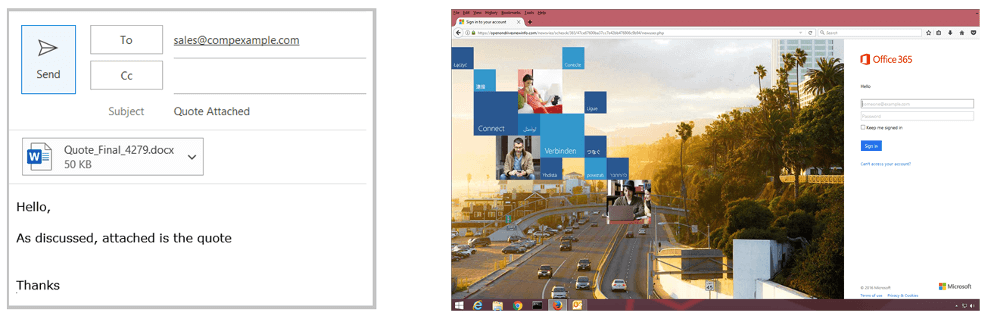

La fase inicial del ataque generalmente involucrará algo de ingeniería social, como phishing o publicidad maliciosa, principalmente a través de canales de comunicación digital como el email o un sitio web. Esto también puede llevar al actor de amenazas a su primera máquina infectada, también conocida como "paciente cero".

Primeros auxilios

En esta etapa temprana de la detección posterior al incidente, se pueden tomar algunos de los siguientes pasos.

- Identifique la cuenta de usuario infectada (email / computadora).

- Aísla las cuentas de email afectadas.

- Bloquear la cuenta de email afectada para que no envíe email.

- Compruebe si hay reenvíos de email a cuentas de email externas.

- Recupere todos los elementos enviados de su bandeja de entrada durante los últimos 7 a 14 días, para empezar.

- Auditar el correo enviado y eliminado.

- Compruebe si hay formularios personalizados (Outlook) cargados en el perfil de la cuenta.

- Comprueba los dispositivos conectados para ver si hay una cuenta de email afectada.

- Verifique el uso del protocolo heredado (por ejemplo, POP3).

- Compruebe los registros de Azure AD para obtener información de autenticación.

- Compruebe si hay scripts con nombres aleatorios y otras utilidades de CLI en ubicaciones temporales (especialmente en el caso de ataques sin archivos).

Diagnóstico

En esta fase, los atacantes aprovecharon la ingeniería social para obtener acceso a los sistemas. En el ejemplo, un email de phishing de un atacante de adquisición de cuentas (ATO) se usa para enviar una cotización de email falsa en un documento de Microsoft Word. El documento contiene una macro maliciosa y, una vez abierto, iniciará la siguiente fase del ataque.

La autenticación multifactor (MFA) y las estables defensas de seguridad del email combinadas con la capacitación de concientización del usuario deberían ser una buena primera línea de defensa contra los ataques de entrada inicial. Las soluciones de seguridad del email deben tener capacidades de detección y resolución de URL antiphishing, IA y URL como mínimo. También son muy importantes las capacidades de alerta sobre cosas como reenvíos de email, redireccionamientos y creación de plantillas. Los usuarios de email en la nube como Office 365 pueden ejecutar servicios como Microsoft Office 365 Secure Score para encontrar debilidades en la postura del email.

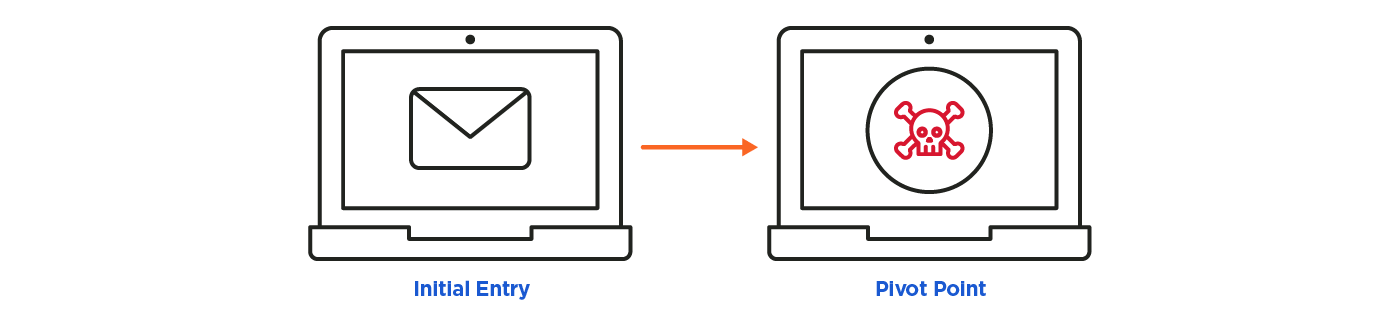

Máquina pivotante

En este punto, los atacantes ejecutaron un ataque exitoso y obtuvieron acceso a una cuenta de usuario o sistema legítimo. La máquina pivotante se convierte en la máquina de puntos para que los actores de amenazas intenten descubrir y mover por el resto de la red.

Primeros auxilios

- Aísle la computadora / computadora portátil infectada inmediatamente del resto de la red.

- Desconecte la máquina de Internet.

- Deshabilite la cuenta de dominio del usuario afectado en Active Directory.

- Deshabilite cualquier acceso remoto para esta cuenta, p. ej. VPN, OWA u otros inicios de sesión remotos.

- Compruebe si hay signos de persistencia maliciosa: Registro, Inicio y Tareas programadas.

- Compruebe si hay conexiones sitio web recientes de ese host.

- Compruebe si hay cuentas de usuario sospechosas.

- Verifique el uso reciente de la aplicación: Shimcache, Amcache, Jumplists.

- Compruebe la presencia de herramientas como mimikatz, psexec, wce y archivos remanentes (siempre que sea posible, las máquinas no deben resetear en el caso de ataques de solo memoria).

Diagnóstico

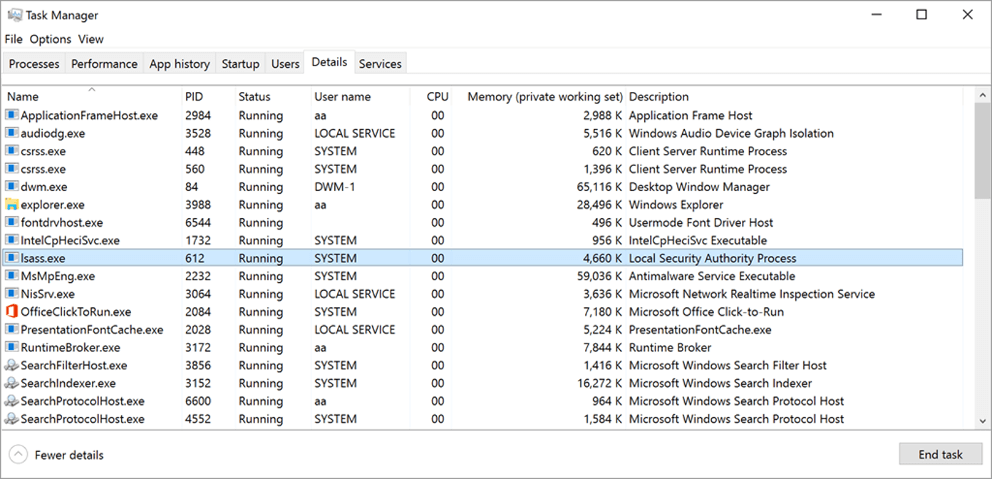

Por lo general, esto implicará que algún usuario caiga en un ataque de phishing y abra un enlace malicioso o un archivo adjunto de email, lo que llevará al uso de herramientas legítimas del sistema, como powershell.exe, con fines maliciosos. Se deben gestionar comprobaciones como procesos sospechosos, acceso a recursos compartidos de red, registros de cuentas y archivos descargados. Uno de los procesos importantes en el caso de Windows para la autenticación y posible escalada de privilegios es lsass.exe (Local Security Authority Subsystem Service). Verifique si hay nombres de procesos, ubicaciones o acceso a cuentas inusuales.

A menudo, la máquina pivotante le da al actor de amenazas un punto de apoyo para el resto de la red. Puede que no sea el objetivo principal, sino un medio para un fin. Como resultado, debe tener en cuenta:

- Señuelos diseñados para distraer

- El malware sin archivos o solo con memoria puede significar la pérdida de evidencia original

- Eliminación de archivos para eliminar pruebas

Es posible que TI no siempre pueda localizar la máquina original del paciente cero o incluso la máquina pivotante, pero cualquier sistema comprometido que se encuentre primero debe aislar e investigar en consecuencia. Para un análisis más profundo, realice:

- Análisis de memoria

- Análisis del sistema de archivos

- Análisis forense del registro del sistema

- Registro forense

Existen varias herramientas forenses (nativas, de código abierto y comerciales) que pueden ayudar a recuperar la mayor cantidad de información posible al analizar sistemas y redes luego de un incidente cibernético.

Descubrimiento y movimiento lateral

En la mayoría de los casos, la máquina inicial rara vez está donde el actor de amenazas quiere estar. Por lo tanto, deberán mover hasta que alcancen sus sistemas de destino final. El objetivo es aprovechar la máquina pivotante comprometida para descubrir el resto de la red y trazarla para facilitar una forma efectiva de mover lateralmente. La red facilita el objetivo final real de acceso a la aplicación. Un ejemplo de esto incluye el robo de credenciales NTLM en pass-the-hash o el robo de credenciales Kerberos en ataques pass-the-tiquete y puertos (nivel de red) para lograr el movimiento lateral.

Primeros auxilios - Descubrimiento

- Verifique si hay evidencia de escaneos de puertos.

- Verifique las aplicaciones de uso frecuente.

- Verifique el historial de comandos, p. ej. Historial de comandos de Powershell y WMI.

- Compruebe si hay scripts maliciosos.

Primeros auxilios - Movimiento lateral

- Verifique si hay restos de herramientas de implementación y acceso remoto: RDP, VNC, psexec, mimikatz.

- Verifique el uso reciente de la aplicación: Shimcache, Archivos recientes, Listas de salto.

- Verifique el uso de cuentas de Windows en servidores, especialmente servidores de archivos, servidores DNS y servidores de Active Directory.

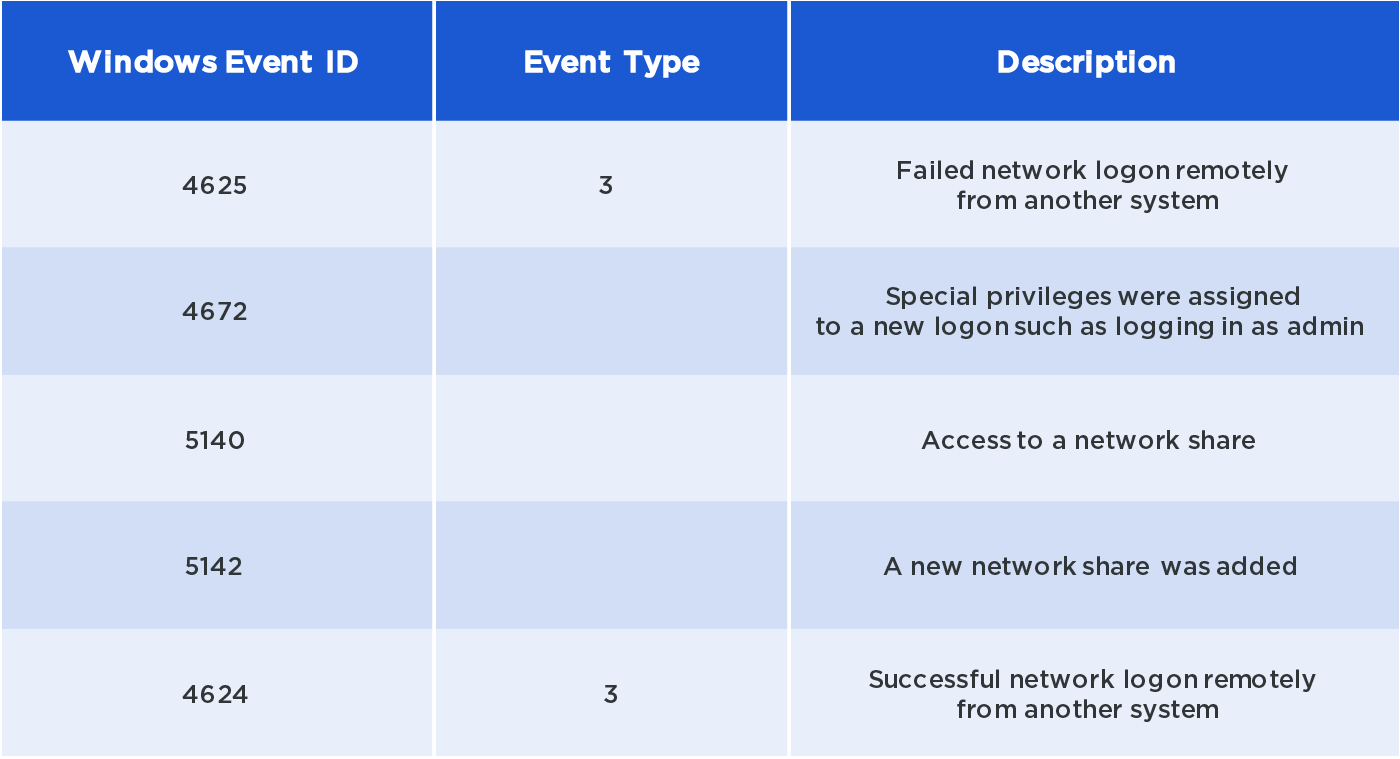

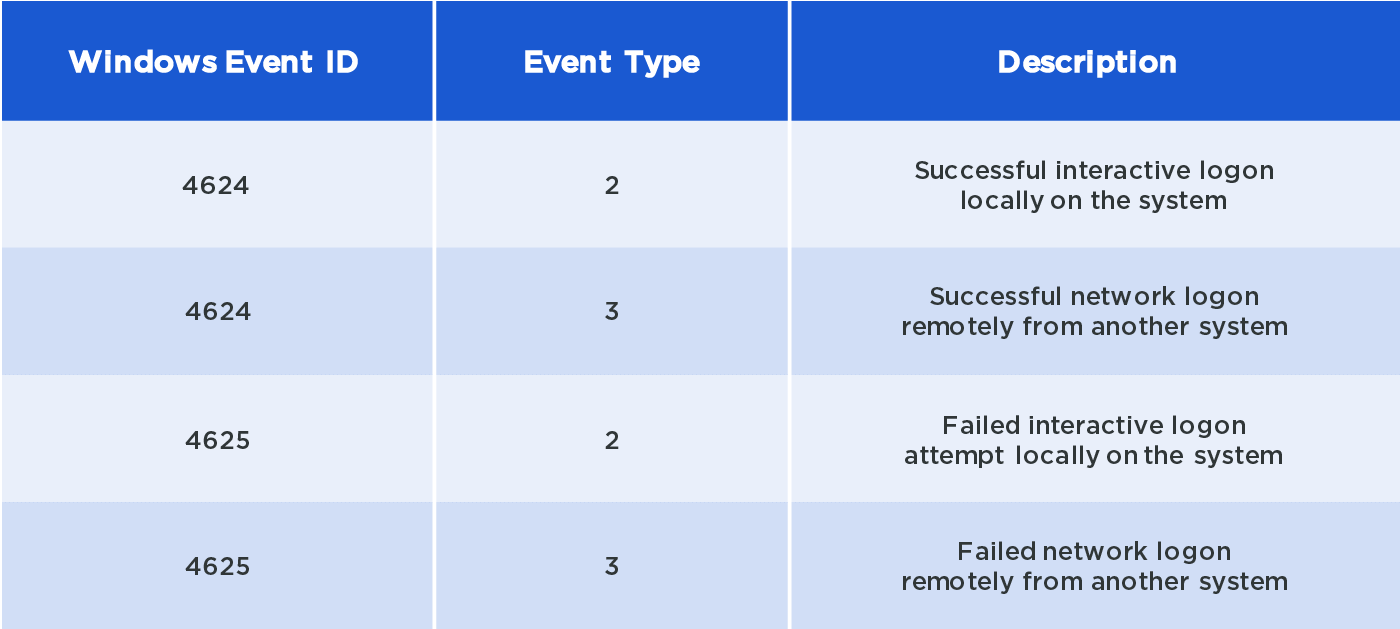

- Algunos registros de eventos de Windows útiles para verificar.

- Verifique el nivel de parche de los métodos de movimiento más empleados: navegador, Adobe, Microsoft Office y sistema operativo (la mayoría de los exploits aprovechan las vulnerabilidades).

Diagnóstico

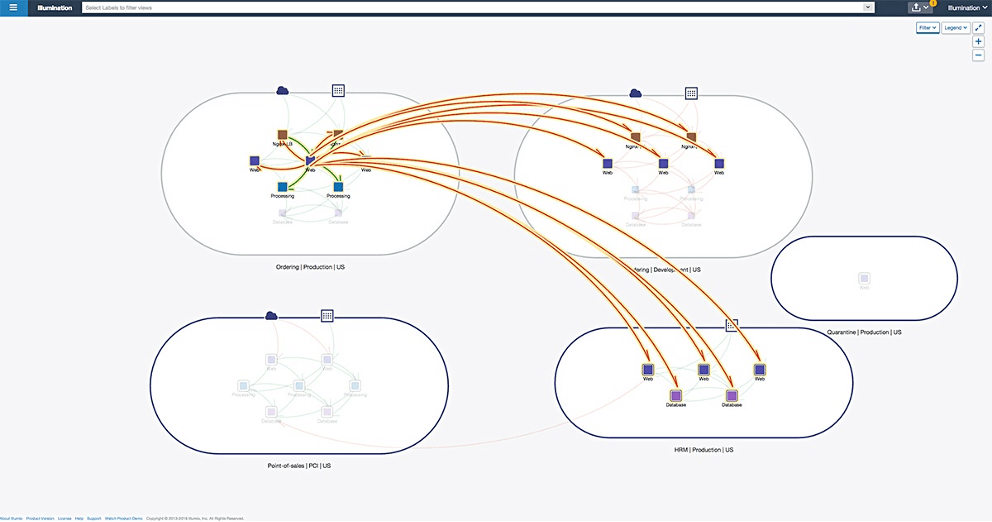

Detectar el movimiento Este-Oeste puede ser otra tarea desafiante sin las herramientas adecuadas en primer lugar. Además, aquí, los actores de amenazas suelen emplear herramientas nativas y técnicas de "vivir de la tierra" para evitar alertas y evitar la detección. En algunos casos, pueden emplear otras técnicas para escalar sus privilegios a nivel de cuenta para facilitar la capacidad de mover lateralmente sin ser detectados. Durante la fase de descubrimiento, similar a la fase de movimiento lateral posterior, el actor de amenazas preferiría permanecer en silencio y evitar la detección temprana. Esto significa que es probable que empleen herramientas nativas en lugar de introducir herramientas externas o personalizadas. La mayoría de los sistemas operativos cuentan con diversas herramientas nativas para facilitar las acciones durante esta fase como Powershell y WMI en Windows. En lo que respecta a los actores de amenazas, el movimiento lateral puede ser particularmente fácil en entornos con poca o ninguna segmentación o donde solo se emplean métodos de segmentación tradicionales como subredes, VLAN y zonas. Esto se debe a que generalmente hay una falta de visibilidad, políticas de seguridad demasiado complejas y no hay separación basada en host dentro de subredes o VLAN.

La imagen de arriba muestra un ejemplo de una herramienta de visibilidad y análisis (el mapa de dependencia de aplicaciones de Illumio, Illumination) que permite la visualización de un descubrimiento y un intento de movimiento lateral. Una vista similar a la que se muestra anteriormente permite la representación clara de varios grupos de aplicaciones y las cargas de trabajo contenidas en ellos y la asignación de comunicación de red resultante entre cargas de trabajo. Esta vista permite una identificación rápida y sencilla del comportamiento anómalo de la red entre cargas de trabajo en el mismo grupo de aplicaciones o en grupos de aplicaciones diferentes.

Joyas de la corona

Los sistemas y datos de la joya de la corona son lo que suelen buscar los actores de amenazas, especialmente en el caso de ataques clandestinos y que no son ransomware. Aquí es donde es probable que ocurra cualquier actividad principal de exfiltración de datos.

Primeros auxilios

- Compruebe el uso de cuentas de administrador en servidores de bases de datos, servidores de AD, servidores de archivos.

- Verifique el historial de acceso sitio web en busca de conexiones sospechosas.

- Compruebe las defensasanti-botnet para ver si hay comunicaciones relacionadas con botnets.

- Compruebe la exfiltración de datos: túnel DNS, abuso de protocolo, codificación de datos.

- Compruebe si hay velocidades de transferencia de datos excesivas en el sistema y las NIC correspondientes.

- Registros de eventos útiles de Windows:

- Evento de Windows 4672 para inicios de sesión de cuentas de administrador

- Evento de Windows 4624 para inicios de sesión correctos

Diagnóstico

Es esencial segmentar de manera efectiva sus sistemas que contienen datos importantes o confidenciales del resto de la red. Una de las mejores formas es el uso de la microsegmentación basada en hosts , que proporciona visibilidad de la comunicación de red y la capacidad de aplicar firewall directamente en los hosts. Al visualizar el tráfico que entra y sale de sus sistemas de la joya de la corona en relación con el resto de la red, puede recibir capacidades de visualización y alerta oportunas para detectar, prevenir y aislar rápidamente cualquier comunicación anómala.

Dado que el malware puede ingresar y afianzar a través de vulnerabilidades, especialmente vulnerabilidades inherentes al sistema, también es importante implementar una solución actualizada de administración de vulnerabilidades y parches. Los actores de amenazas generalmente intentan limpiar luego de sí mismos para poder eliminar eventos del sistema, archivos y datos del registro. Por lo tanto, es especialmente importante contar con un repositorio central para registros y eventos del sistema y de la red, como SIEM (Security Information and Event Management) y herramientas de análisis de seguridad.

En conclusión, debe tomar la sucesión correcta de acciones inmediatamente luego de un incidente cibernético, ya que esto conducirá a las otras partes clave de cómo se maneja el incidente en general. Independientemente del tamaño y la estatura de una organización, la preparación y respuesta técnica debe ser una parte clave de la estrategia general, como se muestra aquí, pero también debe incluir respuestas no técnicas, como el reporte de incidentes y el análisis de impacto. Discutiré esto con más detalle en las próximas iteraciones de este serial.

.png)

.webp)