Phishing

Los ataques de phishing son un intento de engañar a las personas para que hagan cosas que "nunca" harían empleando la ingeniería social. Al hacer pasar por personas con autoridad y usar tácticas de miedo, los estafadores pueden asustar a las personas para que envíen sus credenciales de inicio de sesión en un sitio que se parece a su sitio bancario pero que no lo es.

¿Alguna vez recibió un email aterrador de su banco diciendo que su cuenta será congelada a menos que verifique su cuenta de inmediato? O tal vez recibió una llamada del "IRS" que decía que "debe impuestos y deben pagar de inmediato o se tomarán acciones legales". Lo más probable es que fue "víctima de phishing".

Afortunadamente, un ataque de phishing es un tipo de ciberataque que, en última instancia, se puede prevenir.

¿Cómo funciona un ataque de phishing?

Nadie instalaría intencionalmente software malicioso en su computadora o daría las credenciales de inicio de sesión a su banco. Sin embargo, los ataques de phishing siguen teniendo éxito.

Afortunadamente, los ataques de phishing nunca funcionan a menos que el usuario objetivo realice una acción. Esa es la clave. La mayoría de los ataques de phishing se aprovechan de la ley de los grandes números y se dirigen a miles de personas a la vez, con la esperanza de que un pequeño porcentaje de los destinatarios caiga en el truco y entregue información confidencial. Conocer las tácticas que puede usar un "phisher" lo ayudará a no ser víctima de un ataque cibernético. A continuación, veremos los tipos de ataques de phishing.

Tipos de ataques de phishing

Desde que se acuñó el término phishing en 1987, las tácticas empleadas para los ataques de phishing evolucionaron hasta convertir en bastantes tipos específicos de phishing. Estos son algunos tipos comunes de phishing:

Virus

Un virus es un malware que se anexa a algún otro tipo de software. Cada vez que el usuario ejecuta el virus, generalmente accidentalmente al ejecutar el software al que está conectado, el virus se replicará a sí mismo agregar a otros programas en el sistema del usuario.

Phishing por email estándar

El phishing por email estándar emplea el método de escopeta para enviar tantos emails como sea posible a tantas personas como sea posible. Los atacantes esperan robar información confidencial haciendo que un pequeño porcentaje de los destinatarios del email caigan en las tácticas haciendo clic en un enlace malicioso e ingresando sus credenciales de inicio de sesión en un formulario falso.

Pesca submarina

Cuando los atacantes diseñan un mensaje de email para atraer a un individuo específico, se denomina spear phishing, que muestra la imagen de un pescador submarino que apunta a un pez específico.

Los atacantes en estos casos encuentran su objetivo en línea, a veces empleando redes sociales como LinkedIn que tienen un historial laboral detallado para recopilar información sobre la persona. A continuación, enviarán un email a la dirección de email del trabajo del objetivo empleando una dirección de email falsa del mismo dominio. Esto es fácil de hacer porque el phisher puede adivinar el email del trabajo del objetivo en función de su nombre y apellido y el nombre de dominio de la compañía para la que trabaja.

En el email, el atacante se hará pasar por un empleado e intentará que el objetivo divulgue información confidencial o transfiera fondos.

Ballenero

La caza de ballenas o el phishing de ballenas es lo mismo que la pesca submarina, excepto que los objetivos del ataque son personas de mayor perfil, como directores ejecutivos o afiliados a la junta directiva de la corporación. Los ataques balleneros generalmente implican mucha investigación sobre la persona que está siendo atacada y requieren mucho tiempo de preparación, porque la recompensa para el atacante suele ser grande.

Malware Phishing

El phishing de malware emplea los mismos métodos que el phishing por email estándar. Un ataque de phishing de malware generalmente no está dirigido a infectar tantos dispositivos como sea posible con software malicioso. Los phishers intentan que los objetivos hagan clic en enlaces de email que descargan e instalan malware. Este malware puede ser de cualquier tipo: ransomware, que bloquea al usuario y exige un rescate; adware, que inunda al usuario con anuncios; spyware, que robará datos del dispositivo o registrará las pulsaciones de teclas de los usuarios; y más.

Smishing

El smishing es un ataque en el que se envían enlaces maliciosos a teléfonos habilitados para SMS. Los enlaces pueden disfrazar de advertencias de cuenta y notificaciones de premios para engañar al usuario del teléfono para que haga clic en el enlace.

Phishing en motores de búsqueda

El phishing de motores de búsqueda emplea la optimización de motores de búsqueda o los anuncios pagados de motores de búsqueda para obtener sitios fraudulentos diseñados para robar credenciales que ocupan un lugar destacado en los resultados de los motores de búsqueda. Los usuarios desprevenidos asumirán que están en un sitio conocido, ingresarán sus credenciales y serán recibidos con un error falso. Para entonces, el atacante ya robó sus datos.

Ataque de intermediario

Este tipo de ataques suelen ocurrir en áreas con redes Wi-Fi públicas. El atacante creará una red Wi-Fi pública gratis falsa a la que se conectarán personas desprevenidas. Una vez que un usuario está conectado, el atacante puede suplantar la identidad para obtener información.

Vishing

Vishing significa phishing de voz. Este ataque involucra llamadas telefónicas falsas. La persona que llama dirá que es de una agencia gubernamental como el IRS o una gran organización y tratará de que el objetivo revele detalles bancarios o información de tarjetas de crédito.

Pharming

Esto también se conoce como envenenamiento de DNS. Al corromper el DNS, un atacante puede enrutar el tráfico legítimo que va a un sitio bancario u otra organización a un sitio falso que robará información del usuario.

Phishing de clonación

En este tipo de ataque de phishing, el atacante piratea el email o la cuenta social de un usuario legítimo y luego envía emails o mensajes maliciosos a los contactos de los usuarios, quienes pueden hacer clic en los enlaces porque el email proviene de una fuente confiable.

Publicidad maliciosa

Este tipo de phishing implica anuncios falsos que se hacen pasar por anuncios de empresas legítimas. En lugar de llevar a los usuarios a un sitio legítimo, los anuncios los dirigirán a un sitio de phishing.

¿Cuáles son las consecuencias de un ataque de phishing exitoso?

Teniendo en cuenta que un ataque de phishing es solo una técnica para comprometer las credenciales u obtener acceso no autorizado a los datos, existen bastantes consecuencias posibles para un ataque de phishing. Aquí hay algunas consecuencias:

- Pérdida de datos: los atacantes pueden usar el phishing para acceder y robar datos confidenciales

- Daño a la reputación: Un ataque de phishing puede dañar la reputación de una compañía

- Riesgo de cuenta: la mayoría de los ataques de phishing se dirigen a las credenciales de los usuarios

- Infección de malware: un gran porcentaje de los ataques de phishing intentan engañar a los destinatarios para que instalen malware hacer pasar por software válido

- Pérdida financiera: muchos ataques de phishing se dirigen a credenciales bancarias en línea o aplicar transferencias bancarias

¿Cómo se previenen los ataques de phishing?

Todos los ataques de phishing se pueden prevenir. Los piratas informáticos dependen de los usuarios objetivo para realizar una acción para tener éxito. Hay muchas formas de prevenir los ataques de phishing.

- Educación: Una de las mejores formas de prevenir un ataque de phishing es la educación. Los ataques de phishing no ocurrirían sin la interacción del objetivo

- Antivirus y antimalware: el software de seguridad puede detectar y deshabilitar el malware instalado por un esquema de phishing antes de que cause algún daño.

- Seguridad del email y de los puntos finales: el email se puede analizar en busca de enlaces maliciosos y aislar

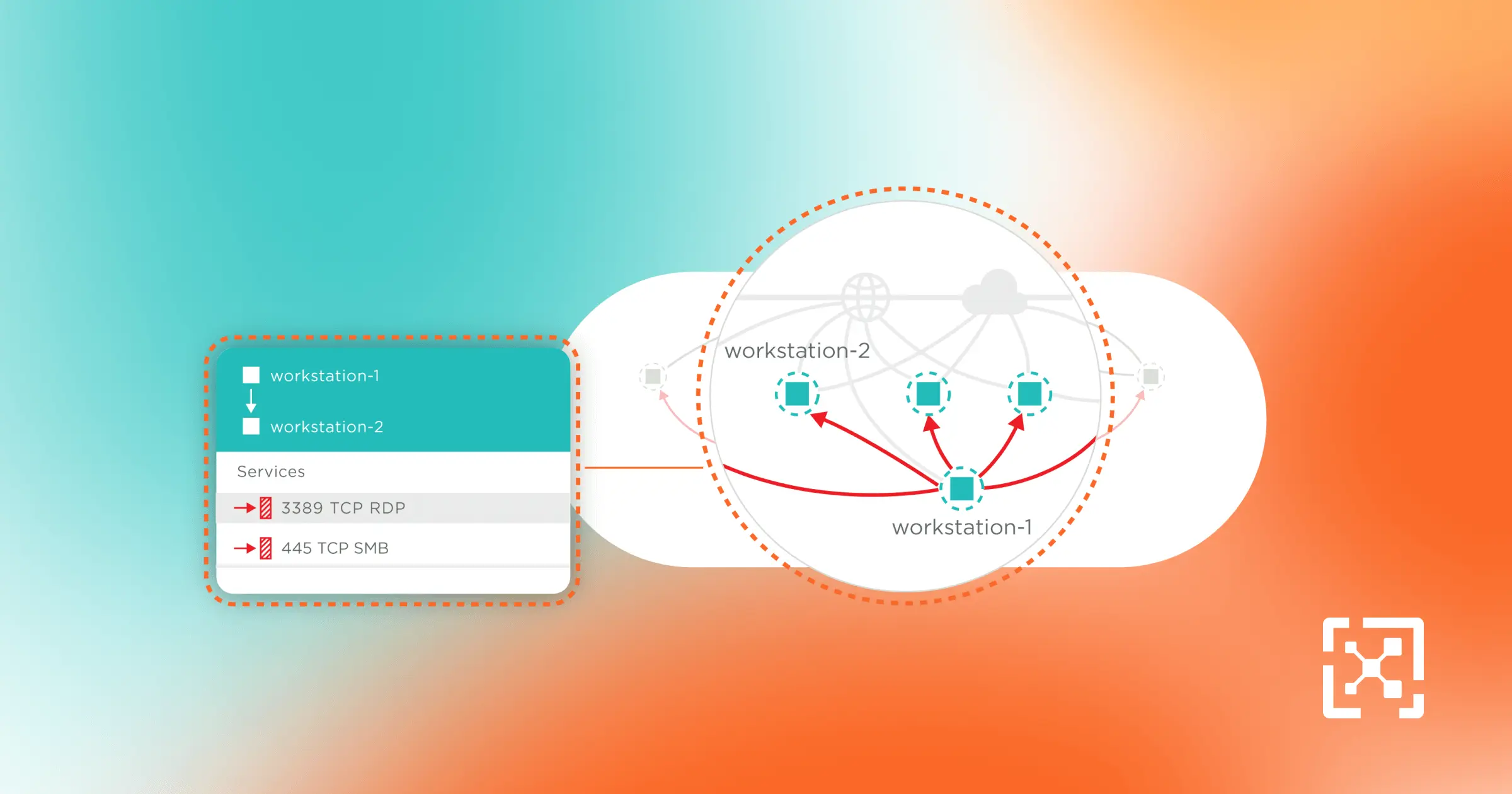

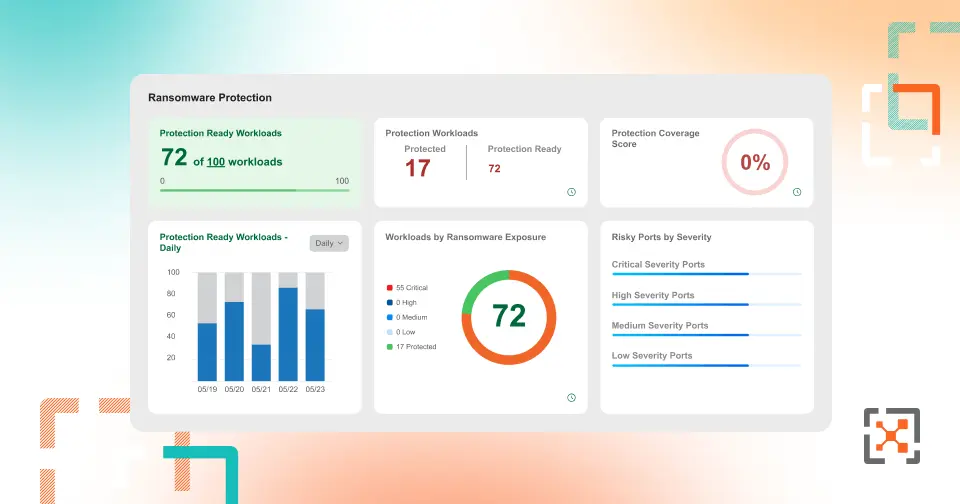

- Microsegmentación: La microsegmentación de su infraestructura de TI evitará el movimiento lateral de cualquier malware que pueda infectar un dispositivo y limitará el daño a una red corporativa.

.png)

.webp)

.webp)

.webp)