Was ist CI/CD-Sicherheit?

Was ist CI/CD-Sicherheit?

CI/CD-Sicherheit bezieht sich auf die Praktiken, Tools und Richtlinien, die die CI/CD-Pipeline (Continuous Integration and Continuous Deployment) schützen. Wenn Unternehmen die Softwarebereitstellung automatisieren, werden diese Pipelines zu einem wichtigen Ziel für Angreifer. Die CI/CD-Sicherheit stellt sicher, dass Code, Infrastruktur, Geheimnisse und Build-Umgebungen in jeder Phase des DevOps-Lebenszyklus geschützt bleiben.

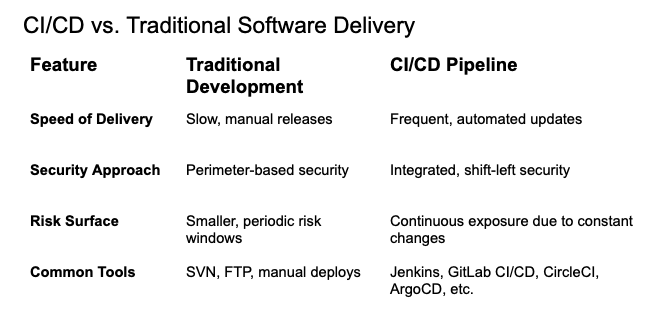

CI/CD vs. traditionelle Softwarebereitstellung

Im Gegensatz zu herkömmlichen Workflows müssen CI/CD-Pipelines kontinuierlich gesichert werden, da sie Anwendungen mehrmals täglich automatisch erstellen, testen und bereitstellen.

Warum CI/CD-Sicherheit wichtig ist

- Angreifer haben es auf Pipelines abgesehen: Sie nutzen oft falsch konfigurierte Tools, kompromittierte Anmeldeinformationen oder vergiftete Abhängigkeiten aus.

- Der Missbrauch von Privilegien ist weit verbreitet: Build-Systeme verfügen oft über weitreichende Berechtigungen, was sie zu Hauptzielen für laterale Bewegungen macht.

- Geheimnisse und Token sind anfällig: Hartcodierte Anmeldeinformationen in Code- oder Umgebungsdateien können exfiltriert werden.

- Das Risiko in der Lieferkette wächst: CI/CD-Pipelines integrieren Open-Source-Pakete, Registrierungen und Dienste von Drittanbietern.

Bei CI/CD ist das Tempo der Bereitstellung ein Vorteil, aber ohne Sicherheitskontrollen wird es auch zu einer Belastung.

Grundpfeiler der CI/CD-Sicherheit

- Codesicherheit (Linksverschiebung)

- Statische und dynamische Code-Analyse (SAST/DAST)

- Pre-Commit Hooks und Branch-Schutz

- Geheimes Scannen und Linting

- Aufbau von Pipeline-Sicherheit

- Hardden von Build-Servern und -Runnern (Jenkins-Agenten, GitHub Actions usw.)

- Ausführen von Builds in isolierten Umgebungen

- Überprüfen und Signieren aller Artefakte

- Abhängigkeits- und Lieferkettenschutz

- Verwenden von überprüften und angehefteten Abhängigkeiten

- Überwachen Sie auf verwundbare Pakete (über SCA-Tools)

- Überprüfen von Containerimages vor der Bereitstellung

- Infrastructure-as-Code-Sicherheit (IaC)

- Scannen von Terraform-, CloudFormation- oder Kubernetes-Manifesten

- Durchsetzung von Richtlinien vor der Bereitstellung (z. B. mit OPA oder Sentinel)

- Verwaltung von Geheimnissen und Anmeldeinformationen

- Verwenden von Tresoren und dynamischen Geheimnissen (z. B. HashiCorp Vault, AWS Secrets Manager)

- Vermeiden Sie die Hartcodierung von Anmeldeinformationen in Code- oder CI-Konfigurationen

- Zugriff und Überwachung

- Erzwingen des Zugriffs auf CI/CD-Tools mit den geringsten Rechten

- Protokollieren und Überwachen aller Pipeline-Aktivitäten

- Anwenden von rollenbasierten Zugriffssteuerungen (RBAC)

Branchenstandards und Best Practices

- OWASP Top 10 für CI/CD: Hebt die wichtigsten Risiken wie unsicheren Code, offengelegte Geheimnisse und den Missbrauch von Abhängigkeiten hervor.

- SLSA (Supply-Chain-Ebenen für Software-Artefakte): Ein von Google unterstütztes Framework zum Sichern von Buildpipelines.

- NIST 800-204C: Sicherheitsstrategien für Microservices-basierte CI/CD-Pipelines.

- DevSecOps-Prinzipien: Bettet Sicherheitsüberprüfungen in jede Phase der Entwicklung und Bereitstellung ein.

Häufige CI/CD-Sicherheitsbedrohungen

- Vergiftete Artefakte: Schädliche Pakete oder Container, die in die Pipeline eingeschleust werden.

- Diebstahl von Anmeldeinformationen: Durchgesickerte oder hartcodierte Geheimnisse, die für den Zugriff auf Cloud-Ressourcen verwendet werden.

- Pipeline-Übernahme: Angreifer kapern Build-Agenten oder CI-Tools, um Malware bereitzustellen.

- Umgebungsdrift: Ungesicherte, falsch ausgerichtete Umgebungen zwischen Staging und Produktion.

- Schatten-CI/CD: Inoffizielle oder nicht autorisierte Pipelines, die Sicherheitsrichtlinien umgehen.

So sichern Sie Ihre CI/CD-Pipeline

- Frühzeitige Integration von Sicherheit: Machen Sie es zu einem Teil jedes Merges, Builds und Deploys.

- Automatisieren Sie das Scannen: Testen Sie Code, Container und IaC kontinuierlich.

- Geheimnisse richtig verwalten: Wechseln Sie sie regelmäßig und bewahren Sie sie in sicheren Tresoren auf.

- Überwachen des Zugriffs: Verfolgen Sie Änderungen, Bereitstellungen und vertrauliche Aktionen.

- Verwenden Sie sichere Tools: Halten Sie Ihre CI-Tools auf dem neuesten Stand und härten Sie weiter.

- Signieren und Überprüfen von Artefakten: Stellen Sie die Integrität des Builds sicher, bevor Sie es an die Produktion liefern.

Häufig gestellte Fragen

1. Wie unterscheidet sich die CI/CD-Sicherheit von herkömmlichem AppSec?

Traditionelles AppSec konzentriert sich auf die Anwendung selbst. Die CI/CD-Sicherheit umfasst die gesamte Bereitstellungspipeline, vom Code-Commit bis zur Bereitstellung.

2. Sind CI/CD-Tools mit integrierter Sicherheit ausgestattet?

Die meisten beinhalten grundlegende Zugriffskontrollen und Protokolle, aber es liegt in Ihrer Verantwortung, die ordnungsgemäße Geheimnisverwaltung, das Scannen und die Zugriffskontrollen einzuplanen.

3. Welche Rolle spielt DevSecOps hier?

DevSecOps stellt sicher, dass Sicherheit zu einer gemeinsamen Verantwortung wird – automatisiert, kontinuierlich und in jede CI/CD-Phase integriert.

Wie Illumio Ihre CI/CD-Pipeline absichert

Illumio bietet leistungsstarke Segmentierungs- und Transparenzfunktionen für CI/CD-Umgebungen, indem es die Lateral-Movement-Risiken eindämmt, die häufig bei automatisierten Builds, Bereitstellungen und Integrationen auftreten. Mit der Einführung von DevOps in großem Maßstab werden Unternehmen zunehmend miteinander verbunden und anfällig für Kompromittierungen.

Die Illumio-Segmentierung stellt sicher, dass im Falle einer Verletzung eines CI/CD-Systems, sei es durch einen kompromittierten Build-Server, einen Entwicklerendpunkt oder ein offengelegtes Geheimnis, die Fähigkeit des Angreifers, sich lateral über Umgebungen hinweg zu bewegen, blockiert wird.

Abschließende Gedanken

CI/CD-Sicherheit stellt sicher, dass Geschwindigkeit nicht auf Kosten der Sicherheit geht. Durch die Einbettung von Sicherheit in das Herzstück der Softwarebereitstellungspipeline – vom ersten Code bis zur endgültigen Bereitstellung – können Teams schnell handeln, ohne die Tür für Sicherheitsverletzungen, laterale Bewegungen oder Kompromittierungen der Lieferkette zu öffnen.

.png)