Zero-Trust-Memo des Bundesministeriums informiert Behörden über Fristen

Im Mai 2021 erließ die Biden-Regierung nach den Angriffen auf SolarWinds und Colonial Pipeline die Executive Order 14028 zur Verbesserung der Cybersicherheit der Nation . Die Anordnung zielte darauf ab, die Cyber-Resilienz zu erhöhen und das Risiko für Regierungsbehörden zu verringern. Er wies sie an, in nur 60 Tagen einen Plan für die Implementierung einer Zero-Trust-Architektur zu entwickeln. In seiner Antwort auf die Anordnung wies der Bundesdirektor von Illumio, Mark Sincevich, darauf hin, dass die Behörden einen operativen Fahrplan benötigten, um die Architektur aufzubauen und in föderale Systeme zu implementieren.

Diese Roadmap ist das, was das Memorandum M-22-09, das am 26.Januar vom Office of Management and Budget (OMB) veröffentlicht wurde, darlegt – eine bundesweite Richtlinie zur Zero-Trust-Architekturstrategie mit festen Fristen.

Es weist die Behörden an, dem OMB und der CISA innerhalb von 60 Tagen nach Veröffentlichung des Memos einen Umsetzungsplan für das GJ22-GJ24 vorzulegen. Das Memo beschreibt klar, was von den Behörden auf technischer Ebene erwartet wird, was bis wann zu tun ist und welche Budgetplanung erforderlich ist. Einige Meilensteine haben einen Zeitrahmen von 12 Monaten; andere 24 Monate. Das Memo enthält wichtige Hinweise darauf, wo die Behörden bis zum Ende des Geschäftsjahres 2024 voraussichtlich in Bezug auf Zero Trust stehen werden.

Das Memo bietet eine direkte Verbindung zwischen dem, was das OMB von den Behörden erwartet, und dem, was eine Plattform oder Lösung leisten kann. Es besteht keine Notwendigkeit, einen Vertrauensvorschuss zwischen einer schlecht definierten Anforderung und dem, was ein Anbieter anbieten kann, zu machen.

Die Forderungen des Memos sind ambitioniert. Aber die Behörden haben fast drei Jahre Zeit, um ihre Zero-Trust-Haltung voranzutreiben, und ich gehe davon aus, dass die Mehrheit bis Dezember 2024 entweder einen großen Prozentsatz der Anforderungen erreicht haben wird oder einen endgültigen Plan dafür haben wird, wie dies erreicht werden soll. Das Memo gibt jedoch nicht an, wie der Fortschritt gemessen und der Erfolg gemessen werden soll – und die Definition und Verfolgung dieser Metriken wird entscheidend sein, um die Akzeptanz voranzutreiben.

Die fünf Zero-Trust-Säulen der CISA

Die in dem Memorandum skizzierten strategischen Ziele stehen im Einklang mit dem Zero Trust Maturity Model der Cybersecurity and Infrastructure Security Agency (CISA), das auf fünf Säulen basiert:

- Identität

- Geräte

- Netzwerke

- Anwendungen und Workloads

- Daten

Wie Mark in seinem Blog feststellte, gibt es nicht die eine Technologie, die Behörden implementieren können, um Zero Trust zu erreichen. Aber Illumio kann zu vielen der im Memorandum angesprochenen Ziele beitragen und diese direkt unterstützen. Im Rahmen der Säule "Identität" sollte die Bundesregierung beispielsweise "ein vollständiges Inventar aller Geräte haben, die von der Regierung genutzt werden und Vorfälle auf diesen Geräten verhindern, erkennen und darauf reagieren können".

Illumio kann die EDR-Fähigkeiten (Endpoint Detection and Response) einer Behörde stärken, indem es vollständige Transparenz mit Kontext bietet, um Risiken und Beziehungen zwischen Geräten zu verstehen. EDR-Tools können Ihnen sagen, was auf einem einzelnen Gerät passiert. Mit den Mapping-Funktionen von Illumio können Sie die Interaktionen und Beziehungen zwischen Geräten sehen und haben ein klareres Bild davon, was erlaubt sein sollte und was nicht.

Und natürlich sind bestimmte Systeme, wie z. B. Mainframes, nicht mit EDR-Tools kompatibel, da diese Tools für die Installation auf einem Betriebssystem konzipiert sind. Aber Illumio kann Flussdaten aus diesen Systemen aufnehmen und diese und ihre Interaktionen auf derselben Abhängigkeitskarte darstellen. Und diese detaillierte Echtzeit-Abhängigkeitskarte ist ein wichtiger erster Schritt in Richtung Zero-Trust-Segmentierung.

Schutz von Netzwerken und Anwendungs-Workloads

Der Schlüsselsatz in dem Memorandum über Netzwerke besagt: "Behörden müssen sich von der Praxis verabschieden, ein breites unternehmensweites Netzwerk zu unterhalten, das eine verbesserte Transparenz oder einen verbesserten Zugriff auf viele verschiedene Anwendungen und Unternehmensfunktionen ermöglicht." Das übergeordnete Ziel des Netzwerkabschnitts besteht darin, Netzwerkperimeter in isolierte Umgebungen zu unterteilen. Mit anderen Worten: Implementieren Sie die Segmentierung.

In Bezug auf die Arbeitsbelastung weist das Memorandum die Behörden an, "Anwendungen auf sichere Weise über das Internet zugänglich zu machen, ohne sich auf ein virtuelles privates Netzwerk (VPN) oder einen anderen Netzwerktunnel verlassen zu müssen". Sie müssen mindestens eine intern zugängliche Anwendung des Federal Information Security Management Act (FISMA) Moderate identifizieren und diese voll funktionsfähig und über das öffentliche Internet zugänglich machen.

Zusammengefasst ergibt sich die Botschaft: Sie können nicht davon ausgehen, dass Sie irgendetwas in Ihrem Netzwerk vertrauen können, und Sie müssen jede Anwendung so schützen, als ob alles andere um sie herum nicht vertrauenswürdig wäre. Gehen Sie stattdessen von einer Sicherheitsverletzungsmentalität aus, bei der jede Ressource in Ihrem Netzwerk von einem böswilligen Akteur kompromittiert werden könnte. Was können Sie tun, um sicherzustellen, dass es für sie wirklich schwierig ist, ihre Ziele zu erreichen?

Und genau hier kommen Illumio und Zero Trust Segmentation ins Spiel. Die Zero-Trust-Segmentierung, die eine hostbasierte Mikrosegmentierung umfasst, ist die Grundlage einer Zero-Trust-Architektur , um laterale Bewegungen im Netzwerk präzise zu steuern.

Ein hostbasierter Ansatz für die Entwicklung von Sicherheit ermöglicht die granulare Kontrolle auf Anwendungs- und Workload-Ebene , die das Memo erfordert, was ein netzwerkbasierter Ansatz zur Segmentierung nicht auf einfache Weise bieten kann. Die Zero-Trust-Segmentierungstechnologie von Illumio unterstützt Behörden direkt bei der Erfüllung der im Memo dargelegten Anforderungen an den Anwendungs- und Workload-Schutz.

Internen Anwendungen sicher über das Internet zugänglich machen

Wenn Sie eine Anwendung, die normalerweise intern ist, sicher über das Internet zugänglich machen, bedeutet dies, dass jeder, der sich erfolgreich authentifiziert, direkten Zugriff auf sie in Ihrem internen Netzwerk hat. Wenn diese Anwendung jedoch kompromittiert wird, sollte dies nicht bedeuten, dass Ihr gesamtes Unternehmen gefährdet ist. Sie müssen eine Mikrosegmentierung rund um diese Anwendung einführen, um die Auswirkungen einer Sicherheitsverletzung zu begrenzen. Im Wesentlichen benötigt jede Anwendung einen "Mikroperimeter", eine Zero-Trust-"Enklave". Illumio kann ein wichtiger Teil dazu beitragen, dies zu ermöglichen.

Risikobasierte Transparenz und Überwachung

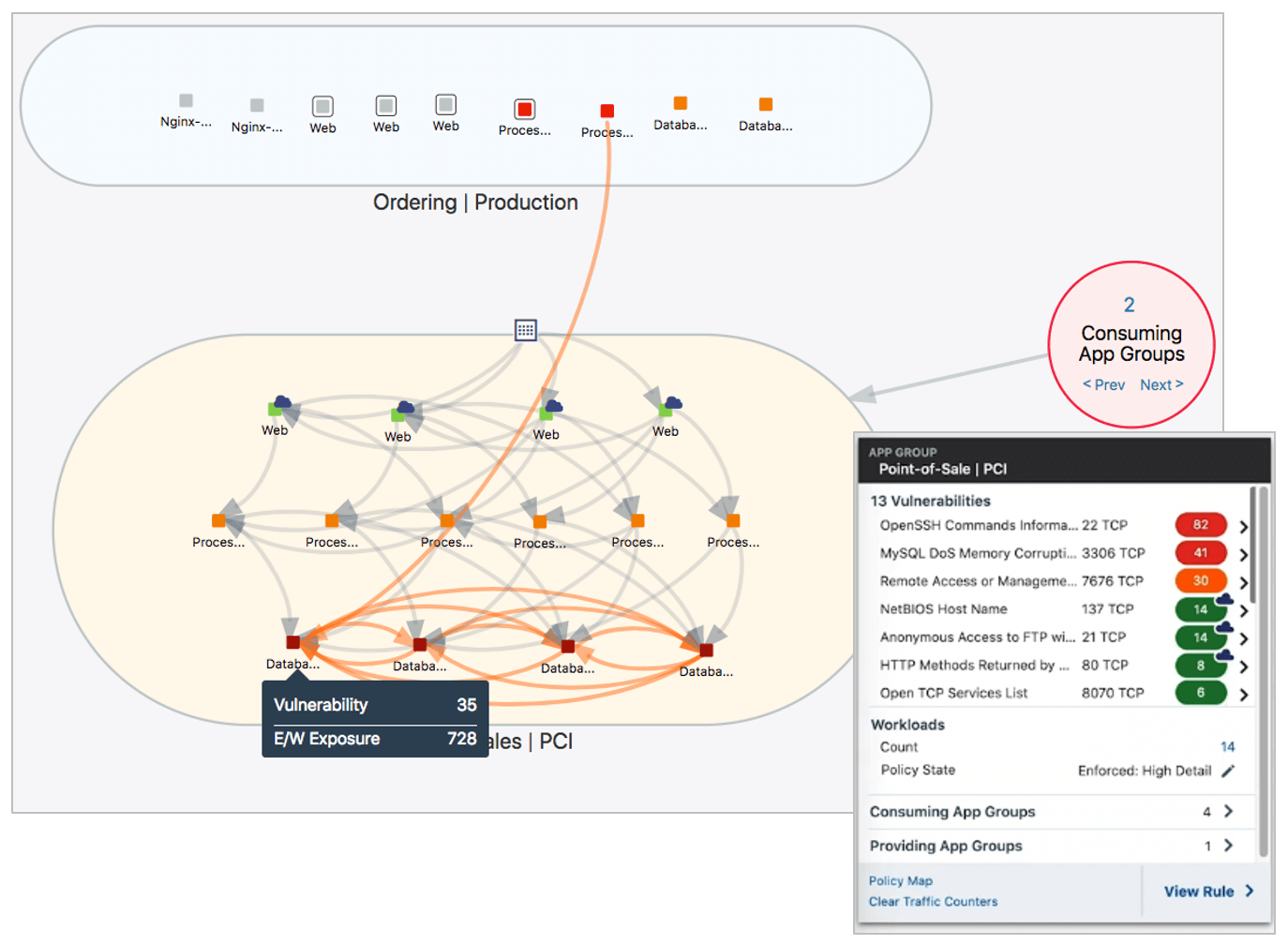

Natürlich sind Transparenz und Überwachung wesentliche Bestandteile jeder Zero-Trust-Sicherheitsstrategie. Die Application Dependency Map von Illumio ermöglicht es Ihnen, die Datenverkehrsflüsse zwischen Anwendungen und Workloads über Rechenzentren und Cloud-Plattformen hinweg in Echtzeit zu beobachten und so Abhängigkeiten und Konnektivität zu verstehen, damit Sie sie angemessen segmentieren können.

Illumio sammelt viele nützliche Informationen, die Überwachungsplattformen nutzen können, ohne den Aufwand – und das oft unterschätzte Risiko – der Netzwerkinspektion. Zum Beispiel überlagert Illumio Schwachstellendaten von Drittanbietern mit der Application Dependency Map , um einen risikobasierten Ansatz zur Priorisierung von Sicherheits- und Patching-Entscheidungen zu verfolgen – was, wenn man sich das Zero Trust Maturity Model von CISA ansieht, hauptsächlich davon abhängt, was man zuerst tut.

Die Integration von Schwachstellen- und Bedrohungs-Feed-Daten ermöglicht eine risikobasierte Transparenz. Illumio nimmt Schwachstellenscandaten von Ihrem bevorzugten Scanner in unsere Policy Compute Engine (PCE) auf. Dadurch werden Schwachstellenmetadaten zu jeder Workload bereitgestellt, die Sie mit einer Ansicht der Workload-Konnektivität überlagern können. Daraus erhalten Sie eine quantitative Gefährdungs- oder Risikobewertung, mit der Sie leicht nachvollziehen können, wie viel Risiko Schwachstellen generieren und welche Anwendungen sich mit anfälligen Ports verbinden.

In der Regel hat ein Schwachstellenscanner keine Ahnung, wie exponiert eine Workload ist. Aber genau das hat Illumio. Beides ergibt eine kraftvolle Kombination. Nehmen wir ein Beispiel.

Die Log4j-Schwachstelle ermöglichte es Hackern, die Kontrolle über Millionen von Servern zu übernehmen, sie herunterzufahren oder sie aufgrund von weit verbreitetem fehlerhaftem Code zur Verbreitung von Malware zu zwingen. Log4j hatte einen CVSS-Score (Common Vulnerability Scoring System) von 10.

Aber stellen wir uns vor, Sie haben nur einen Workload, auf dem Log4j ausgeführt wird, und dieser ist tief in Ihrem Rechenzentrum vergraben und es gibt nur wenige Verbindungen zu anderen Workloads. In der Zwischenzeit befindet sich eine weitere Schwachstelle mit einer Punktzahl von 5 auf 10 Servern, die stark verbunden sind.

Wenn Sie sich nun nur die Daten Ihres Schwachstellenscanners ansehen, würden Sie zu dem Schluss kommen, dass Sie den Log4j-Server besser sofort patchen sollten. Aber wenn man sich die tatsächliche Gefährdung ansieht, stellt man fest, dass diese 10 Server mit Schwachstelle 5, die dicht miteinander verbunden sind, am stärksten gefährdet sind und zuerst gepatcht werden sollten.

Das ist es, was Sie mit der risikobasierten Transparenz von Illumio sehen können. Dem Schwachstellenmanagement fehlt es oft an Priorisierung, und Illumio hilft dabei, die Schwachstellen zu priorisieren, die am stärksten exponiert sind und am wahrscheinlichsten zuerst ausgenutzt werden.

Einführung eines Zero-Trust-Segmentierungsplans mit Illumio

Denken Sie also darüber nach, was das OMB-Memo erfordert. In 60 Tagen (Ende März) müssen die Behörden über einen Implementierungsplan für die Zero-Trust-Architektur verfügen, in dem detailliert beschrieben ist, wie sie die Ziele des Memos erreichen wollen. Dazu gehört auch, wie sie das Budget für die Planziele einplanen, die bis zum Ende des Geschäftsjahres 2024 abgeschlossen werden müssen, und für diejenigen, die in den Geschäftsjahren 2022 und 2023 abgeschlossen werden müssen – eine entmutigende Aufgabe, die durch die zeitlichen Einschränkungen noch schwieriger wird. Der beste Weg ist, klein anzufangen und über drei Jahre zu expandieren.

Ein großer Teil des 60-Tage-Plans muss zeigen, wie Ihre Behörde die Querbewegung eines Angreifers stoppen kann. Dies sollte ganz oben auf der Prioritätenliste stehen. Bevor Sie die Zero-Trust-Segmentierung einführen, benötigen Sie eine Echtzeit-Karte für Anwendungs- und Workload-Abhängigkeiten.

Sie müssen sehen, was Sie segmentieren möchten. Daher ist die Transparenz von entscheidender Bedeutung, ebenso wie das Sperren unnötig offener Ports. Letzteres können Sie mit dem erreichen, was Illumio einen "Containment-Switch" nennt, bei dem es sich in Wirklichkeit um ein Mikrosegment um einen bestimmten Port handelt. Illumio kann Schwachstellendaten aufnehmen, um die riskantesten Ports zu priorisieren, wodurch der Angriffsvektor reduziert wird. Ihre Behörde kann auch einen Plan zur Mikrosegmentierung hochwertiger Assets (HVAs) wie kritische Anwendungen oder Workloads vorlegen.

So könnte ein dreijähriger Rollout aussehen:

- GJ22: Verschaffen Sie sich einen Überblick über Ihr Netzwerk, führen Sie Containment-Switches mit Schwachstellenkarten ein, unterteilen Sie HVAs im Mikrosegment und integrieren Sie sie in Ihr SIEM

- GJ23: Ausweitung der Segmentierungsbemühungen auf größere Bereiche der Behörde (z. B. Trennung von Produktion und Entwicklung), weitere Integration mit dem SIEM, Hinzufügen von Durchsetzungsgrenzen und Ausweitung auf klassifizierte Netzwerke

- GJ24: Abschließen der Einführung der Mikrosegmentierung für nicht klassifizierte/klassifizierte Netzwerke, Fortsetzen der anwendungsspezifischen Durchsetzung und Integration in neue Server-Builds

Illumio Zero Trust Segmentation kann jedes dieser Ergebnisse ermöglichen. Und Teile einer Agentur können sich über den Zeitraum von drei Jahren gleichzeitig an verschiedenen Stellen des Rollouts befinden. Illumio ist flexibel und kann durch die Entkopplung von der Netzwerkarchitektur auf eine unbegrenzte Anzahl von verwalteten Workloads skaliert werden.

Illumio stoppt die laterale Ausbreitung von Malware und Cyberangriffen, damit Ihre Behörde ihre Aufgabe effektiver erfüllen kann. Weitere Informationen:

- Kontaktieren Sie uns, um mit unseren Zero-Trust-Experten auf Bundesebene zu sprechen.

- Besuchen Sie unsere Seite mit Lösungen für Behörden , um mehr darüber zu erfahren, wie Illumio Behörden und Kommandos beim Aufbau einer Zero-Trust-Architektur mit risikobasierter Transparenz und Zero-Trust-Segmentierung unterstützt.

.png)