3 Qualitäten, auf die Sie bei einer Zero-Trust-Segmentierungsplattform achten sollten

Wenn Cyberangriffe zuschlagen , schlagen sie schnell zu.

Innerhalb von Minuten werden Zehntausende von Geräten gesperrt. Das Geschäft kommt zum Erliegen gekommen. Die Forderung nach Lösegeld beginnt.

Der beste Schutz vor Cyberangriffen, die sich in Ihrem Netzwerk ausbreiten, ist der Einsatz von Zero-Trust-Segmentierung, d. h. die Durchsetzung von Zugriffskontrollen, die die Pfade blockieren, von denen Sicherheitsverletzungen wie Ransomware abhängen. Auf diese Weise kann sich ein Angriff, selbst wenn er in das Netzwerk eindringt, nicht ausbreiten. Der Angriff bleibt ein einzelner Funke, kein Flächenbrand.

Aber nicht alle Ansätze zur Zero-Trust-Segmentierung schützen auf die gleiche Weise vor Cyberangriffen. Einige Ansätze sind effektiver als andere.

Basierend auf unserer Erfahrung in der Zusammenarbeit mit führenden Unternehmen wie Finanzdienstleistungen, Gesundheitswesen, Gastgewerbe und Einzelhandel können wir sagen, dass Segmentierung am besten funktioniert, wenn sie:

- Umfassend, schützt so viele IT-Ressourcen eines Unternehmens wie möglich, unabhängig davon, wo sich diese Ressourcen befinden.

- Verwaltbar, einfach zu konfigurieren und – entscheidend – einfach korrekt zu konfigurieren, damit die Segmentierungsregeln wie beabsichtigt funktionieren.

- Reaktionsschnell, sodass Sicherheitsteams bei Angriffen schnell reagieren und infizierte Geräte isolieren können, um eine weitere Ausbreitung des Angriffs zu verhindern.

Hier sind drei Qualitäten der Illumio Zero Trust Segmentation Platform, die sie so effektiv vor der Ausbreitung von Cyberangriffen schützen.

Der Schutz von Illumio ist umfassend

Beginnen wir mit der Skalierbarkeit. Illumio kann eine breite Palette von Kundenumgebungen unterstützen, von sehr kleinen Bereitstellungen für unsere mittelständischen Kunden bis hin zu einigen der größten und komplexesten Umgebungen der Welt. Kunden können skalieren, wenn die Größe und der Umfang ihrer eigenen Umgebung wachsen.

Was Illumio auszeichnet, ist unsere Benutzerfreundlichkeit und Bereitstellung mit der Möglichkeit, schnell zu skalieren. Dies gibt den Kunden die Gewissheit, dass ihr Zero-Trust-Segmentierungsanbieter mit ihnen wächst, wenn sie wachsen.

Illumio skaliert auf bis zu 200.000 verwaltete Workloads oder über 700.000 nicht verwaltete Workloads in einer einzigen Bereitstellung und bietet so umfassenden Schutz vor Ransomware. Um eine zentrale Transparenz zu bieten, unterstützt Illumio auch eine breite Palette von Kundenumgebungen in der Cloud, vor Ort und in hybriden Umgebungen.

Zu den unterstützten Betriebssystemen gehören Windows, Linux, Solaris und AIX. Illumio unterstützt auch Cloud- und Container-Umgebungen wie AWS, Azure, Kubernetes, Google Cloud Platform (GCP), IBM Cloud und Oracle – um nur einige zu nennen. Diese Flexibilität wird immer wichtiger, da immer mehr Unternehmen Multi-Cloud-Strategien verfolgen.

Darüber hinaus unterstützt Illumio auch IoT/OT-Umgebungen, die in vielen Umgebungen im Gesundheitswesen und in der Fertigung wichtig sind. Und Illumio ist ständig innovativ und fügt der Liste neue Plattformen hinzu!

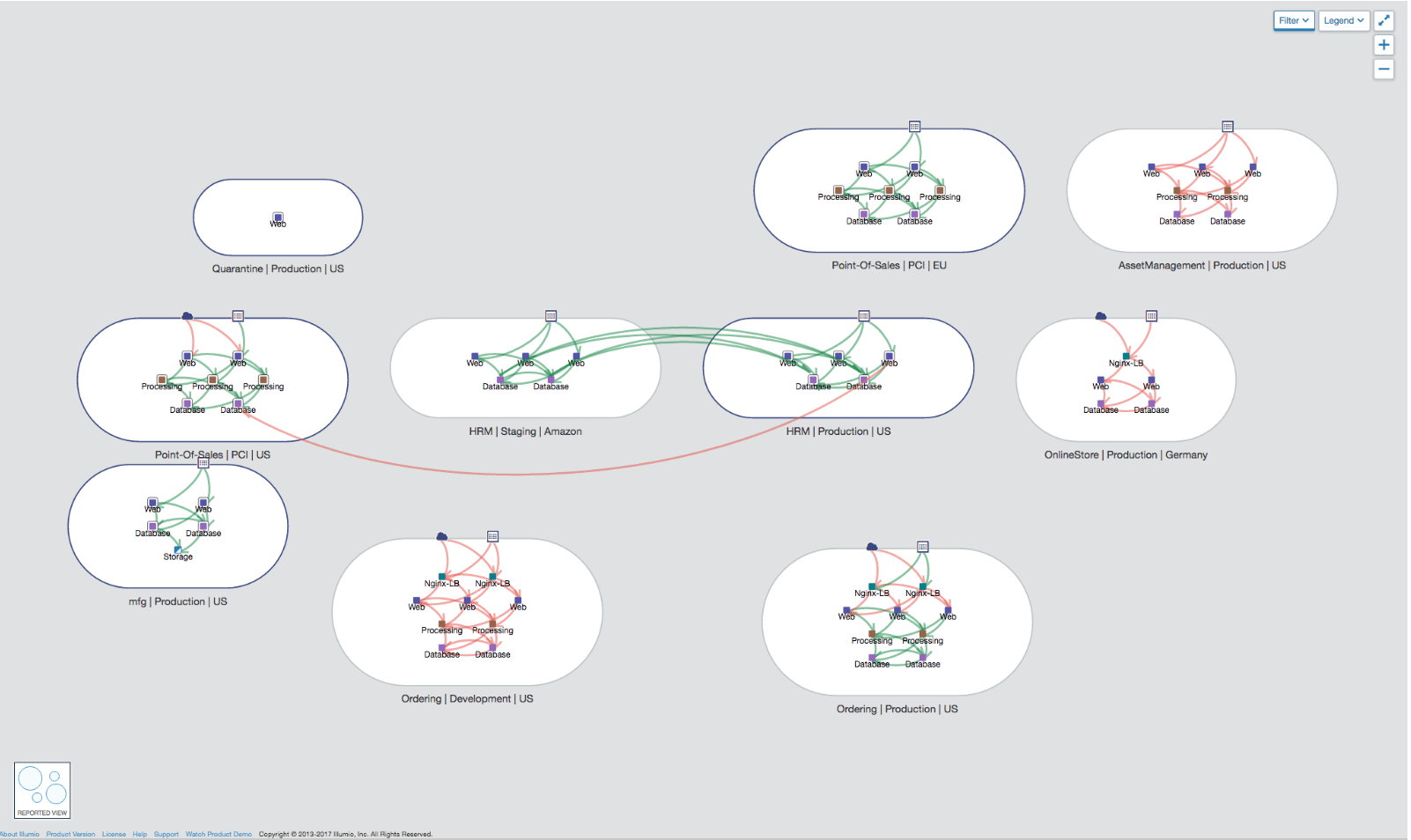

Illumio ermöglicht es Sicherheitsteams, eine einzige, umfassende Segmentierungslösung für alle ihre lokalen, Cloud- und Hybrid-Umgebungen einzuführen und so eine zentrale Transparenz zu ermöglichen.

Der Schutz von Illumio ist überschaubar

Die Lösung von Illumio ist einfacher zu verwalten, zum Teil, weil die Sicherheitsphilosophie so einfach ist.

Getreu den Designzielen der Zero-Trust-Sicherheit – d. h. standardmäßig nichts vertrauen – blockiert Illumio standardmäßig den gesamten Datenverkehr und lässt nur explizit autorisierten Datenverkehr durch. Die Illumio-Richtlinien-Engine lässt in ihren Sicherheitsrichtlinien nur einen Befehl zu – Datenverkehr passieren lassen.

Es stellt sich heraus, dass diese Entwurfseinschränkung die Sicherheitsrichtlinien erheblich vereinfacht. Die Application Dependency Map von Illumio zeigt Sicherheitsteams, Anwendungseigentümern und anderen Stakeholdern den Traffic, der zur Unterstützung legitimer Geschäftsabläufe erforderlich ist. Anhand dieser Informationen definieren die Beteiligten Richtlinien, die diesen legitimen Datenverkehr zulassen.

Alles andere blockiert Illumio. Innerhalb von Tagen oder sogar nur Stunden können Teams Traffic-Muster analysieren, Richtlinien definieren, diese Richtlinien ohne Durchsetzung für eine weitere Feinabstimmung modellieren und dann eine effektive Zero-Trust-Segmentierung bereitstellen, die selbst die am stärksten frequentierten und komplexesten Rechenzentren vor Malware schützt.

Das Sicherheitsmodell, das von anderen Plattformen verwendet wird, ist komplexer. Es bietet Sicherheitsteams mehrere Befehle zum Erstellen von Richtlinien: Zulassen, Blockieren, Überschreiben und Ablehnen. Da nicht der gesamte Datenverkehr standardmäßig blockiert wird, hängt die Sicherheitsdurchsetzung davon ab, dass die Regeln in der richtigen Reihenfolge sind.

Beispielsweise kann der Datenverkehr innerhalb eines Rechenzentrums blockiert werden, der Datenverkehr zu und von einer Anwendung kann jedoch zugelassen werden, es sei denn, dieser Datenverkehr geht an eine externe IP-Adresse, in diesem Fall wird er blockiert.

Bei Szenarien wie diesem und noch komplexeren Szenarien kann es leicht passieren, dass Regeln übersehen oder missverstanden werden, sodass gefährlicher Datenverkehr passieren oder legitimer Datenverkehr versehentlich blockiert werden kann.

Aus unseren Gesprächen mit Kunden sind wir überzeugt, dass das unkomplizierte Design von Illumio viel einfacher zu handhaben ist.

Der Schutz von Illumio reagiert

Es ist unvermeidlich, dass das Netzwerk eines Unternehmens verletzt wird. In diesem Fall müssen die Sicherheitsteams schnell handeln und den Angriff am Eintrittspunkt isolieren, damit er sich nicht über das Netzwerk ausbreiten kann.

Mit Illumio kann diese Isolierung in nur wenigen Sekunden mit dem integrierten, konfigurierbaren Containment-Switch von Illumio durchgesetzt werden. Dieser Schalter kann von den Mitgliedern des Sicherheitsteams manuell aktiviert werden. Es kann auch als Teil eines Skripts aktiviert werden, z. B. eines SOAR-Playbooks ( Security Orchestration, Automation and Response ).

In jedem Fall erhält das Unternehmen sofortigen Schutz vor Ransomware , die sich weiter im Netzwerk ausbreitet. Sobald der infizierte Endpunkt isoliert ist, kann das Sicherheitsteam den Angriff analysieren und beheben.

Überzeugen Sie sich selbst von Illumio

Wenn Sie aus erster Hand sehen möchten, wie Illumio Zero Trust Segmentation Unternehmen vor Ransomware schützt, kontaktieren Sie uns noch heute, um eine Demo zu vereinbaren.

Oder machen Sie mit Illumio eine Probefahrt in praktischen Laboren, die von Illumio-Experten geleitet werden.

Erfahren Sie mehr über Illumio Zero Trust Segmentation:

- Lesen Sie mehr über die Ransomware-Szenario-Emulation von Bishop Fox , um zu erfahren, wie die Zero-Trust-Segmentierung Ransomware 4x schneller stoppt als die Erkennung und Reaktion allein.

- Erfahren Sie, wie Illumio einer globalen Anwaltskanzlei geholfen hat, die Ausbreitung von Ransomware zu stoppen.

- Erfahren Sie in zwei Forrester Wave-Berichten, warum Illumio als Leader eingestuft wird.

- Lesen Sie unseren Leitfaden , wie Illumio die Zero-Trust-Segmentierung schnell, einfach und skalierbar macht.

.png)

.webp)