セキュリティ侵害

私たちの多くは一度はそれを経験したことがあります - オンラインアカウントにログインしようとすると、ハッキングされたことに気づきます。私たちはアクセスを失い、機密性の高い個人データの少なくとも一部が未知の手に渡っている可能性が十分にあります。しかし、データの盗難は個人だけに起こるわけではありません。多くの場合、企業やその他の組織が企業のセキュリティ侵害の被害者です。

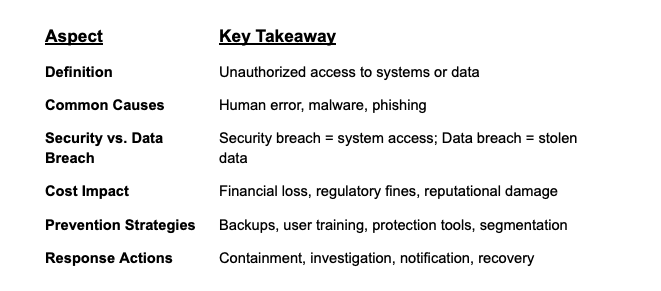

セキュリティ侵害は、攻撃者が組織のセキュリティ制御をバイパスしてシステムやデータへの不正アクセスを取得するときに発生します。セキュリティ侵害の種類と、その理由を詳しく見てみましょう。

個人 vs.企業侵害

- 個人は、アカウントがロックアウトされたり、多くの場合個人データの漏洩の兆候である異常なアクティビティに気付いたりすると、ハッキングされたことに気付く可能性があります。

- 組織は、クレジットカードデータ、社会保障番号、 医療記録 や医療情報、社内財務文書などの機密資産を標的とする侵害に直面しています。

侵害が発生する理由

1. ヒューマンエラー

設定ミス、セキュリティで保護されていないデバイス、または誤って共有されたファイルにより、攻撃者の隙が生じる可能性があります。イプソスの調査に基づく 2019年のShred-itレポートによると、経営幹部の47%がデータ侵害を人為的ミスまたは従業員による偶発的な損失に起因していると回答しています。

2. マルウェア

フィッシングメール、悪意のあるダウンロード、または偽のアプリは、ログイン資格情報を盗んだり、ユーザーをスパイしたり、身代金のためにデータを暗号化したりするように設計されたマルウェアを配信する可能性があります。

セキュリティ侵害とデータ侵害

- セキュリティ侵害とは、IT システムまたはネットワークへの不正アクセスを指します。

- データ侵害とは、多くの場合、セキュリティ侵害の結果として、実際の機密情報の盗難または漏洩を指します。

セキュリティ侵害のコスト

- 直接費: インシデント調査、封じ込め、規制当局の罰金、およびシステムの復旧。

- 間接費: ダウンタイム、ブランドの評判の低下、顧客またはユーザーの解約。

セキュリティ侵害を防ぐ方法

侵害の可能性と影響を軽減するために、事前の措置を講じます。

- 従業員教育

フィッシング、パスワードの衛生管理、安全なデータ慣行について従業員を教育します。 - 定期的なバックアップ

安全なバックアップを維持して、侵害やランサムウェアによるデータ損失から保護します。 - Email と エンドポイント保護

フィッシングの試みを検出し、添付ファイルをスキャンし、マルウェアをブロックするツールを導入します。 - ネットワークセグメンテーション

ゼロトラストの原則とマイクロセグメンテーションを使用して、侵害が発生した場合のラテラルムーブメントを制限します。

セキュリティ侵害への対応

侵害が発生した場合は、迅速な対応が重要です。手順は次のとおりです。

- 影響を受けるシステムまたはネットワークを分離します。

- 範囲を決定するためにフォレンジック調査を実施します。

- 法律に従って影響を受ける当事者に通知します。

- 脆弱性を修復し、クリーンなバックアップから復元します。

なぜそれが重要なのか

セキュリティ侵害は技術的な不具合ではなく、法的、財務的、評判に影響を及ぼすビジネスリスクです。組織は、封じ込め、回復力、対応準備を重視した、侵害に備えたプロアクティブなセキュリティ体制を採用する必要があります。

イルミオの セグメンテーション により、組織は攻撃が拡大する前に封じ込め、セキュリティを内側から強化することで、侵害の影響を制限できます。

.png)

.webp)

%20(1).webp)