SWACRITとROS\\TECHがイルミオとのセグメンテーションギャップを埋めた方法

移行が完了して初めて、そのギャップが明らかになりました。

急成長中のハイテクメーカーであり、スワロフスキーグループの一員であるSWACRITシステムズは、複雑なドメイン移行を完了したばかりでした。

紙の上では、すべてが安全に見えました。しかし、何かが欠けていました。

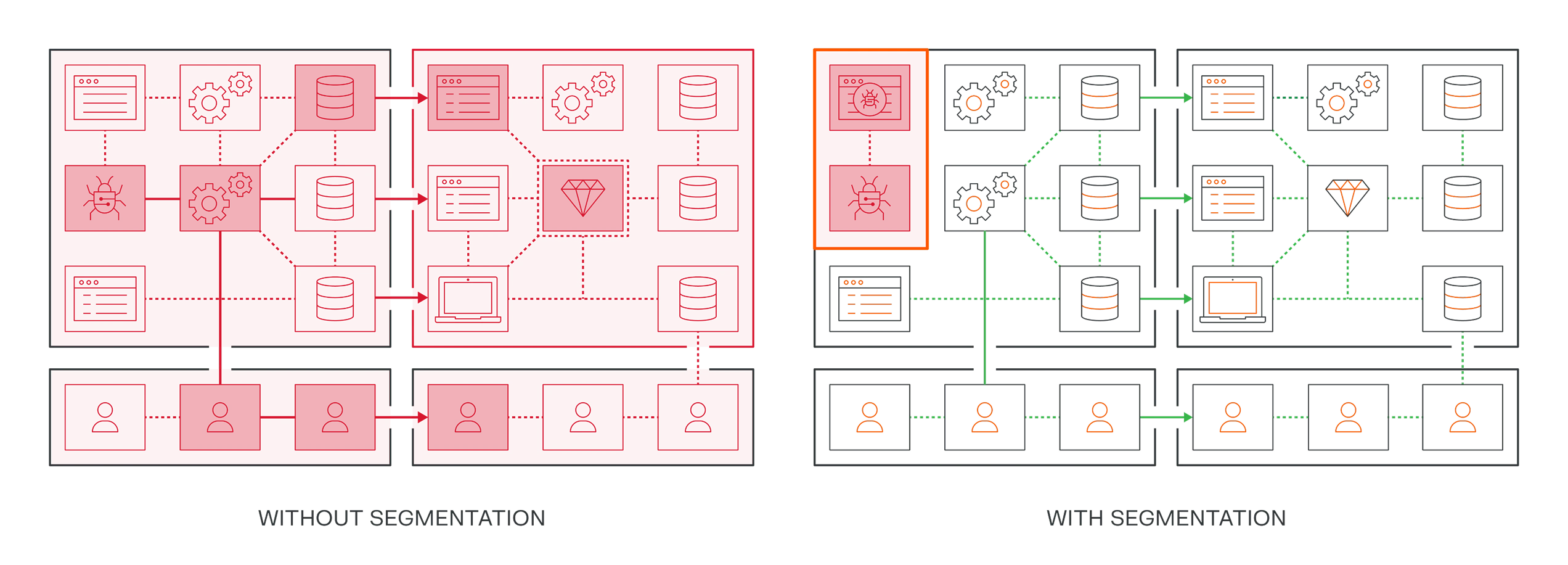

「私たちは、適切に構造化されたアーキテクチャを持っているにもかかわらず、実際のネットワークセグメンテーションがないことに気づきました」と、SWACRITのITシステムエンジニアであるDaniel Hofer氏は述べています。「それは私たちの安全保障態勢に重大な穴を残しました。」

ドメインは近代化されましたが、ネットワークはフラットでした。そして、脅威がエスカレートする世界では、侵害が急速に広がる可能性があることを意味しました。

この認識は、セグメンテーションのギャップを埋め、SWACRITのゼロトラスト戦略を強化するための旅の始まりでした。

最近の イルミオウェビナーで、ホーファーは、サイバーセキュリティコンサルタント会社ROS\\TECHのCEOであり、イルミオの重要インフラソリューション担当ディレクターであるトレバー・ディアリングであるロバート・ロステックとともに、イルミオが問題の特定、マイクロセグメンテーションの実装、従来のファイアウォールでは提供できなかった可視性と制御の獲得にどのように役立ったかを共有しました。

強力な ID 管理からセグメンテーションのギャップまで

SWACRITは最近、Active Directory(AD)の強化、階層型管理アクセス、および一般的な サイバー衛生のベストプラクティスに従って、IT環境を最新化しました。

「私たちはアイデンティティと権限の面ですべてを正しく行いました」とホーファー氏は語った。「しかし、 ネットワークのセグメンテーションという要素が 1 つ欠けていました。」

ROS\\TECHは、最初の硬化作業を主導しました。

「私たちはすべてのプロジェクトを基本から始めます」とロステック氏は言います。「バックアップはありますか?レガシー設定を削除しましたか?管理ワークステーションは安全ですか?それが完了したら、次の優先事項は、ID とネットワークの両方のセグメンテーションです。」

彼らは当初、従来のVLANベースのセグメンテーションを検討していました。しかし、ロステック氏はすぐにその限界を指摘した。

「私たちは何年もの間、古典的なVLANセグメンテーションを行ってきました」と彼は言いました。「実装することは可能ですが、長期にわたって維持するのは非常に困難です。ネットワークは、新しいサーバー、新しいソフトウェア、役割の変化など、常に変化しています。VLANは追いつくことができません。」

SWACRITがIllumioでホストベースのセグメンテーションを選んだ理由

SWACRITは、従来のアプローチの代わりに、 Illumioを使用したホストベースのセグメンテーションを採用しました。その決断は、柔軟性という一言に帰着しました。

「 イルミオエージェント の導入は簡単でした」とホーファー氏は語った。「また、可視性のみのモードから開始すると、変更を加える前に学習する時間が得られました。」

その観察段階は1か月強続きました。その間、チームはコミュニケーションパターンを分析し、リスクの高いパスを特定し、きめ細かなポリシーセットの構築を開始しましたが、すべてビジネスオペレーションを中断することはありませんでした。

「主な決定要因は実装の容易さでした」とホーファー氏は説明した。「イルミオのおかげで、何が起こっているのかを確認し、実際のデータに基づいてルールを構築しました。」

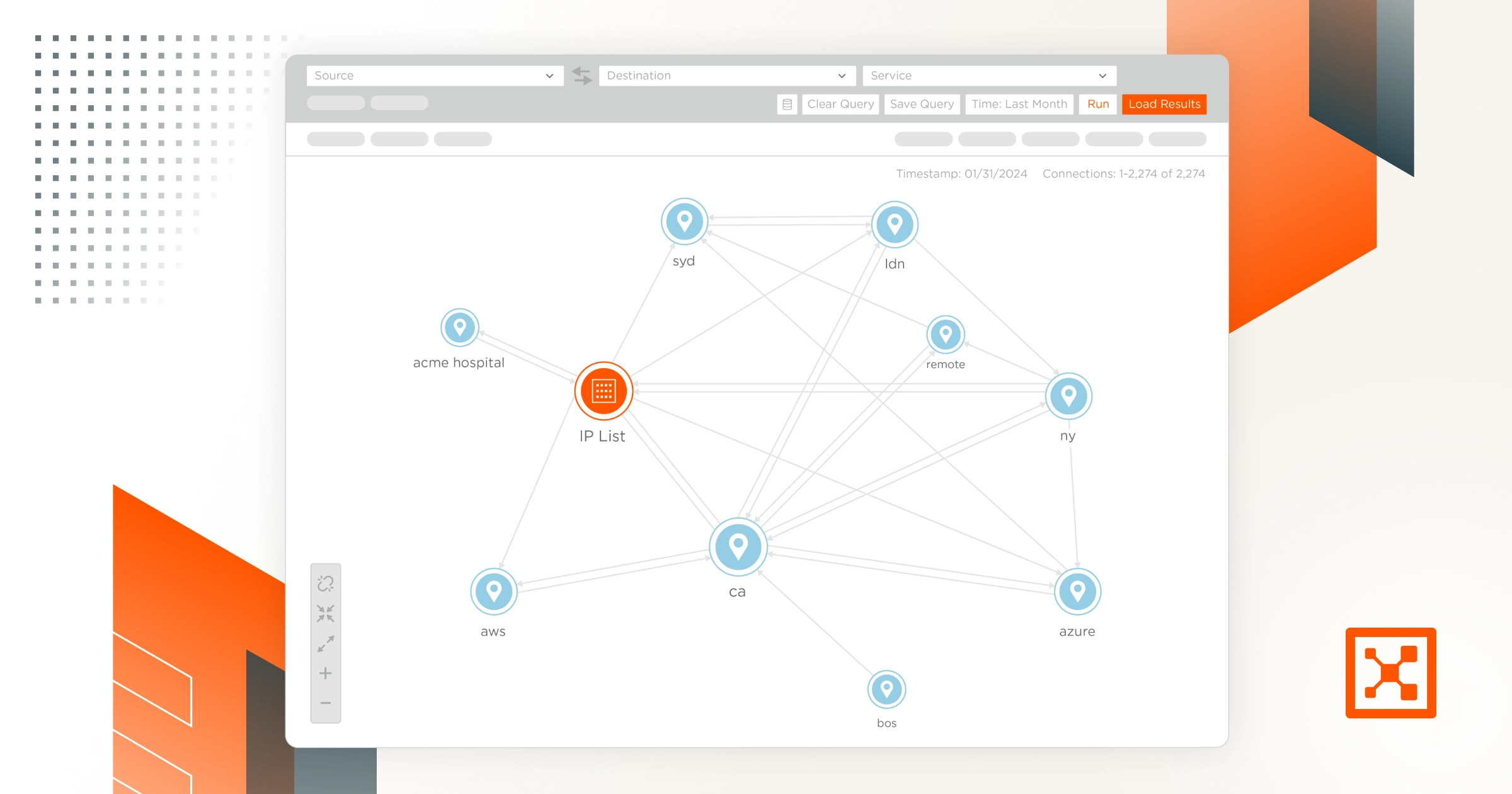

その可視性は、基本的なトラフィックを超えて広がりました。「ハードウェアファイアウォールを使用すると、送信元と送信先が表示される場合があります」とロバート氏は言います。「イルミオでは、ユーザー、プロセス、コンテキストを確認できます。それはゲームチェンジャーです。」

重要な決定要因は、実装の容易さでした。イルミオは、何が起こっているのかを確認し、実際のデータに基づいてルールを構築することを許可しました。

可視性をセキュリティに変える

イルミオが完全に導入されると、そのメリットはセグメンテーションを超えました。

Rostek 氏は、管理パスの確保と不必要なピアツーピア通信の排除という 2 つの主要な優先事項を強調しました。

「誰がジャンプボックスに RDP できるか、誰が重要なシステムにアクセスできるか、WinRMのような管理プロトコルを使用できる場所をロックダウンすることができました」と彼は言いました。

クライアント側では、イルミオは、正当なワークフローを中断することなく横方向の動きを停止する動的な ラベルベースのルール を有効にしました。

「必要なものを除いて、クライアント間の通信を完全にブロックしました」とロステック氏は語った。「また、IP アドレスをハードコーディングしたり、例外を手動で管理したりする必要もありませんでした。レーベルがそれを処理しました。」

未知のものを見つける:シャドーサービスと設定ミス

イルミオはセキュリティを向上させただけではありません。また、設定ミスやシャドーITも表面化しました。

「私のお気に入りの例は、メインのファイアウォールがプリントサーバーに印刷しようとしているのを見たときです」とRostek氏は笑いながら言いました。「それは明らかに意味がありません。誰かがNAT設定を間違えていることが判明しました。イルミオがいなければ、私たちは決してそれを捕まえなかったでしょう。」

その他の発見には、音楽ストリーミングプラットフォームを実行しているマシンや、ネットワーク上でまだブロードキャストされている忘れられた監視エージェントが含まれていました。「これらは脅迫ではありませんでしたが、衛生上の問題の兆候であり、今なら取り除くことができました」とロバート氏は語った。

ホーファーにとって、イルミオの詳細な 交通視覚化 は、SWACRITのインフラストラクチャに関する前例のない洞察を与えてくれました。

「地理的な場所、内部システム、さらにはERPエコシステムにわたるコミュニケーションを理解するのに役立ちました」と彼は言います。「タグベースのシステムにより、大規模なトラフィックパターンでも複雑なトラフィックパターンを簡単に解釈できるようになりました。」

拡張可能な最新のセキュリティの構築

オーストリア、ドイツ、チェコ共和国にまたがる事業を展開し、2015 年から従業員数が 4 倍に増加する成長軌道をたどっているため、拡張性は必須でした。

「 従来のファイアウォールのアプローチでは、成長とは新しいハードウェアを購入し、ネットワーク容量を増やすことを意味します」とホーファー氏は述べています。「イルミオでは、エージェントをインストールしてラベルを貼るだけです。ルールは自動的に続きます。」

従来のファイアウォールのアプローチでは、成長とは新しいハードウェアを購入し、ネットワーク容量を増やすことを意味します。イルミオでは、エージェントをインストールしてラベルを貼るだけです。ルールは自動的に続きます。

従来のオペレーティングシステムを実行していない製造機械を含む、SWACRITのOTシステムもカバーされました。

「それらをアンマネージドワークロードとして追加し、ラベルを割り当てました」とHofer氏は説明します。「その時点から、彼らは私たちが明示的に許可したプロトコルを使用してのみ通信することができました。それが ゼロトラスト の実践です。」

イルミオはシンプルなセグメンテーションを大規模に提供

ロステック氏にとって、最大の障害の 1 つは認識です。

「ホストベースのセグメンテーションは複雑すぎると人々は考えています」と彼は言いました。「しかし、イルミオを使用すると、特にグローバル環境全体でVLANを管理する場合と比較して、それは簡単です。」

そして、可視性、拡張性、迅速な実装、より強力なセキュリティなど、オーバーヘッドの削減など、そのメリットがそれを物語っています。

ホーファー氏も同意する。

「これは私が市場で見つけた中で最もスケーラブルなソリューションです」と彼は言いました。「そしてそれは私たちとともに成長します。」

ウェビナーを見逃しましたか? 録画全文を見る ここでは、SWACRITとROS\\TECHがイルミオでセグメンテーションに命を吹き込んだ方法をご覧ください。

.png)

.webp)