ToolShell: CISA が連邦政府機関に新たなリモート コード実行の脆弱性に関する警告

先週、CISA は「ToolShell」として公に報告された CVE-2025-53770 のアラートを発行しました。これは、Microsoft SharePoint のオンプレミス展開で積極的に悪用されている重大なリモート コード実行 (RCE) の脆弱性です。

この脆弱性は、いくつかの SharePoint バージョン (2019 およびサブスクリプション エディション) に影響します。これにより、攻撃者は昇格された権限で任意のコードを実行でき、ユーザーの操作は必要ありません。

これは、攻撃者が侵害をソーシャルエンジニアリングする必要がないことを意味します。彼らはただ侵入する方法を見つける必要があるだけです。

ToolShellが連邦セキュリティリーダーを心配させる理由

SharePoint は、コラボレーション ツールとして、またコンテンツ管理とミッションの実現の重要なバックボーンとして、連邦ネットワーク全体に広く展開されています。脆弱性は、最も機密性の高いシステムへの扉を開きます。

CISAの警告は、連邦安全保障チームに危険信号を発するべき3つの重要な事実を強調しています。

- 搾取はすでに起こっています。これは理論的なものではありません。このエクスプロイトはリアルタイムで観察されています。

- パッチを適用するだけでは不十分な場合があります。脆弱性がすでに悪用されている場合、パッチを適用することでギャップは埋められますが、すでに配置されているマルウェアやバックドアは削除されません。

- 連邦政府の緊急性があります。CISA は、CVE-2025-53770 を既知の悪用された脆弱性 (KEV) カタログに追加しました。つまり、拘 束力のある運用指令 22-01 の下で必須の修正となり、政府機関は 8 月 9 日までにパッチを適用する必要があります。

パッチ適用は不可欠ですが、特に連邦ネットワークなどの大規模な分散環境では特効薬ではありません。

パッチを適用するだけでは不十分です

CISA のガイダンスは、Microsoft の更新プログラムの適用にとどまりません。

同庁はまた、次のことを推奨しています。

- 侵害の兆候がないかログを確認する

- エンドポイントおよびネットワークアクティビティの異常な動作の検索

- SharePoint サーバーへの不要なネットワーク アクセスの制限

最後の点は、積極的なリスク封じ込めの呼びかけであるということです。

時間通りにパッチを適用したとしても、攻撃者はすでに内部で環境を探索し、横方向に移動し、さらなる攻撃を仕掛けている可能性があります。それが、従来のペリメーターディフェンスが不十分なところです。

イルミオが連邦チームが爆発半径を封じ込めるのにどのように役立つか

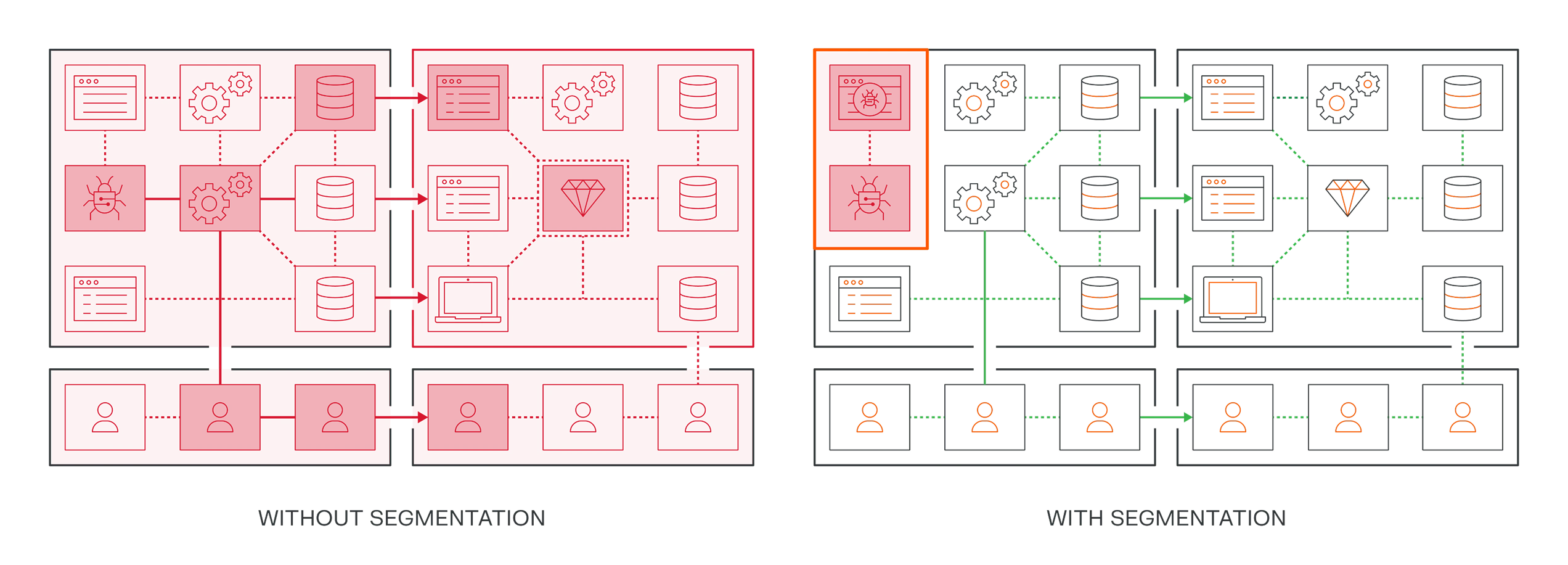

ネットワークが「デフォルトで許可」モデルで動作している場合、横方向の移動は迅速かつ簡単です。SharePoint RCE の脆弱性を介して侵入した攻撃者は、他の価値の高いターゲットに数秒で到達する可能性があります。

イルミオは、連邦政府機関が2つの重要な方法でそのリスクを軽減できるよう支援します。

1. Illumio Insights で異常を検出して調査する

今日の複雑なネットワークでは、何が通信しているかを確認するだけでは十分ではありません。リスクを理解し、優先順位を付けることができる必要があります。

Illumio Insights は、環境全体のコミュニケーションパターンをAIを活用したリアルタイムのビューを提供します。ワークロードが相互にどのように通信しているか、何が正常で何が正常でないかを正確に示します。

侵害された SharePoint サーバーが、これまで接続したことのないシステムへの接続を突然開始すると、Insights はフラグを立てます。トラフィックが定義したセキュリティポリシーに違反したり、予期しない通信パスが発生したりした場合は、すぐに表示されます。

このレベルのリアルタイムのオブザーバビリティは、ラテラルムーブメントの初期兆候を特定し、本格的なインシデントに発展する前に不審な動作に焦点を合わせるのに役立ちます。

また、ワンクリックでポリシーを推奨することで、Insights は問題を警告するだけでなく、迅速な修正を支援します。つまり、チームは検出から封じ込めまで数日ではなく数秒で移行できます。

2. イルミオセグメンテーションで横方向の動きを止める

Illumio Segmentation は、ワークロード間の通信を厳密に制御できるようにすることで、ネットワークレベルでゼロトラストを適用します。

たとえば、脆弱な SharePoint サーバーとの間のトラフィックを制限して、絶対に必要なシステムとのみ通信できるようにすることができます。つまり、1 つのシステムが侵害されたとしても、他のシステムと自由に通信できず、ラテラルムーブメントのリスクが大幅に軽減されます。

また、機密データやミッションクリティカルなデータを処理するシステムなど、重要な資産を分離するきめ細かなセキュリティポリシーを定義することもできます。これにより、攻撃者が最初の防御を回避した場合でも、最も機密性の高いリソースを保護することができます。

また、イルミオセグメンテーションは複雑なハイブリッド環境で機能するため、信頼できると思われるシステム間であっても、東西のトラフィックを制限するための一貫したスケーラブルな方法を提供します。

セグメンテーションは、単に物事をロックダウンするだけではありません。サイバーレジリエンスを実現することです。CVE-2025-53770のようなエクスプロイトが発生した場合、セグメンテーションは爆発範囲を封じ込めることができるため、セキュリティチームは攻撃が拡大する前に調査して対応するための貴重な時間を得ることができます。

侵害の封じ込めはオプションではありません

CVE-2025-53770 は現実の危険です。積極的な悪用が進行中であり、連邦制度は危険にさらされており、CISAの強制的な修復期限に向けて時計が刻々と刻々と迫っています。

しかし、攻撃者がすでに内部にいる場合、パッチを適用するだけでは保護されません。

反応するだけでは十分ではありません。連邦政府機関は、侵害を封じ込める準備をする必要があります。つまり、露出を最小限に抑え、不審なアクティビティを早期に検出し、ミッションに影響を与える侵害になる前に侵害の拡散を阻止します。

イルミオセグメンテーションとイルミオインサイトは、その課題に対処するために必要な制御と可視性を提供します。これらを組み合わせることで、リスクを軽減し、避けられない侵入の爆発範囲を縮小し、進化する脅威に先んじることができます。

Illumio Insightsを使用して、環境内の脆弱性を確認し、理解し、優先順位を付けます。開始 無料トライアル 今日。

.png)

.webp)

.webp)