最後に、Windows Server を保護する新しい方法

Windowsオペレーティングシステムは、世界で最もインストールされているものの1つであるため、ハッカーにとって魅力的な標的になるのは理解できます。従来のウイルス対策とマルウェア保護以外に、これらのコンピューターとそれらが存在するネットワークを保護するために他に何ができるでしょうか?

ネットワークにセキュリティハードウェアを追加すると、攻撃を完全に抑制したり、警告したり、阻止したりできます。VLAN とファイアウォールベースの ネットワークセグメンテーション は、これまでで最も効果的なネットワークセキュリティ戦略の一部ですが、メンテナンスや迅速に拡張できないなど、いくつかの大きな欠点があります。

最も経験豊富なセキュリティ専門家でさえ、意図しない影響を懸念してファイアウォールルールを削除しないことを選択しています。

ネットワークを適切にセグメント化するために必要なVLANとファイアウォールルールの数を維持すると、セキュリティチームのリソースが圧倒される可能性があります。このアプローチは、ポリシーを変化と同期させるために人間の介入に依存するため、時間の経過とともに崩壊する可能性もあります。最も経験豊富なセキュリティ専門家でさえ、意図しない影響を懸念してファイアウォールルールを削除しないことを選択しています。

ファイアウォールルールが増えるにつれて、その管理ははるかに困難になり、最終的にはとんでもなく高い数に達します。私は個人的に、 何百万もの ファイアウォールルールを持つ大企業を見てきましたが、その中には10年以上前のものもあります。

ポートベースのルールの問題

Windows オペレーティング システムは、従来のファイアウォールで保護しようとすると、特有の問題を引き起こします。これらのファイアウォールはポートベースのルールを使用するため、特定の IP アドレスのポートは、別の IP アドレス上の別のポートと通信できます。

この戦略は、通常、単一のポートまたはポートの範囲で単一のプロセスが実行されるUNIXおよびLinuxに適しています。ただし、Microsoft オペレーティング システムでは、動的に割り当てられる 1 つのポートまたはポートのグループを使用するプロセスのグループがあるのが一般的です。したがって、どのポートを使用したいかを事前に知らない場合があります。では、ポートを使用するプロセスやどのポートを使用するかわからない場合、ポートを許可する必要があるかどうかをどのように判断すればよいのでしょうか?

企業は問題の症状を治療していますが、今日のセキュリティは静的であり、変化の速度に追いつくことができないという核心的な問題には対処していません。

動的ポートは、一般的に合意された「ハイポート」のプールからランダムに割り当てられます。ご想像のとおり、どのポートが使用されるかがわからないため、セグメント化ファイアウォールで幅広いポート範囲が開かれ、Windows マシンが相互に通信できるようになります。逆に、これらのポート範囲を制限することはできますが、レジストリキーを変更し、すべてのWindowsホストを再起動する必要があります。

これにより、管理できない量のファイアウォールルールを管理しようとしたり、ホストのネイティブポート範囲を制限したりするという、理想的ではない立場に置かれます。

変化の速度に追いつく

企業は、ファイアウォールルールを管理するソフトウェアを作成し、ファイアウォールにアプリケーション認識を追加し、一般的にイライラする状況の何らかの側面を支援することで支援しようとしています。しかし、それらはすべて問題の症状を扱っているのであって、今日のセキュリティは静的であり、変化の速度に追いつくことができないという核心的な問題ではありません。

クラウド移行でも、きめ細かなアプリケーションセグメンテーションを実現できるようになりました。

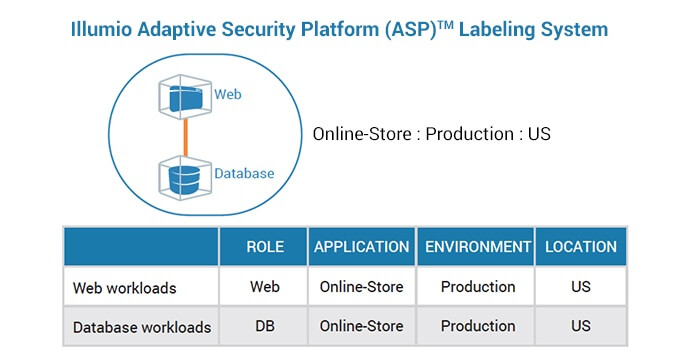

イルミオアダプティブセキュリティプラットフォーム(ASP)は、動的で適応型のセキュリティモデルでWindows(およびLinux)ワークロードを保護するためのまったく新しいアプローチです。Illumio ASPは、オペレーティングシステム、Windowsフィルタリングプラットフォーム、およびiptablesによって提供されるネイティブセキュリティ適用サービスを使用します。次に、ルールを記述するためにIPアドレスとポートが不要になる直感的なラベリングシステムが追加されます。

したがって、新規または変更されたホストがチェックインすると、Illumio ASPは割り当てられたラベルを読み取り、セキュリティプロファイルを自動的に構成します。ホストが IP アドレスを移動する場合も同様です。変更が確認され、すべての適切なポリシーが数秒で再計算されます。

ラベルを使用して環境を定義すると、アプリケーション・セキュリティーをグループ化できます。アプリケーションのコンポーネントをスピンアップまたはスピンダウンすると、ファイアウォールルールを変更したり、VLANを管理したりすることなく、セキュリティが随之します。

これはどういう意味ですか?クラウド移行でも、きめ細かなアプリケーションセグメンテーションを実現できるようになりました。

ポリシー コンピューティング エンジン (PCE) は、操作の「頭脳」です。

Windows環境にプロセスベースの適用を追加することで、イルミオは最終的に動的なハイポートにどのように対処するかという問題を取り除きます。承認されたプロセスを定義すると、イルミオは必要なポートで安全に通信できるようにします。

何がこれを実現するのでしょうか?ポリシー コンピューティング エンジン (PCE) は、操作の「頭脳」です。PCE は、 仮想適用ノード (VEN) と呼ばれる軽量エージェントを使用して、変更が発生したことを即座に認識し、影響を受けるシステムを数秒以内に修正します。この動的ポリシーエンジンを使用すると、自然言語のセキュリティポリシーをすばやく作成できるだけでなく、Illuminationと呼ばれるアプリケーション構造のインタラクティブなライブマップも表示できます。複雑なセキュリティ体制を誰にでも伝えるための非常に効果的なツールです。

Windows サーバーのセキュリティ保護は非常に興味深いものになりました。

.png)