エンドポイントが陰で話している

IBM X-Force Threat Intelligence Index 2024 では、有効なアカウントの悪用がサイバー犯罪者の被害者環境への最も一般的な侵入口になったことが初めて判明しました。実際、昨年の全インシデントの30%は、有効な認証情報を使用して実行されていました。

同じ調査では、重要インフラのインシデントの84%は、最小権限アクセスやパッチ管理などのベストプラクティスとセキュリティの基礎を実装することで軽減できた可能性があります。

AIのトレンドが迫る中、重要なベストプラクティスを見逃すことはできませんが、その1つが 、エンドポイント間制御の十分に検討されがちなコンポーネントです。

エンドポイント間の横方向の移動を停止することが重要です

外側から内側(最も重要なアプリケーションから開始)と内側から外側(侵害が始まる最も一般的な領域から開始)の 横方向の動き を制限することがこれまで以上に重要になっています。しかし、この基本的な要素は見落とされがちです。エンドポイント間制御は、ラップトップ、VDI、ワークステーションなど、最も脆弱なデバイスの一部に迅速かつ低リスクのセキュリティを提供します。

ラテラルムーブメントは、サイバーセキュリティの専門家にとって最悪の悪夢です。残念ながら、エンドポイントのセキュリティ対策は導入されているかもしれませんが、多くの場合、デバイス自体内、またはユーザー固有のVLANと他の領域間の横方向の移動を制限することだけに焦点を合わせることができます。これにより、これらのマクロ環境内でのネットワークの移動を制限できず、攻撃者は価値の高いターゲットへの移動に役立つデバイスを見つけることができます。

エンドポイント間制御のケース

エンドポイント間のトラフィックの制御は、単なる監視ではありません。また、デフォルトでトラフィックの流れを制限することも重要です。エンドポイントのやり取りを厳格に制御することで、組織は攻撃者の拡散を大幅に減らし、アクセスが本格的な侵害にエスカレートするのを防ぐことができます。こうすることで、有効な資格情報を使用する攻撃は、移動する方法がなくなります。

エンドポイントのセグメンテーションを使用すると、組織はネットワークを個別のゾーンに分割することから、個々のデバイスごとにゾーンを作成することに移行できます。これにより、アクセスが制限され、エンドポイント間の通信が必要なもののみに制御されます。

ゼロトラストセグメンテーション(ZTS) は、エンドポイントセグメンテーションを迅速かつ簡単に構築するための鍵となります。ZTSは、ハイブリッド攻撃対象領域全体でマイクロセグメンテーションへの一貫したアプローチを可能にし、組織がエンドポイントだけでなく、クラウドやデータセンター全体のリスクを確認して軽減できるようにします。ZTSは、従来のツールでエンドポイントセグメンテーションを試みるよりも、実装が簡単でシンプルです。

Illumio Endpoint:安全なエンドポイントの露出

Illumio Endpoint は、エンドポイント全体にZTSを拡張し、エンドポイント間の通信にきめ細かな制限を実装するという重要な課題に対処します。

イルミオエンドポイントはシンプルです:

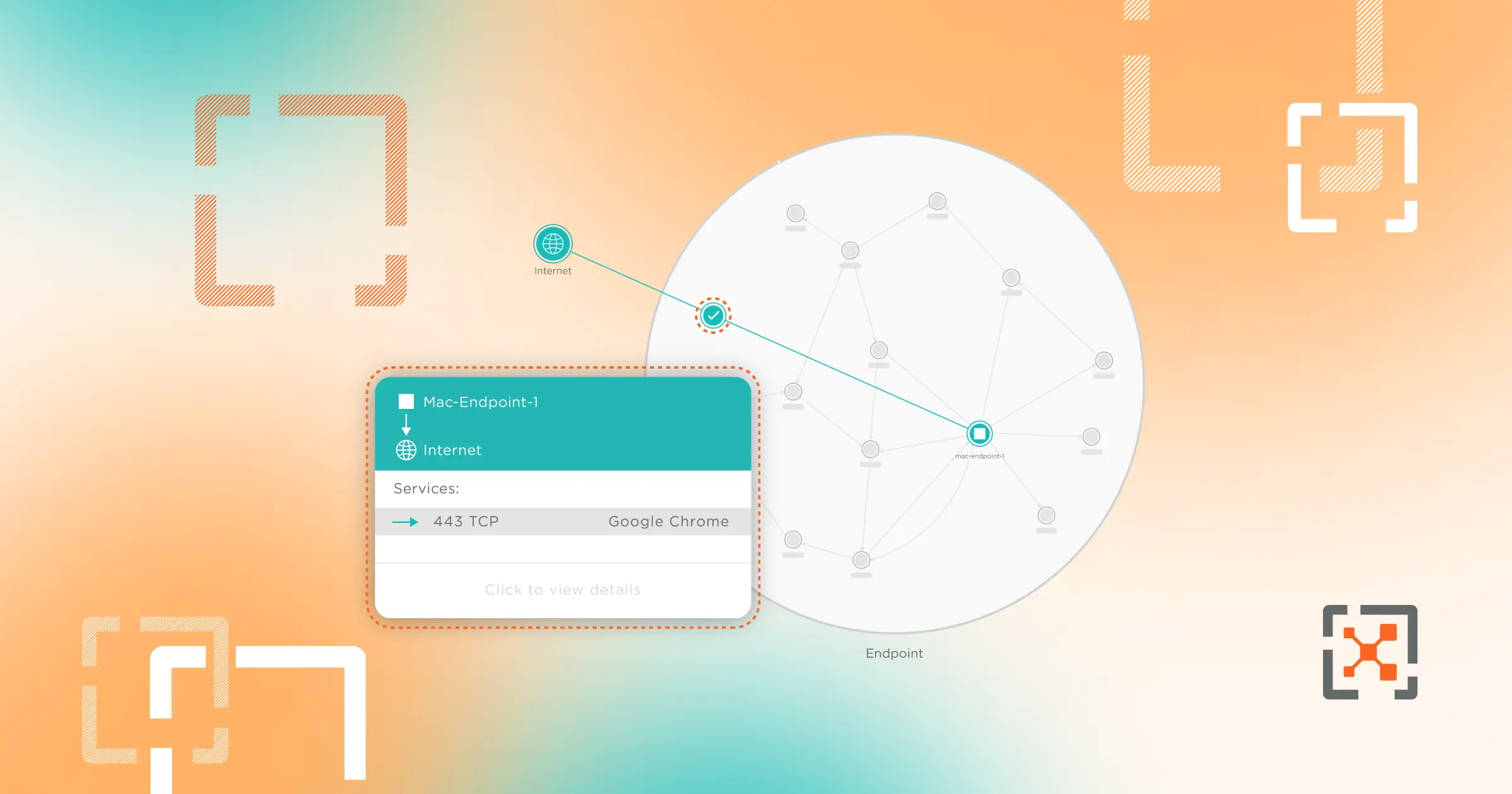

- 見る: まず、すべてのネットワーク トラフィックを 包括的に可視化 し、運用の継続性を維持するために必要な例外を特定します。

- ドラフト: この可視性により、正当な事業活動を誤って妨げることなく、自信を持って厳格な管理措置を確立できます。

- 試験: ポリシーの草案を実装する前に監視します。

- 適用: 新しいポリシーの準備ができたら、ワンクリックでロールアウトします。

Illumio Endpointの動作をご覧ください。

エンドポイントは確かに陰で話しており、適切なセキュリティツールを導入すれば、そのようなことが起こらないようにすることができます。エンドポイント間制御をセキュリティ体制の基礎として採用することで、有効な認証情報が盗まれた場合でも、組織を侵害から保護できます。

Illumio Endpointの詳細については、今すぐお問い合わせください。

.png)