Illumio CloudSecureによるクラウド侵害の対応と封じ込め

クラウド攻撃はこれまで以上に一般的であり、コストも高まっています。Vanson Bourneの調査によると、昨年のすべての侵害の半分はクラウドから発生し、組織は平均410万ドルの損失を被っています。

データとアプリケーションがさまざまなサーバーや場所に分散されているパブリッククラウド環境では、迅速な対応と侵害の封じ込めが最も重要です。実際、セキュリティリーダーの95%は、組織がクラウドセキュリティイベントに対する反応時間を短縮する必要があることを認めています。

このブログ投稿では、脅威アクターがクラウドで使用する一般的な攻撃方法、侵害封じ込めの重要性、およびIllumio CloudSecureが侵害への迅速な対応にどのように役立つかを学びます。

4つの一般的なクラウド攻撃手法

脅威アクターは、知識が豊富で執拗で、盗みや破壊のためにあらゆるトリックを試みます。また、ほとんどの組織が 重要なリソース や機密データをクラウドに保存しているため、攻撃者はクラウド環境を標的にしています。

次の4つの手法は、クラウド攻撃者によって最も頻繁に利用されます。

- アカウント乗っ取り: 攻撃者は、フィッシング攻撃やブルートフォース手法などのさまざまな方法を使用して、クラウド サービスに関連付けられたユーザー アカウントを侵害する可能性があります。アカウントが乗っ取られると、攻撃者は侵害されたアカウント内から機密データにアクセスしたり、リソースを操作したり、さらなる攻撃を仕掛けたりする可能性があります。

- 脆弱性と設定ミス: 攻撃者は、クラウド インフラストラクチャのソフトウェアの脆弱性や設定ミスを悪用して、クラウドに保存されている機密データに不正にアクセスする可能性があります。これには、個人を特定できる情報 (PII)、財務データ、知的財産、その他の機密情報が含まれる場合があります。

- サービス拒否(DoS)攻撃: クラウド サービスは DoS 攻撃の標的になる可能性があり、攻撃者はクラウド インフラストラクチャに過剰なトラフィックやリクエストを大量に送り込み、正当なユーザーがサービスを利用できなくなります。これにより、事業運営が中断され、経済的損失につながる可能性があります。

- 安全でない API: 多くのクラウド サービスは、プラットフォームと対話するための API (アプリケーション プログラミング インターフェイス) を提供します。攻撃者はこれらの API の脆弱性を悪用して、不正アクセスを取得したり、悪意のあるアクションを実行したり、機密データを盗み出したりする可能性があります。

クラウドセキュリティの上位5つの課題を解決する方法については、 ガイドをご覧ください。

クラウド侵害対応が今重要な理由

セキュリティ侵害の結果は、経済的損失から風評被害に至るまで深刻なものになる可能性があり、これは特にクラウドに当てはまります。可視性の制限、クラウドセキュリティの神話、クラウドにおける 従来のセキュリティツールの失敗 の間で、クラウドの最も差し迫ったセキュリティ課題を見落としがちです。最新のクラウドセキュリティ戦略がなければ、組織は壊滅的な損害を引き起こす可能性のある避けられないサイバー攻撃に直面します。

攻撃に迅速に対応して封じ込めることの重要性は、潜在的な損害を最小限に抑え、データ侵害を防止し、ビジネス継続性を維持することにあります。タイムリーな介入により、セキュリティインシデントの影響を大幅に軽減し、クラウドインフラストラクチャ内での脅威の横方向の拡散を制限できます。

Vanson Bourneの調査によると 、クラウドセキュリティの脆弱性が増大しているため、セキュリティリーダーは侵害対応を優先していることがわかりました。

- 組織に対するクラウドセキュリティの脅威の36%は、不正アクセスを取得するための急速に変化するソーシャルエンジニアリングに関係しています

- 32%が、ランサムウェアとマルウェアがクラウドにおける大きな懸念事項であると回答

- 46%は、組織のクラウドサービスの接続を完全に可視化しておらず、不正接続の可能性が高まっています

重要なのは、回答者の半数以上がゼロ トラストセグメンテーション(ZTS)により 攻撃の爆発範囲を最小限に抑えることができると回答し、93%がZTSがクラウドセキュリティにとって重要であることに同意していることです。ZTS は、攻撃に対応して封じ込める上で重要な戦略であり、潜在的なリスクを軽減するためのプロアクティブな防御メカニズムを提供します。ZTS には、アプリケーションとワークロードにセグメンテーション制御を適用し、横方向の動きを制限することが含まれます。

絶え間ない攻撃の集中砲火に直面している 、逼迫したITチームやセキュリティチーム にとって、ZTSはセキュリティポリシーをプロアクティブに適用して攻撃を迅速に封じ込める上で貴重な味方となります。ZTSアプローチにより、セキュリティチームはクラウドアプリケーションとワークロードの通信の特定の領域に集中でき、複雑で拡大し続けるクラウド環境でも、全体的な攻撃対象領域を大規模に削減できます。

Illumio CloudSecure:クラウドでの迅速かつ柔軟な侵害対応

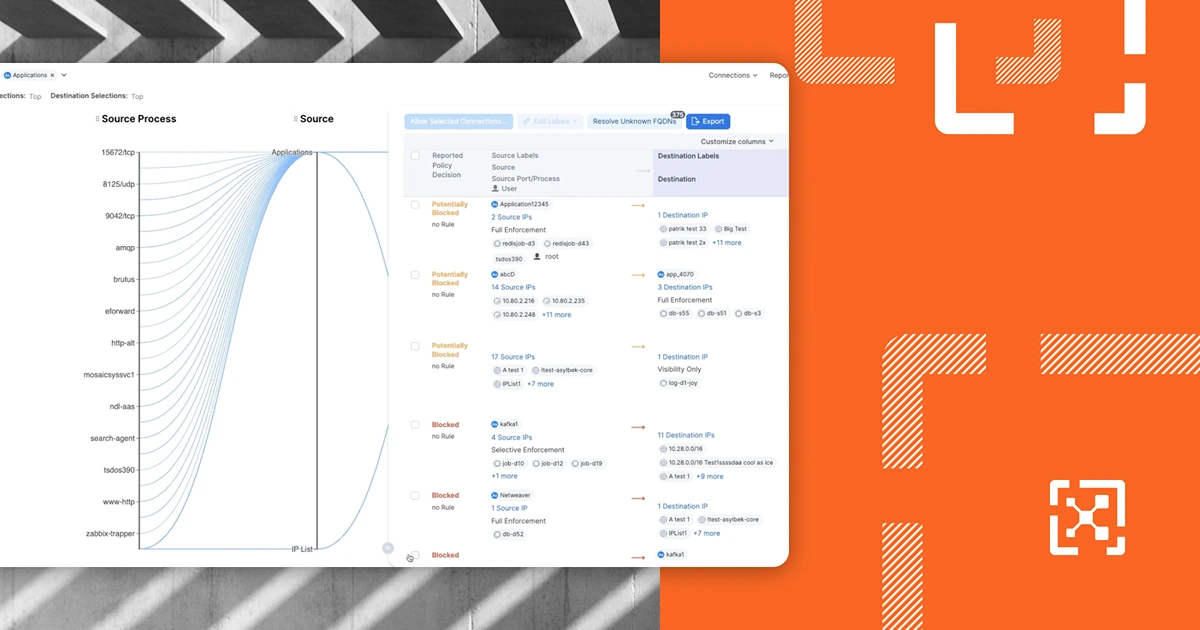

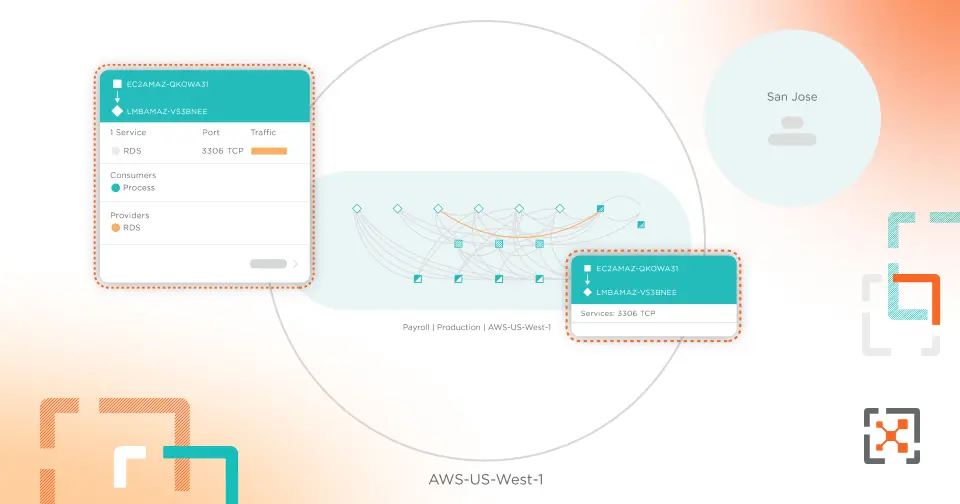

Illumio CloudSecureを使用すると、組織はパブリッククラウド全体にプロアクティブなセグメンテーション制御を実装できます。これにより、侵害がシステムの他の部分から分離され、エントリポイントに封じ込められるため、セキュリティチームは攻撃に対応して修復する時間が与えられます。

Illumio CloudSecureのデモをご覧ください。

侵害やランサムウェアの脅威が発生した場合、Illumio CloudSecureは、侵害やランサムウェア攻撃が検出されたときに 迅速な対応と封じ込め を可能にします。セキュリティチームは、セグメンテーションポリシーを動的に調整して侵害されたセグメントを分離し、攻撃者の横方向の移動を防ぎ、データの流出や運用の中断のリスクを最小限に抑えることができます。セグメンテーションに対するこの適応的で柔軟なアプローチは、クラウド環境の動的な性質と一致しており、進化する脅威に直面してもセキュリティ対策の一貫性が維持されます。

Illumio CloudSecureは、セキュリティチームを支援します。

- きめ細かく アプリケーションとワークロードがどのように通信し、相互作用しているかを可視化します。これにより、セキュリティを損なうことなくビジネス要件に合わせたプロアクティブで正確なセグメンテーションポリシーを作成するのに役立つ洞察が得られます。

- クラウドリソースのメタデータとラベルから取得したコンテキスト要因に基づいてセキュリティ制御を適用し、新たな脅威や進化し続けるクラウド攻撃の性質に備えることができます。

- 侵入検知システム(IDS)や クラウドネイティブアプリケーション保護プラットフォーム(CNAPP) などの 従来の境界ベースのセキュリティツールを補完 します。IDSは潜在的な脅威を検出しますが、Illumio CloudSecureは、侵害が検出されたかどうかに関係なく、マルウェアの拡散を常に阻止するポリシーを適用します。Illumio CloudSecureはCNAPPのバックストップとしても機能し、クラウドベースのアプリケーションの全体的な保護を強化します。

- 採用する ゼロトラストセキュリティモデル クラウドでは、内部と外部の両方の脅威に対する堅牢な防御を確保します。

Illumio CloudSecureの 無料トライアル を今すぐ開始してください—ソフトウェアのインストールやクレジットカードは必要ありません。

.png)