Hive ランサムウェア: Illumio ゼロトラスト セグメンテーションでその刺し傷を制限する方法

Hive ランサムウェア グループは 2021 年半ばから活動しており、 Memorial Health System への攻撃を通じて悪名を馳せています。Hive のこれまでで最も顕著な事件として、この攻撃により Memorial のオンライン プラットフォーム全体が閉鎖され、組織は救急患者をネットワーク外の施設にリダイレクトすることを余儀なくされました。今年だけでも、民間人に直接影響を与えたラン サムウェア 攻撃は、 コロニアル・パイプライン とJBS Foodsに続き、3回目となる。

Hiveは、一般的に「スプレー&祈り」アプローチ(つまり、データ侵害にほとんど関心を持たずに、最速でできるだけ多くのシステムをロックアウトする)を採用する、それほど洗練されていない ランサムウェア 攻撃者と何が違うのでしょうか?

Hive ランサムウェアとは何ですか?

Hive ランサムウェア グループは、ターゲットの重要なデータをロックする前に盗み出し、両方を身代金のコストを押し上げる手段として使用する「二重恐喝」プレイを利用しており、この戦術は攻撃者の間で注目を集めています。

攻撃者は業務の中断と貴重なデータへのアクセスの両方に焦点を当てているため、より一般的な混乱に焦点を当てたランサムウェア攻撃を超えるレベルの相互作用と永続性が必要です。これは、流出を正当化するのに十分な価値があるデータを識別するために追加の時間と労力が必要であることが原因である可能性があります。

Hive ランサムウェアの仕組み

Hive は、さまざまな戦術とテクニックを使用して攻撃を実行します。

1.この攻撃は、被害者の環境にアクセスできるユーザーに対するフィッシング攻撃、またはユーザーが知らず知らずのうちに 悪意のあるペイロードをダウンロードさせる標的型電子メールによって始まります。

2. ペイロードは、多くの場合、Cobalt Strike (興味深いことに、攻撃をシミュレートする際に侵入テスターが使用するツールとして始まりました) ビーコンであり、これらは永続性、コールバック、横方向の移動、および二次ペイロードの配信を容易にします。

3. 次に、ローカルホストでの資格情報のダンプとActive Directory環境のマッピングを行います。

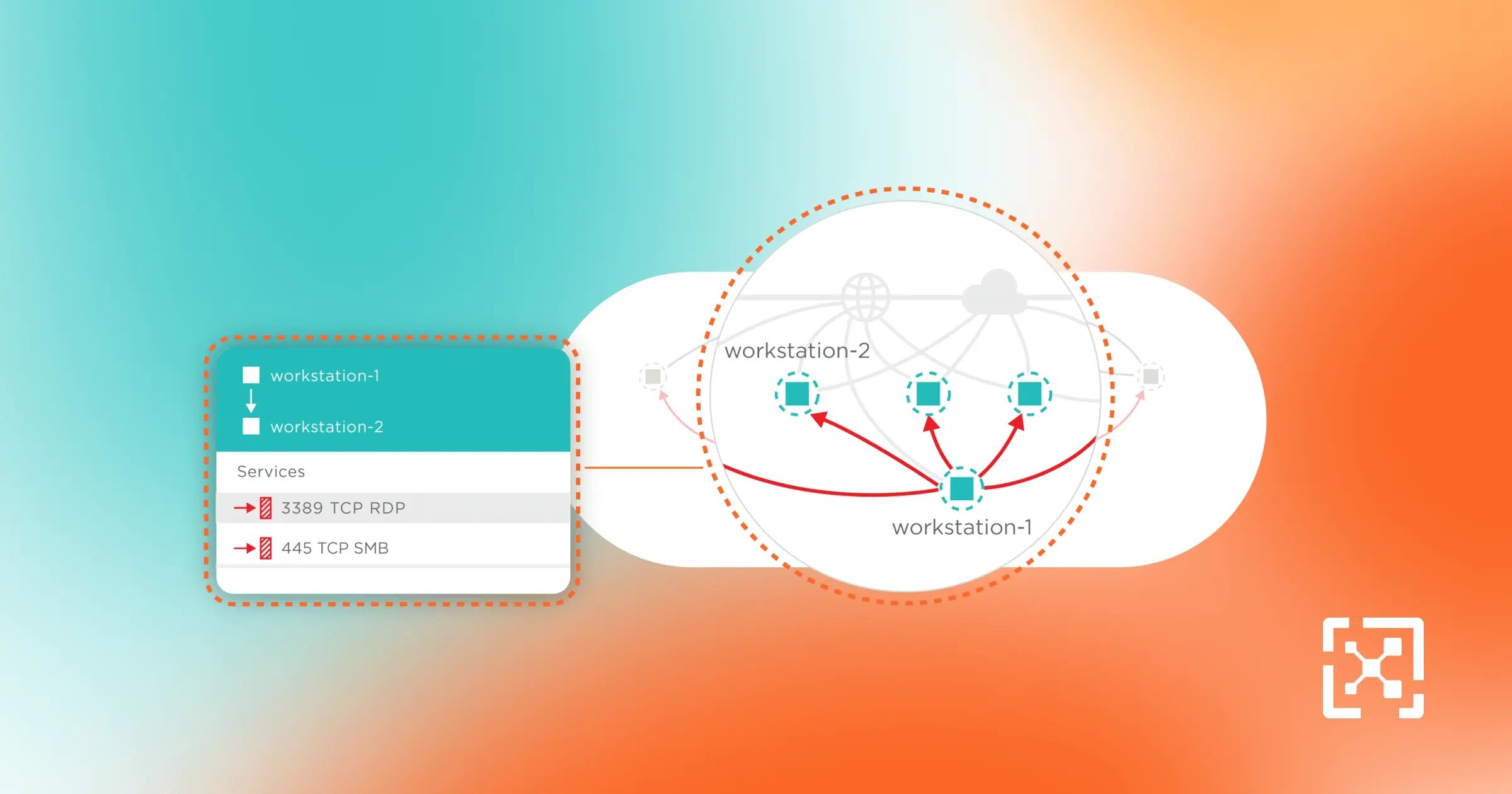

4. マルウェアの 横方向の移動 と広範な拡散は、Microsoft のリモート デスクトップ プロトコル (RDP) の使用によって促進されます。ただし、Hive グループは、攻撃を進める手段として脆弱性を悪用することも知られています。その好例が、ConnectWise Automateのエンドポイント管理の脆弱性を悪用した場合、そのツールが被害者のネットワークで発見された場合であり、ソフトウェアプロバイダーがもたらすサプライチェーンリスクのさらなる兆候です。

5. セカンダリ ペイロードのダウンロードは、アウトバウンド コールバック チャネルが確立された後に Cobalt Strike ビーコンに送信される指示によって容易になります。このペイロードは、最終的に身代金の要求を促進する悪意のあるアクションを実行します。

6.ペイロードは、次のアクションを実行します。

- 進行を妨げたり、アラートを生成したりする可能性のあるサービスの停止

- 関連する可能性のあるファイルのすべてのアタッチされたストレージの列挙

- 特定のファイルの流出

- 同じファイルのローカル暗号化

- 身代金メモの作成

イルミオゼロトラストセグメンテーションがどのように役立つか

マルウェアやランサムウェアは、組織に最初に侵入した後、通常、ラテラルムーブメントを使用して環境内に拡散し、適切なユーザー認証情報へのアクセスを悪用します。

Hive は、リモート デスクトップ プロトコル (RDP) を利用して横方向に移動します。RDPは、リモートアクセスとリモート管理の両方を容易にするためにアクセス可能なままにしておくことが多く、その結果、ランサムウェアの初期攻撃ベクトルとして人気があります。

これを踏まえて、Illumio Core を使用して Hive ランサムウェアに対する防御を強化するために組織が実行できる手順がいくつかあります。

- モニター: Illumioエージェントをすべてのエンドポイントに展開し、トラフィックフローを監視します。これにより、エンドポイントとの間の すべてのフローを可視化 し、セキュリティオペレーションセンター(SOC)が通常の動作パターン外のRDP接続と、既知の悪意のあるアクター(Hiveコマンド&コントロールインフラストラクチャなど)への送信接続を特定するために使用できます。

- 露出を制限する: ワークロード間のアクセスがオープンであればあるほど、ランサムウェアの拡散が速くなります。ユビキタスRDPは必要ないことを知っていて、 適用境界 を活用して、エンドポイント間のRDPをデフォルトでブロックします。例外ルールを作成して、管理ホストおよびリモート・アクセス・ゲートウェイからのアクセスが引き続き許可されるようにすることができます。これにより、ランサムウェアが拡散する速度が制限されるはずです。

- 組織は、Illumio Core の アダプティブ ユーザー セグメンテーション 機能を活用することで、この制御をさらに強化でき、承認された Active Directory グループに関連付けられたユーザーのみが専用ジャンプホストから RDP できるようにします。

- C2 コールバック チャネルの有効性を制限するには、同様の境界概念を実装して、Hive に関連付けられているパブリック IP または FQDN へのアクセスを拒否し、これらを定期的に更新します。

- 含む: SOCが感染している可能性のあるワークロードを特定すると、対応プレイブックを実行してターゲットに隔離ワークロードを実装し、それによって許可された調査マシンとフォレンジックツールからのアクセスのみを保証できます。

ランサムウェアから組織を保護することは困難です。しかし、Illumio Core を使用すると、ランサムウェアの侵入を簡単に阻止できるため、侵害の影響が大幅に軽減されます。

詳細については:

- Illumioの可視性とランサムウェア封じ込め のページにアクセスしてください。

- ホワイトペーパー「 ランサムウェアがサイバー災害になるのを防ぐ方法」をお読みください。

- ブログ投稿「ランサムウェアと戦うためにイルミオを使用する9つの理由」をご覧ください。

.png)