Détection et réponse dans le nuage : Un guide complet pour les organisations

L'adoption rapide de l'informatique en nuage a transformé le mode de fonctionnement des organisations, tout en introduisant une nouvelle série de défis en matière de sécurité. Découvrez ces défis dans notre analyse complète de la détection et de la réponse dans le nuage (CDR).

Qu'est-ce que la détection et la réponse dans le nuage (CDR) ?

Le terme "Cloud Detection and Response" (CDR) fait référence à un ensemble de capacités de sécurité conçues pour détecter, étudier et répondre aux menaces dans les environnements "cloud". Contrairement aux outils de sécurité traditionnels qui se concentrent sur les défenses périmétriques, le CDR offre une visibilité et un contrôle sur les ressources natives du cloud, notamment les conteneurs, les microservices et les fonctions sans serveur.

Les outils traditionnels de détection et de réponse, conçus pour les environnements sur site, sont souvent inadaptés à la nature dynamique et distribuée de l'informatique en nuage. Par conséquent, les entreprises ont besoin de solutions spécialisées pour détecter et répondre efficacement aux menaces dans les environnements en nuage.

Ce guide se penche sur le concept de Cloud Detection and Response (CDR), en explorant son importance, ses avantages, ses capacités de base, ses stratégies de mise en œuvre, ses cas d'utilisation réels, ses défis, ses meilleures pratiques et la façon dont Illumio améliore le CDR.

Fonctions essentielles du PCEM

- Détection des menaces : Identification des activités malveillantes et des anomalies dans les charges de travail en nuage.

- Analyse comportementale : Surveillance des comportements des utilisateurs et des entités afin de détecter les écarts par rapport aux modèles normaux.

- Réponse rapide : Automatiser les réponses pour contenir les menaces et y remédier rapidement.

CDR vs. EDR et XDR

Alors que la détection et la réponse au niveau des points finaux (EDR) se concentrent sur la sécurisation des appareils individuels et que la détection et la réponse étendues (XDR) intègrent plusieurs produits de sécurité, la CDR est spécifiquement conçue pour les environnements en nuage. Il répond aux défis uniques des infrastructures en nuage, tels que les charges de travail éphémères et les architectures décentralisées.

L'importance de la détection et de la réponse dans l'informatique dématérialisée

Le passage à une infrastructure native en nuage

Les organisations adoptent de plus en plus les technologies cloud-natives comme les conteneurs, les microservices et l'informatique sans serveur. Ces technologies offrent de l'agilité mais introduisent également de la complexité et de nouvelles surfaces d'attaque.

Manque de visibilité dans les environnements en nuage

Les outils de sécurité traditionnels manquent souvent de visibilité dans les environnements en nuage, ce qui crée des zones d'ombre. Les solutions CDR comblent cette lacune en fournissant une surveillance et une analyse complètes des ressources en nuage.

Importance de la détection et de l'atténuation en temps réel

Dans les configurations dynamiques de l'informatique en nuage, les menaces peuvent se propager rapidement. La détection en temps réel et l'atténuation rapide des effets sont essentielles pour prévenir les violations de données et les interruptions de service.

Exploitation des mauvaises configurations de l'informatique en nuage et des problèmes d'accès à l'identité

Les attaquants exploitent souvent des paramètres cloud mal configurés et des contrôles de gestion des identités et des accès (IAM) faibles. Les solutions CDR permettent d'identifier et de remédier à ces vulnérabilités de manière proactive.

Principaux avantages de la détection et de la réponse en nuage

L'adoption de la détection et de la réponse dans le nuage offre bien plus qu'une meilleure sécurité - elle renforce la résilience opérationnelle dans l'ensemble de l'organisation. Vous trouverez ci-dessous les principaux avantages que le CDR offre aux équipes de sécurité, aux responsables de la conformité et aux professionnels du DevOps.

- Visibilité améliorée : Obtenez des informations complètes sur les environnements multi-cloud et hybrides.

- Temps de réponse plus rapides : Réduisez le temps d'attente des attaquants grâce à des réponses automatisées.

- Réduction de la charge de travail du SOC : Automatisez les tâches de routine, ce qui permet aux équipes du centre d'opérations de sécurité (SOC) de se concentrer sur les problèmes critiques.

- Amélioration de la conformité : Maintenez une meilleure position de conformité et préparez-vous aux audits.

- Collaboration entre les équipes : Favorisez la collaboration entre les équipes chargées de la sécurité, du DevOps et de l'infrastructure cloud.

Principales caractéristiques d'une solution efficace de détection et d'intervention dans l'informatique dématérialisée

Une solution CDR efficace doit être conçue spécialement pour le cloud, en combinant agilité, intelligence et automatisation. Voici les principales capacités à rechercher lors de l'évaluation des plateformes de détection et de réponse en nuage.

- Intégration native : Intégration transparente avec les plateformes de cloud public telles que AWS, Azure et GCP.

- Télémétrie en temps réel : L'ingestion et l'analyse en continu des journaux et des mesures.

- Analyse avancée : Utilisation de l'apprentissage automatique pour détecter les comportements anormaux.

- Détection consciente de l'identité : Surveillance des activités des utilisateurs et des schémas d'accès.

- Hiérarchisation des alertes : Enrichissement contextuel pour réduire les faux positifs.

- Remédiation automatisée : Orchestration des flux de travail pour contenir les menaces.

- Évolutivité : Adaptabilité aux environnements distribués et éphémères.

Détection traditionnelle et approches de détection en nuage (Cloud-First)

Limites des modèles basés sur le périmètre

Les modèles de sécurité traditionnels reposent sur des périmètres définis, qui sont inefficaces dans les environnements en nuage où les ressources sont distribuées et dynamiques.

Nécessité d'une détection au niveau de la charge de travail et centrée sur l'identité

Les approches "cloud-first" se concentrent sur la sécurisation des charges de travail individuelles et la surveillance des comportements d'identité, offrant ainsi une protection plus granulaire et plus efficace.

Exemples concrets

Des organisations ont subi des violations parce qu'elles s'appuyaient sur des outils traditionnels qui ne parvenaient pas à détecter les mouvements latéraux dans les environnements en nuage. Les solutions CDR se sont avérées efficaces pour identifier et contenir rapidement ces menaces.

Comment mettre en œuvre avec succès la détection et la réponse dans l'informatique dématérialisée ?

La mise en œuvre du CDR nécessite une approche réfléchie, étape par étape, qui s'aligne sur la maturité et le profil de risque de votre organisation en matière de cloud computing. Les actions suivantes peuvent guider votre équipe depuis l'évaluation initiale jusqu'à l'optimisation continue.

- Évaluer le paysage actuel : Évaluez votre infrastructure en nuage existante et votre maturité en matière de sécurité.

- Définir les objectifs : Fixez des objectifs clairs et des critères de réussite pour la mise en œuvre du PCEM.

- Choisissez la bonne plateforme : Choisissez une solution CDR qui s'aligne sur votre stratégie et votre profil de risque en matière d'informatique dématérialisée.

- Déployer des capteurs ou des agents: Mettez en œuvre des outils de surveillance dans tous les environnements en nuage pertinents.

- S'intégrer aux outils existants: Assurez la compatibilité avec les systèmes SIEM, SOAR et IAM.

- Créez des règles de détection : Développez des règles et des playbooks pour des réponses automatisées.

- Former les équipes : Organisez des séances de formation et des simulations pour préparer les équipes.

- Amélioration continue : Affinez régulièrement la logique de détection en fonction du retour d'information et des renseignements sur les menaces.

Cas d'utilisation réels pour la détection et l'intervention dans l'informatique dématérialisée

Les solutions CDR permettent d'obtenir des résultats tangibles en matière de sécurité dans divers scénarios d'attaque. Voici des exemples concrets de la façon dont les entreprises utilisent le CDR pour détecter, répondre et contenir les menaces basées sur le cloud.

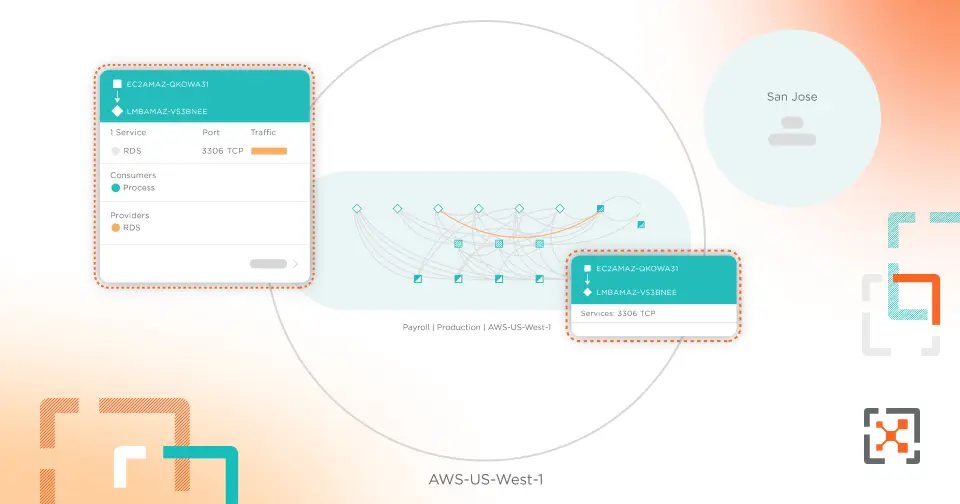

- Détection des mouvements latéraux : Identifiez et bloquez les mouvements non autorisés dans les charges de travail en nuage.

- Atténuation des menaces d'initiés : Utilisez l'analyse comportementale pour détecter et traiter les menaces internes.

- Surveillance des données sensibles : Surveillez l'accès aux espaces de stockage critiques dans le nuage.

- Réponse aux ransomwares : Réagissez efficacement aux attaques de ransomware ciblant l'infrastructure en nuage.

- Identification de la compromission des informations d'identification : Détectez les anomalies indiquant que des informations d'identification ont été compromises.

- Prévention de l'escalade des privilèges : Arrêtez les escalades de privilèges non autorisées avant l'exfiltration des données.

Les défis auxquels les organisations sont confrontées lors de l'adoption du CDR

Malgré ses avantages, l'adoption de la détection et de la réponse en nuage n'est pas sans obstacles. Voici les défis les plus courants que les équipes rencontrent - et doivent surmonter - pour un déploiement réussi.

- Fatigue des alertes : Le volume écrasant d'alertes peut entraîner une désensibilisation.

- Lacunes en matière de compétences : Manque d'expertise interne en matière de sécurité des nuages.

- Problèmes d'intégration: Difficultés d'intégration du CDR avec les systèmes existants.

- Faux positifs : Des alertes imprécises peuvent détourner des ressources.

- Alignement des flux de travail : Défis liés à l'alignement des flux de travail DevSecOps sur les opérations SOC traditionnelles.

Pour surmonter ces obstacles, il faut une bonne combinaison de technologie, de personnel qualifié et d'alignement stratégique entre les équipes. En relevant ces défis de manière proactive, les entreprises peuvent exploiter tout le potentiel de la détection et de la réponse dans le nuage pour renforcer leur posture de sécurité globale.

Meilleures pratiques pour la gestion de la détection et de la réponse dans l'informatique dématérialisée

Pour tirer le meilleur parti de votre investissement dans le CDR, suivez ces pratiques éprouvées. Ils veillent à ce que vos outils, vos équipes et vos flux de travail soient alignés et optimisés pour un succès continu dans le nuage.

- Adoptez des outils natifs pour l'informatique en nuage : Utilisez des outils conçus pour les environnements en nuage.

- Établissez des lignes de base: Définissez le comportement normal des ressources en nuage.

- Mettre en œuvre la surveillance de l'identité : Contrôler l'accès et les activités des utilisateurs et des entités.

- Révisez régulièrement la logique de détection : Affinez continuellement les règles pour améliorer la précision.

- Favorisez la collaboration : Encouragez la communication entre les équipes de sécurité et les équipes DevOps.

- Restez informé : Tenez-vous au courant des dernières informations sur les menaces qui pèsent sur les environnements en nuage.

Comment Illumio améliore la détection et l'intervention dans l'obscurité

Illumio offre des capacités CDR avancées grâce à sa plateforme alimentée par l'IA, fournissant :

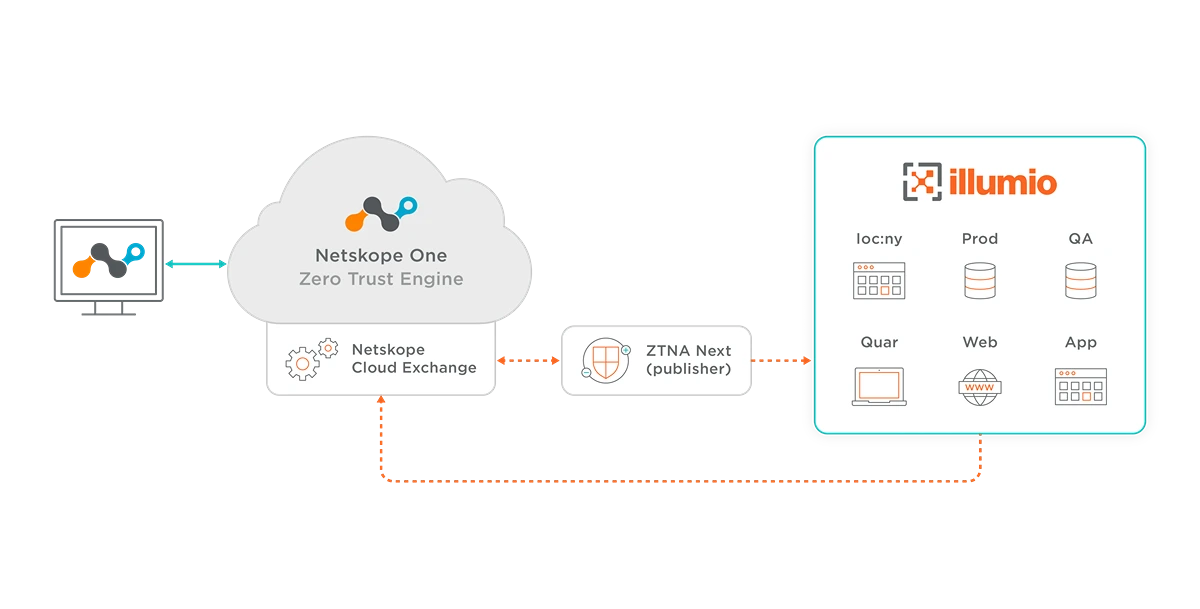

- Microsegmentation : Limite les mouvements latéraux au sein des réseaux cloud et hybrides.

- Visibilité de la charge de travail : Permet d'obtenir des informations en temps réel sur le trafic sans s'appuyer uniquement sur les journaux.

- Soutien à l'architecture "Zero Trust" : S'aligne sur les principes de la confiance zéro pour renforcer la sécurité.

- Évolutivité : S'adapte de manière transparente aux infrastructures dynamiques de l'informatique en nuage.

En intégrant les solutions d'Illumio, les organisations peuvent renforcer leur posture de sécurité en nuage, réduire les risques et assurer la conformité.

Des indicateurs qui prouvent que le CDR fonctionne

Pour s'assurer que votre stratégie de détection et de réponse dans le nuage apporte une réelle valeur ajoutée, il est essentiel de suivre les bons indicateurs de performance. Ces mesures clés permettent de savoir avec quelle efficacité votre organisation détecte les menaces dans le nuage, y répond et s'en remet.

- Temps moyen de détection (MTTD) : Temps moyen pour identifier une menace.

- Temps moyen de réponse (MTTR) : Temps moyen pour répondre à une menace.

- Détection et confinement des incidents : Nombre d'incidents détectés et maîtrisés.

- Efficacité de l'automatisation : Gain de temps grâce à des réponses automatisées.

- Réduction des faux positifs : Diminution des alertes inexactes.

- Taux de réussite des audits : Amélioration de la conformité et de l'alignement réglementaire.

Le suivi de ces mesures permet aux équipes d'identifier les lacunes, d'optimiser les plans d'intervention et de démontrer le retour sur investissement de leur CDR, transformant ainsi les opérations de sécurité en un outil stratégique pour l'entreprise.

Questions fréquemment posées

1. Qu'est-ce qui différencie la détection et l'intervention dans l'informatique dématérialisée des outils de détection traditionnels ?

Le CDR est spécialement conçu pour les environnements en nuage et répond aux défis uniques des ressources dynamiques et distribuées, contrairement aux outils traditionnels qui se concentrent sur les infrastructures statiques sur site.

2. Le PCEM peut-il contribuer au respect de la législation ?

Oui, les solutions CDR offrent la visibilité et le contrôle nécessaires pour répondre à diverses exigences de conformité, y compris la protection des données et les contrôles d'accès.

3. En quoi la détection et la réponse dans le nuage diffèrent-elles de l'EDR et de l'XDR ?

EDR (Endpoint Detection and Response) se concentre sur les terminaux et XDR (Extended Detection and Response) combine plusieurs sources (courrier électronique, terminaux, serveurs). CDR est conçu pour le cloud, offrant une visibilité approfondie et des capacités de réponse pour les charges de travail distribuées, éphémères et conteneurisées du cloud.

4. La détection et la réponse dans le nuage peuvent-elles contribuer à satisfaire aux exigences de conformité ?

Oui. De nombreux outils CDR fournissent des journaux d'audit, une surveillance des accès et des flux de réponse automatisés qui s'alignent sur des cadres tels que NIST, ISO 27001, SOC 2 et HIPAA. Ils améliorent l'état de préparation à l'audit et aident à maintenir une conformité continue.

5. Ai-je besoin de solutions CDR distinctes pour AWS, Azure et GCP ?

Pas nécessairement. De nombreuses solutions modernes de CDR s'intègrent nativement avec les principaux fournisseurs de clouds publics. Une plateforme CDR unifiée, comme Illumio, offre une visibilité et un contrôle centralisés dans des environnements multicloud.

6. Comment le PCEM soutient-il l'architecture de confiance zéro ?

Le CDR complète la confiance zéro en surveillant les charges de travail, en appliquant l'accès au moindre privilège et en contenant les mouvements latéraux dans les environnements en nuage. Les solutions comme Illumio prennent en charge la segmentation, ce qui rend plus difficile pour les attaquants de passer d'un système à l'autre.

7. Quels types de menaces le CDR peut-il détecter ?

Le CDR détecte une série de menaces, notamment l'escalade des privilèges, les mouvements latéraux, les mauvaises configurations, les menaces internes, les ransomwares dans le nuage et les informations d'identification compromises, autant d'éléments que les outils traditionnels risquent de ne pas détecter dans un contexte natif du nuage.

8. La mise en œuvre de la détection et de la réponse dans le nuage est-elle coûteuse ?

Les coûts varient en fonction de la solution et de l'ampleur du déploiement. Cependant, de nombreuses plateformes CDR sont basées sur le SaaS, offrant une tarification flexible et un déploiement plus rapide que les systèmes traditionnels sur site - ce qui se traduit souvent par un coût total de possession (TCO) plus faible.

9. Qu'est-ce que la détection et la réponse aux menaces liées à l'identité dans l'informatique dématérialisée ?

La détection et la réponse aux menaces liées à l'identité surveillent la manière dont les utilisateurs et les services interagissent avec les ressources en nuage. Il identifie les comportements suspects tels que les accès non autorisés, les rôles sur-autorisés et l'utilisation abusive d'informations d'identification, ce qui est essentiel pour stopper rapidement les brèches dans le cloud.

10. Quelle est la différence entre la détection en nuage et un système de détection d'intrusion en nuage (IDS) ?

Un IDS en nuage surveille les menaces connues et les signatures, tandis que le CDR utilise la détection basée sur le comportement, l'apprentissage automatique et l'automatisation pour détecter les menaces inconnues et réagir en temps réel. Le CDR est plus large, plus adaptable et mieux adapté aux environnements modernes en nuage.

Conclusion

Dans le monde actuel de l'informatique dématérialisée, la détection et la réponse dans le nuage (CDR) ne sont plus facultatives, elles sont fondamentales. Alors que les organisations adoptent des architectures multi-cloud et hybrides, les défenses traditionnelles basées sur le périmètre ne peuvent tout simplement pas suivre la vitesse, l'échelle et la complexité des menaces modernes. Le CDR offre une visibilité, un contexte et une automatisation permettant de détecter et de contenir les attaques avant qu'elles ne prennent de l'ampleur.

Qu'il s'agisse de réduire les mouvements latéraux, de protéger les charges de travail en nuage ou d'assurer la conformité réglementaire, le CDR est essentiel pour sécuriser les opérations commerciales et garantir la résilience. Les organisations doivent évaluer leur état de préparation et prendre des mesures proactives pour intégrer le CDR dans leur stratégie de sécurité globale.

Prêt à assurer la pérennité de votre sécurité informatique ? Contactez-nous dès aujourd'hui pour une consultation personnalisée ou demandez une démonstration pour voir comment Illumio peut améliorer votre détection et votre réponse aux menaces.

.png)

.webp)

.webp)

.webp)

.webp)