Comment les graphes de sécurité de l'IA modifient la détection et l'intervention dans l'informatique dématérialisée

Cherchez dans n'importe quel réseau d'entreprise moderne, et vous trouverez probablement la même chose : la complexité.

Les charges de travail en nuage montent et descendent. Les API et les conteneurs communiquent entre les régions. Les données et les utilisateurs se déplacent dans toutes les directions. Il est rapide, décentralisé et souvent plein d'angles morts.

Les équipes de sécurité se posent donc une question frustrante : que se passe-t-il réellement dans notre environnement à l'heure actuelle ?

La dure réalité est que vous ne pouvez pas protéger ce que vous ne pouvez pas voir. Et dans les environnements hybrides et multiclouds avec des milliers de connexions éphémères, les outils de sécurité traditionnels ne peuvent pas suivre.

C'est là que l'IA pour la sécurité du cloud change la donne. Dans ce billet de blog, nous allons présenter les graphes de sécurité IA et expliquer en quoi ils constituent une nouvelle base puissante pour la visibilité, le contexte et le contrôle.

Qu'est-ce qu'un graphe de sécurité de l'IA et pourquoi est-ce important ?

Considérez le graphique de sécurité de l'IA comme le système nerveux de votre réseau moderne. Il cartographie en permanence chaque charge de travail, flux et dépendance et utilise l'IA en matière de sécurité des réseaux pour donner un sens à tout cela.

Au lieu de disposer d'une carte statique ou d'une pile de données non corrélées, vous obtenez un modèle vivant de votre environnement, enrichi par l'intelligence artificielle.

Lorsque l'IA alimente votre graphique de sécurité, vous débloquez la possibilité de.. :

- Intégrez des volumes massifs de données sur les flux et les ressources du réseau à l'échelle du nuage.

- Classification automatique du trafic et des ressources

- Repérez en temps réel les schémas suspects, y compris les signes d'une attaque par mouvement latéral.

Ce niveau de visibilité et d'intelligence est l'avenir de la détection et de la réponse en nuage (CDR). En fait, c'est ce qui rend la cybersécurité du CDR efficace en premier lieu.

Pourquoi les outils de détection et d'intervention dans l'informatique dématérialisée sont essentiels aujourd'hui

Les outils CDR sont rapidement devenus essentiels dans un monde où les environnements sont.. :

- Distribué, couvrant les plateformes sur site, hybrides et multi-cloud.

- Dynamique, avec des charges de travail et des services en constante évolution.

- Décentralisé, souvent hors de portée des outils de détection traditionnels ou basés sur le périmètre.

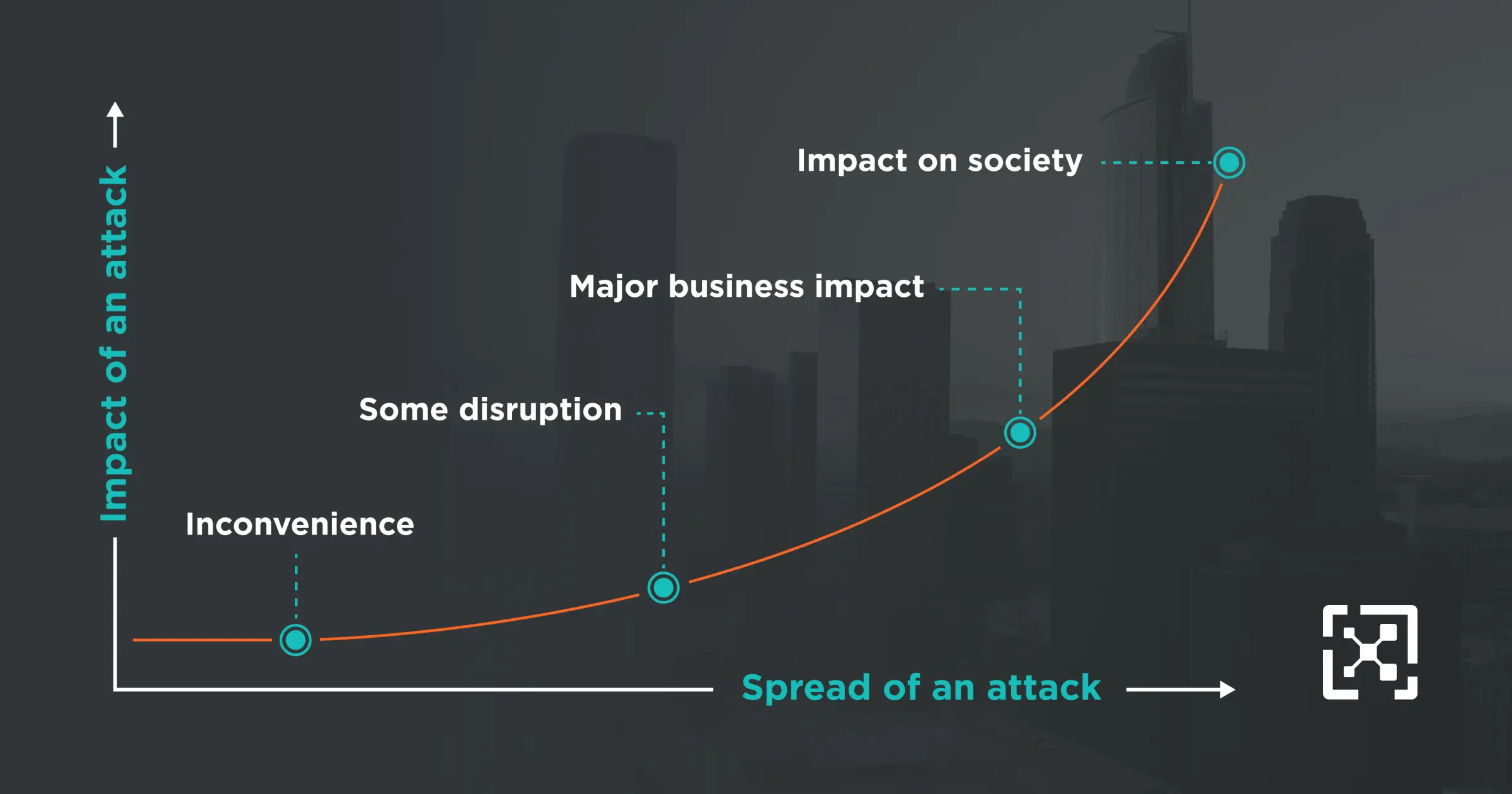

Les attaquants le savent. Ils pénètrent le périmètre de votre réseau et se déplacent ensuite latéralement. Ils exploitent les mauvaises configurations du nuage, abusent de la confiance implicite et se déplacent latéralement dans le trafic est-ouest sans se faire remarquer.

La réponse aux brèches dans le nuage ne consiste plus à surveiller le périmètre. Il s'agit de détecter les mouvements latéraux une fois que l'attaquant est déjà à l'intérieur.

C'est là que le contexte est le plus important.

Pour réagir efficacement, vous devez comprendre comment les choses sont liées, quels sont les comportements normaux et où se cache le risque. Et c'est exactement ce qu'offre le graphique de sécurité de l'IA.

Le problème de la détection traditionnelle

C'est un fait que les anciens outils de détection n'ont pas été conçus pour répondre aux défis d'aujourd'hui.

Ils s'appuient sur des journaux et des alertes qui manquent souvent de contexte. Elles peinent à fonctionner dans des environnements hybrides et multiclouds. Et ils génèrent du bruit au lieu d'un contexte ou d'un éclairage utile.

Ces outils peuvent vous dire que quelque chose s'est produit, mais ils ne vous expliqueront pas comment cela s'est produit, où cela peut se produire ailleurs, ni ce que cela signifie pour le reste de votre environnement.

Plus important encore, ils détectent rarement les attaques par mouvement latéral, le type de menaces internes furtives qui transforment une petite compromission en une véritable brèche.

C'est là que la détection des brèches par l'IA, alimentée par un graphique de sécurité, comble le fossé.

Graphes de sécurité de l'IA : une nouvelle ère de cyberdétection

L'IA sans structure n'est qu'une supposition, et les graphiques sans intelligence ne sont que des visualisations.

Mais ensemble, ils deviennent un multiplicateur de force pour les équipes de sécurité.

Les graphiques de sécurité de l'IA apprennent comment votre environnement se comporte. Il comprend les dépendances, les schémas de trafic normaux et les charges de travail typiques.

Lorsque quelque chose n'est pas normal, comme une connexion suspecte entre deux services sans rapport, il le signale immédiatement.

Cela vous permet de :

- Distinguer les opérations de routine des véritables menaces

- Faites remonter les alertes critiques sans vous noyer dans le bruit

- Comprendre le rayon d'action d'un compromis et contenir les mouvements latéraux

Voici à quoi devrait ressembler l'IA pour la détection des menaces internes. Il est proactif, conscient du contexte et conçu pour l'échelle et la vitesse des environnements modernes en nuage.

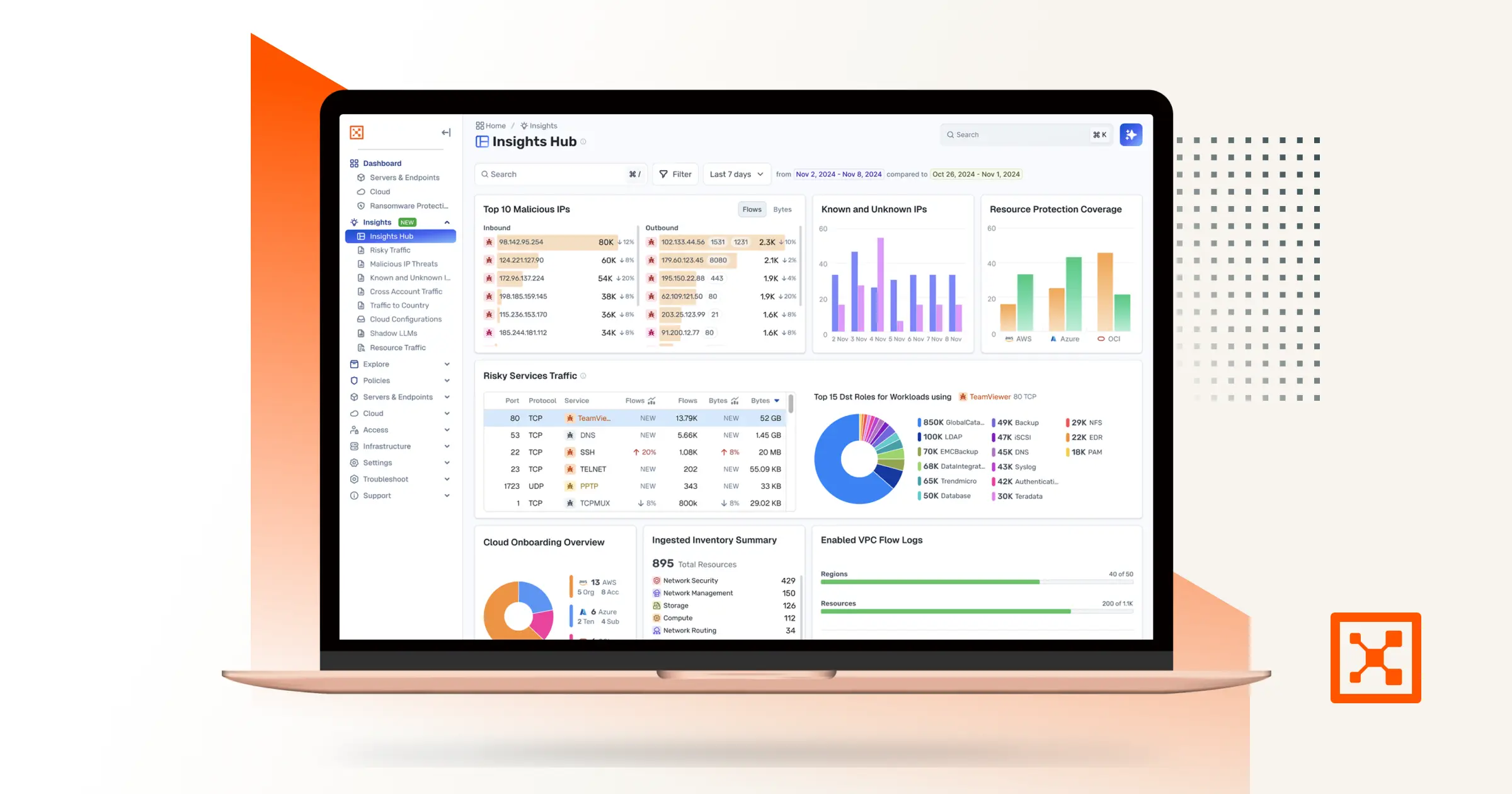

Illumio Insights : Graphique de sécurité de l'IA + détection et réponse dans le nuage

Illumio Insights a été conçu pour résoudre ces problèmes.

Il réunit la puissance de la détection et de la réponse dans le nuage (CDR) et l'intelligence du graphique de sécurité de l'IA pour aider les équipes de sécurité à voir, comprendre et arrêter les menaces avant qu'elles ne se propagent.

Voici ce qui le différencie des autres :

1. Intégrer les données relatives aux flux et aux ressources du réseau à l'échelle de l'informatique en nuage

Illumio Insights ingère les données de flux, les métadonnées de charge de travail et les détails des ressources de votre environnement hybride, vous offrant ainsi une visibilité à l'échelle du nuage.

2. Classer automatiquement le trafic et les ressources

Grâce à l'IA, Insights classifie chaque communication, charge de travail et dépendance. Il marque les services, identifie les protocoles et étiquette les comportements afin d'établir une base de référence de l'activité normale.

Cette classification vous permet de repérer instantanément tout ce qui est inhabituel, comme un mouvement latéral, un trafic anormal ou des connexions d'égal à égal inattendues.

3. Déterminez le risque

Avec une image complète de votre environnement, Insights vous aide à cibler les risques, tels que les communications non autorisées, les actifs exposés, les chemins non sécurisés, afin que vous puissiez agir avant que les dommages ne soient causés.

Vous ne recevez pas seulement des alertes. Vous obtenez des informations exploitables qui conduisent à un véritable confinement.

À quoi ressemble la détection assistée par l'IA dans la pratique ?

Supposons qu'un attaquant exploite une vulnérabilité dans un conteneur mal configuré. Ils accèdent à une charge de travail en nuage, mais au lieu de déclencher immédiatement un ransomware, ils se taisent.

Ils commencent à scruter l'environnement à la recherche d'opportunités. Ils recherchent des systèmes adjacents, des services mal configurés ou des charges de travail mal segmentées. Leur objectif est de se déplacer latéralement et d'escalader les privilèges.

C'est exactement le type d'attaque qui échappe à la plupart des outils de détection.

Mais grâce à un graphique de sécurité alimenté par l'IA, Illumio Insights voit l'attaque dans son contexte :

- Détectez la connexion inhabituelle entre le conteneur compromis et un service backend avec lequel il n'a jamais communiqué auparavant.

- Signalez ce comportement comme étant anormal par rapport aux schémas de trafic habituels.

- Alerter votre équipe, indiquer le rayon d'action probable de l'explosion et vous donner la possibilité de contenir la menace avant qu'elle ne s'étende.

C'est ce que l'on appelle l'IA pour la sécurité du cloud, et c'est ainsi que l'on empêche les petites failles de se transformer en failles majeures.

Avantages du CDR en matière de conformité

Pour de nombreux décideurs, la sécurité consiste également à répondre à des exigences strictes en matière de conformité. Que vous vous aligniez sur NIST, ISO 27001, PCI DSS ou d'autres cadres réglementaires, il est essentiel de prouver que vous avez mis en place les bons contrôles.

Illumio Insights vous aide dans votre démarche de conformité en améliorant la visibilité, l'auditabilité et la détection en temps réel dans les environnements en nuage.

Grâce à des cartes complètes et contextuelles des charges de travail et des communications, vous pouvez démontrer le respect des politiques de segmentation, documenter les contrôles de sécurité pour les audits et répondre plus rapidement aux incidents liés à la conformité.

En surveillant continuellement le trafic et en signalant les comportements anormaux, Insights contribue à garantir que votre posture de sécurité reste alignée sur les cadres dont dépend votre organisation.

Pourquoi l'IA CDR est-elle indispensable en 2025 et au-delà ?

Alors que nous nous enfonçons dans un monde défini par le cloud hybride, l'infrastructure éphémère et les attaques alimentées par l'IA, les équipes de sécurité ont besoin d'outils tout aussi dynamiques et intelligents.

Voici ce qui a changé :

- La réponse aux brèches dans le nuage ne peut pas attendre que des analystes humains donnent un sens à des milliers de journaux.

- La détection des mouvements latéraux nécessite un contexte, et pas seulement une corrélation.

- La cybersécurité du CDR doit être rapide, évolutive et capable de s'adapter à des changements constants.

Et surtout, nous avons besoin d'outils de détection et de réponse qui ne se contentent pas de réagir, mais qui anticipent.

Le graphique de sécurité de l'IA vous donne ce pouvoir. Il ne s'agit pas seulement d'un nouvel outil. Il s'agit d'une nouvelle façon de concevoir la visibilité, la détection et le confinement.

N'attendez pas la prochaine infraction

Trop d'organisations s'appuient encore sur des architectures basées sur la confiance. Ils supposent que leur environnement interne est sûr simplement parce qu'il se trouve "à l'intérieur du périmètre".

Mais c'est exactement ce que les attaquants exploitent.

La détection des brèches par l'IA alimentée par un graphe de sécurité remet en question cette hypothèse en vérifiant continuellement la confiance, en surveillant les comportements et en repérant les mouvements latéraux avant qu'ils ne s'aggravent.

Illumio Insights donne vie à cette idée. Il combine le meilleur de l'IA en matière de sécurité des réseaux et de détection et de réponse dans le cloud, vous offrant ainsi un système qui comprend le fonctionnement de votre environnement, repère ce qui ne va pas et vous aide à stopper les menaces à grande échelle.

Si vos outils actuels ne peuvent pas détecter les mouvements latéraux, classifier le trafic ou gérer l'échelle du nuage hybride, il est temps de les mettre à niveau.

Découvrez le graphique de sécurité de l'IA en action. Commencez votre Essai gratuit d'Illumio Insights aujourd'hui !

.png)