Comment les graphiques de sécurité transforment le bruit du cyberespace en une véritable action contre les risques

Les vulnérabilités sont répertoriées. Les points de terminaison sont corrigés. Les alertes sont silencieuses. Sur le papier, vous avez l'impression de gagner.

Mais vous ne pouvez pas vous débarrasser du sentiment que quelque chose ne va pas.

Il s'agit peut-être d'un serveur en nuage oublié. Une politique mal configurée. Ou un attaquant déjà à l'intérieur, se déplaçant tranquillement sur le côté.

Telle est la réalité de la cybersécurité aujourd'hui. Le problème n'est pas le manque de données. C'est l'incapacité de voir comment ces données se connectent et de savoir ce qu'il faut faire ensuite.

Dans Think Like an Attacker, Chase Cunningham, connu dans le monde de la cybernétique sous le nom de Dr Zero Trust, explique que le véritable danger réside dans les relations internes de votre réseau : les liens cachés entre les utilisateurs, les appareils et les systèmes, où les attaquants se cachent sans se faire remarquer.

Pour repérer ces chemins, vous avez besoin de plus que des alertes. Vous avez besoin d'un graphique de sécurité. Si vous ne voyez pas comment tout est lié, vous ne pouvez pas le protéger.

Pourquoi avons-nous besoin de graphiques de sécurité dans un monde où les données sont nombreuses ?

Les environnements informatiques modernes génèrent des milliards de points de données chaque jour. Les appareils se connectent et se déconnectent, les utilisateurs se connectent de partout et les charges de travail augmentent et diminuent.

Les équipes de sécurité se retrouvent ainsi noyées sous les alertes. Ce dont ils ont besoin, ce n'est pas de plus de données, mais d'un meilleur contexte.

Les graphiques de sécurité transforment cette mer de bruit en une carte de relations significatives. Au lieu de fouiller dans les journaux, les analystes peuvent visualiser les interactions entre les systèmes, les utilisateurs et les applications.

Qu'est-ce qui parle à quoi ? Qui a accédé à quoi ? Où sont les points d'étranglement ?

"Les graphes de sécurité révèlent les voies d'attaque cachées, éclairent les relations entre les actifs et permettent une corrélation rapide des événements", explique M. Chase.

La théorie des graphes n'est pas nouvelle. Selon M. Chase, les services répressifs utilisent l'analyse des liens depuis les années 1970 pour cartographier les réseaux criminels.

Aujourd'hui, la cybersécurité applique la même logique pour détecter les menaces complexes, comprendre les voies d'attaque et réduire l'écart entre le signal et l'action.

Les graphiques de sécurité révèlent les voies d'attaque cachées, éclairent les relations entre les actifs et permettent une corrélation rapide des événements.

Cas d'utilisation n° 1 : cartographier les voies d'attaque en temps réel

Les graphiques de sécurité brillent dans la réponse aux incidents. Imaginez qu'un utilisateur tombe dans le piège d'un courriel de phishing et qu'un pirate utilise ses informations d'identification pour accéder aux systèmes internes. Comment retracer leur parcours ?

Avec un graphique, vous n'avez pas besoin de rassembler manuellement les journaux des différents systèmes. Vous pouvez visualiser le parcours de l'attaquant : de l'utilisateur compromis au mouvement latéral à travers les systèmes connectés et enfin au point d'exfiltration.

Les graphiques de sécurité vous donnent le contexte nécessaire pour comprendre jusqu'où l'attaquant est allé, quels systèmes ont été touchés et où vous devez intervenir ou prendre des mesures correctives.

"L'analyse graphique permet de relier automatiquement les points d'une campagne d'attaque", explique M. Chase.

Il considère que les graphes de sécurité sont particulièrement puissants lorsqu'ils sont alignés sur des cadres tels que MITRE ATT&CK. Les graphes peuvent être codés pour détecter les schémas connus des adversaires, comme le vol d'informations d'identification suivi d'un mouvement latéral, puis d'une mise à disposition et d'une exfiltration de données.

Cas d'utilisation n°2 : prioriser ce qu'il faut sécuriser en premier

Toutes les vulnérabilités ne sont pas égales. Un score CVSS (Common Vulnerability Scoring System) vous indique le risque dans le vide, mais un graphique de sécurité vous indique le risque dans son contexte.

Ce serveur web non corrigé n'est pas urgent en soi. S'il est à un saut d'une base de données contenant des informations personnelles identifiables (PII), il devient soudain critique.

Selon M. Chase, "l'analyse graphique offre une solution en créant des graphiques d'attaque qui montrent comment les faiblesses peuvent se combiner pour mettre en danger les actifs critiques".

Cela signifie que les équipes de sécurité peuvent utiliser l'analyse graphique pour créer des graphes d'attaque qui montrent comment les failles peuvent être enchaînées pour atteindre des actifs critiques. Ils peuvent donner la priorité aux correctifs non pas en fonction de ce qui semble effrayant pris isolément, mais en fonction de ce qui met réellement l'entreprise en danger.

L'analyse graphique apporte une solution en créant des graphiques d'attaque qui montrent comment les faiblesses peuvent se combiner pour mettre en danger les actifs critiques.

M. Chase cite des outils tels que CyGraph de MITRE qui créent des "bases de connaissances sur la résilience des entreprises" afin de déterminer comment les vulnérabilités, les mauvaises configurations et les autorisations d'accès se combinent pour donner lieu à de véritables scénarios d'attaque.

Cas d'utilisation n° 3 : raconter une meilleure histoire au conseil d'administration

Vous comprenez peut-être votre risque, mais pouvez-vous le démontrer? Les conseils d'administration d'aujourd'hui savent que le risque de sécurité est un risque commercial. Il appartient aux responsables de la sécurité de traduire les détails techniques pour qu'ils correspondent aux objectifs du conseil d'administration.

Les graphiques de sécurité sont plus qu'un simple outil pour les analystes. Ce sont de puissants outils de communication.

Ils aident les responsables de la sécurité à passer d'un langage vague sur les risques à un récit visuel, étayé par des données.

Vous pouvez montrer comment un attaquant peut utiliser une vulnérabilité invisible dans une application pour atteindre vos systèmes critiques. Vous pouvez montrer les cinq principaux chemins d'accès à votre base de données clients. Vous pouvez indiquer au conseil d'administration les segments qu'il faut appliquer pour briser ces chemins.

"La visualisation graphique aide les analystes de la sécurité et améliore la communication avec les parties prenantes non techniques", explique M. Chase.

Les conseils d'administration veulent de la simplicité et de la clarté, et les graphes aident les équipes de sécurité à y parvenir.

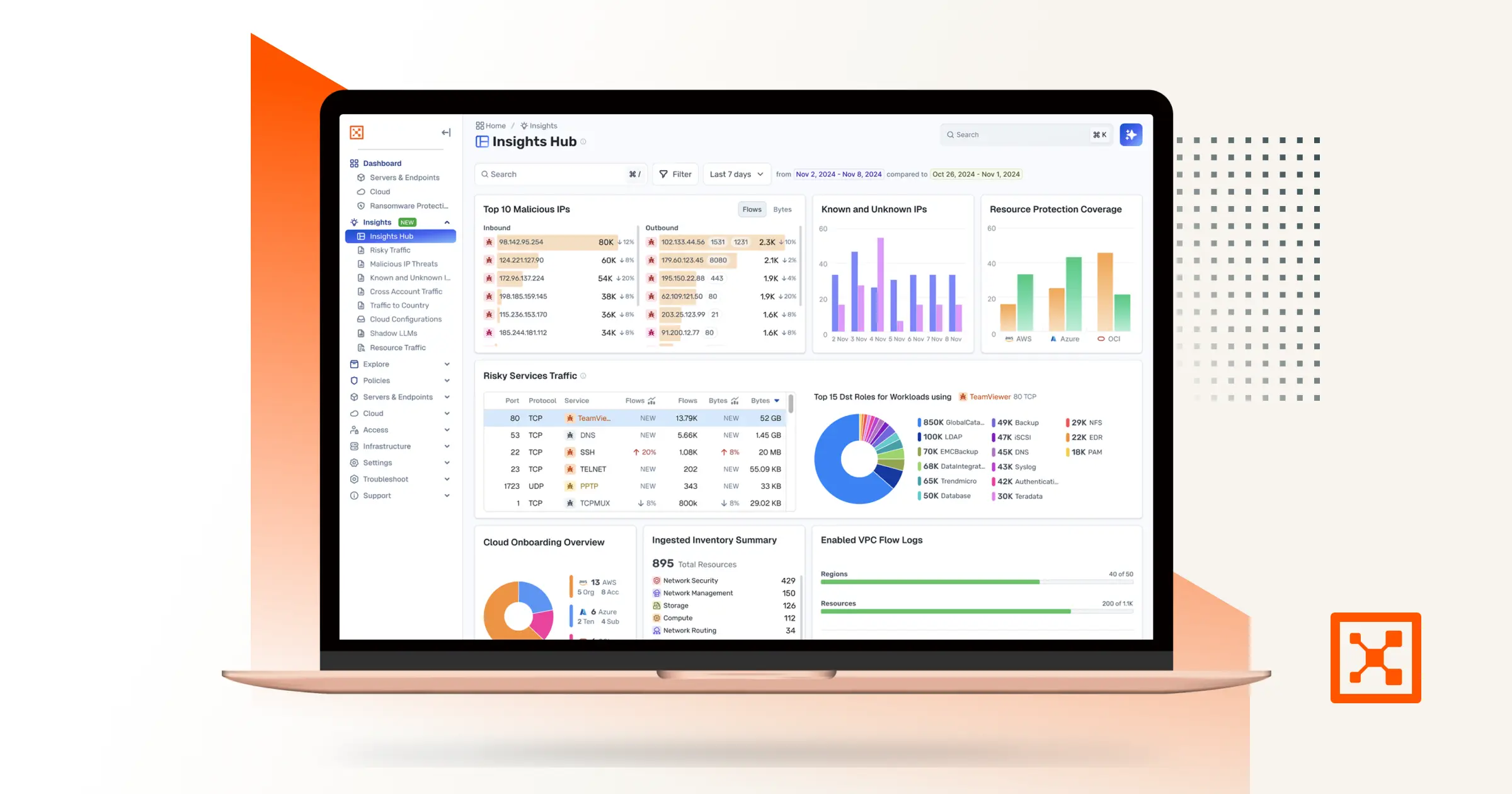

Illumio Insights : observabilité en temps réel basée sur un graphe de sécurité

Illumio Insights rend la théorie des graphes réelle. Il s'agit d'une solution de détection et de réponse dans le nuage (CDR) basée sur un graphique de sécurité dynamique et vivant de l'ensemble de votre environnement hybride.

Alimenté par l'IA et enrichi de données tierces, Insights cartographie la communication en temps réel entre les applications, les terminaux et les charges de travail dans votre environnement. Il visualise en permanence les flux de trafic, met en évidence les violations des politiques et met en évidence les voies d'exposition à haut risque que les attaquants pourraient exploiter.

Grâce à ces informations, les équipes de sécurité obtiennent le contexte dont elles ont besoin pour comprendre ce qui se passe dans le réseau et contenir les risques de manière proactive avant qu'un incident ne se produise.

Insights se détache du bruit des alertes pour que vous sachiez où vous concentrer. Il vous permet de passer d'un triage réactif à un contrôle proactif. Vous disposez d'une vue unifiée de votre réseau, ce qui vous permet de savoir quelles sont les lacunes de sécurité à combler.

En d'autres termes, Insights transforme la promesse des graphiques de sécurité en actions que votre équipe peut prendre dès aujourd'hui.

Pourquoi les graphes de sécurité sont-ils importants aujourd'hui ?

Les attaques ne ralentissent pas et les environnements ne se simplifient pas.

Les graphes de sécurité sont essentiels dans les réseaux hyperconnectés d'aujourd'hui. La seule façon de se défendre contre les menaces modernes, latérales et multi-vectorielles, est de voir les flux de trafic de votre réseau, de comprendre les risques qu'ils représentent et d'établir un ordre de priorité pour les actions à entreprendre.

Le moment est venu de passer des alertes isolées à une vision interconnectée. Les graphiques de sécurité sont la clé.

Commencez votre Essai gratuit d'Illumio Insights aujourd'hui et transformez la fatigue des alertes en clarté utile.

.png)