Comment contenir les brèches et reprendre le contrôle de votre environnement multi-cloud ?

L'adoption de l'informatique dématérialisée était censée tout accélérer. Elle a également rendu les choses beaucoup plus floues.

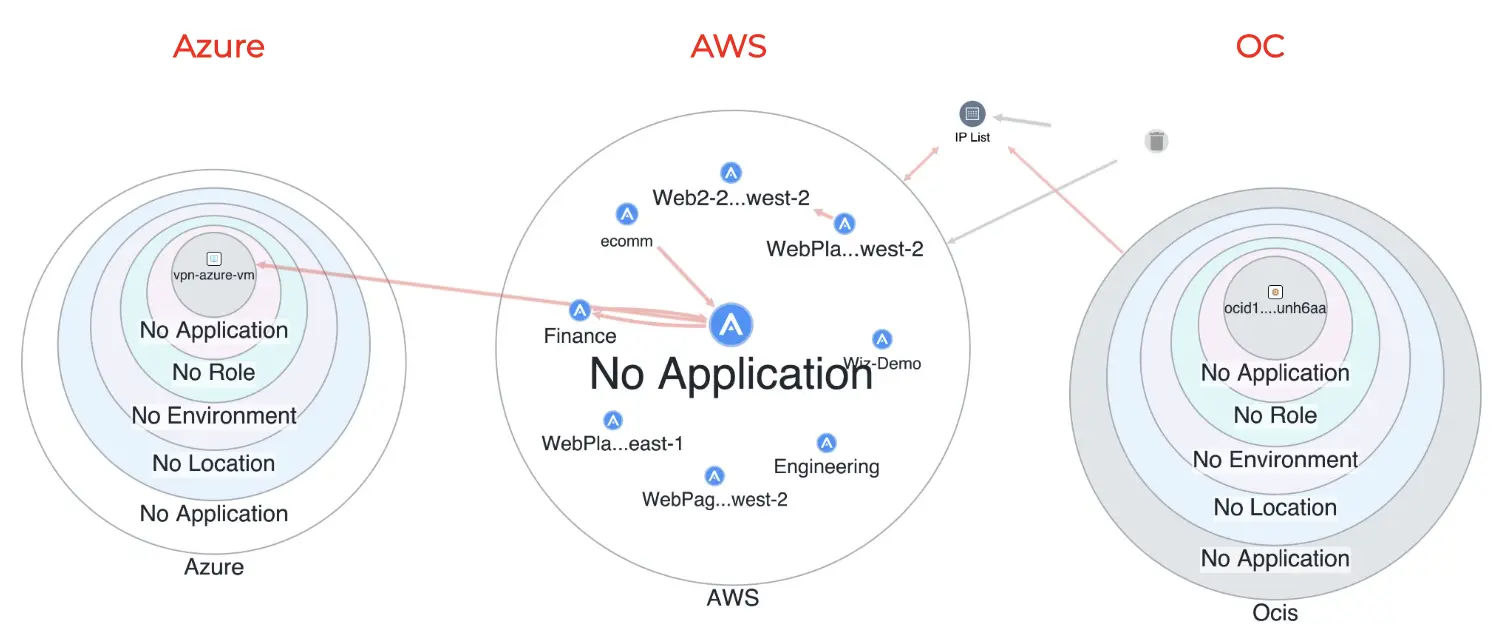

Aujourd'hui, la plupart des organisations vivent dans un monde multicloud. Ils ont des charges de travail dans AWS, Azure, OCI, et parfois les trois. Chaque plateforme apporte sa propre façon de gérer les ressources, de sécuriser les charges de travail et de marquer les actifs.

Mais aucun de ces outils n'a été conçu pour fonctionner ensemble. C'est un problème.

Les équipes de sécurité sont obligées de bricoler des protections à l'aide d'outils natifs de l'informatique en nuage qui ne parlent pas la même langue. Il en résulte d'importantes lacunes en matière de visibilité, un cloisonnement des politiques et des risques manqués. Lorsque les attaquants passent à travers les mailles du filet - ce qui arrive toujours - ils peuvent rapidement se propager sans être contrôlés.

Ce n'est pas un manque d'outils de sécurité. Il s'agit d'un manque d'endiguement des brèches. C'est là qu'intervient Illumio.

Voir, segmenter et contenir les brèches dans l'informatique dématérialisée

Chez Illumio, nous aidons les organisations à dépasser les limites des outils de prévention. Notre plateforme d'endiguement des brèches vous offre la visibilité et le contrôle nécessaires pour tout voir et tout endiguer dans vos environnements hybrides et multiclouds.

Comment cela se traduit-il dans la pratique ?

Supposons que vos charges de travail s'exécutent sur AWS, que vos conteneurs tournent sur Azure et que vos bases de données gérées se trouvent sur OCI. Chacun de ces environnements dispose de systèmes de marquage, de politiques et de formats de télémétrie différents. Illumio intègre tout cela dans un modèle de politique unique, qui fonctionne non seulement dans les nuages, mais aussi sur site et au niveau du point d'extrémité.

Nous collectons la télémétrie des flux et les métadonnées de chaque fournisseur de cloud, nous les mettons en correspondance avec un cadre unifié basé sur les étiquettes et nous vous donnons une vue précise et en temps réel de la façon dont les charges de travail communiquent.

À partir de là, vous pouvez segmenter le trafic en fonction de la logique de l'entreprise, et non des structures du réseau, et arrêter les mouvements latéraux avant qu'ils ne commencent.

Notre architecture de sécurité pour l'informatique en nuage

Voici comment nous rendons la sécurité multi-cloud cohérente et évolutive.

Nous commençons par collecter des données de flux à partir de sources natives du cloud. Pensez aux journaux de flux VPC dans AWS ou aux journaux de flux NSG dans Azure. Ces données nous indiquent quelles ressources communiquent entre elles, à quel moment et à quelle fréquence.

Dans le même temps, nous extrayons de chaque nuage les métadonnées des objets, y compris les étiquettes, les labels et les détails de l'instance. Ils permettent de définir le "qui" et le "quoi" qui se cachent derrière ces flux. Nous transposons ensuite ces informations dans le modèle de politique basé sur les étiquettes d'Illumio, créant ainsi un langage commun pour la sécurité dans tous les environnements.

À partir de là, tout devient visible. Et une fois qu'il est visible, il devient applicable grâce à la segmentation. Regardez une démonstration de ce processus :

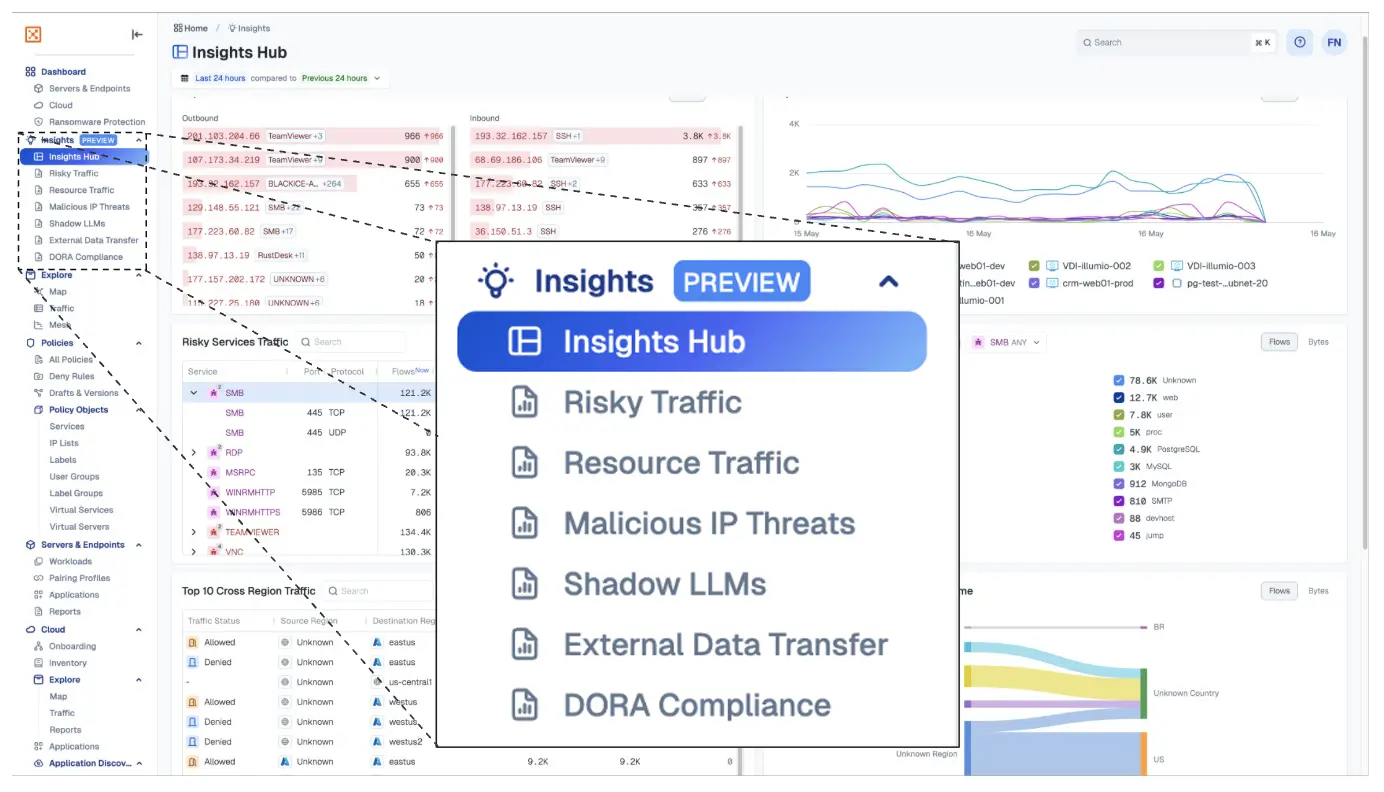

Mais la visibilité ne suffit pas lorsque vous gérez des milliers de ressources et des millions de connexions. C'est là qu'Illumio Insights peut vous aider.

Insights met automatiquement en évidence les connexions et les mauvaises configurations les plus risquées, aidant ainsi les équipes de sécurité à donner la priorité à ce qui est le plus important. Si une charge de travail est trop exposée à l'internet, si elle communique avec un actif non géré ou si elle communique de manière inattendue, Insights le signale rapidement.

Au lieu d'être noyé dans le bruit, vous avez une vision claire de ce qui nécessite une attention particulière et pourquoi.

Grâce à ces informations, vous pouvez rédiger des politiques de segmentation qui isolent les environnements, verrouillent le trafic est-ouest et empêchent les charges de travail de communiquer de manière inappropriée, quel que soit l'endroit où elles se trouvent. Ce même modèle de politique fonctionne dans votre centre de données sur site et sur vos terminaux.

Les anciens outils de sécurité de l'informatique en nuage ne fonctionnent pas

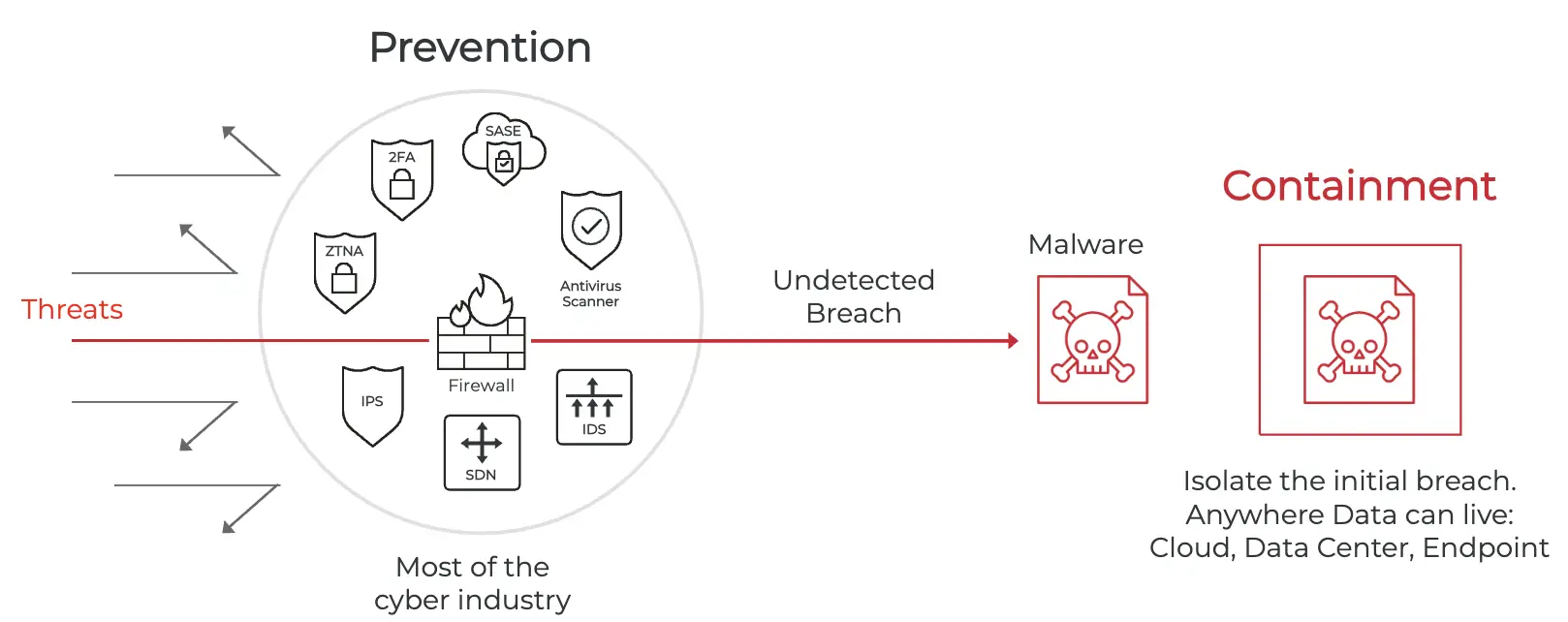

La plupart des approches en matière de sécurité de l'informatique en nuage reposent toujours sur le même modèle : essayer d'empêcher les menaces d'entrer et espérer trouver celles qui se faufilent à l'intérieur.

Le principe de la prévention fonctionnait lorsque votre périmètre était constitué d'un pare-feu physique autour d'un centre de données. Mais dans l'informatique dématérialisée, il n'y a pas de périmètre - seulement un ensemble de ressources éphémères en constante expansion.

Les fournisseurs d'informatique en nuage proposent des contrôles de sécurité natifs, mais ils sont cloisonnés de par leur conception. Les groupes de sécurité AWS fonctionnent dans AWS. Les NSG Azure fonctionnent dans Azure. Rien ne vous donne une image unifiée de la façon dont vos charges de travail communiquent, et encore moins un moyen de les contrôler dans tous les environnements.

C'est cette fragmentation que les attaquants exploitent. Si vous ne pouvez pas voir comment les choses se connectent, vous ne pouvez pas empêcher une brèche de se déplacer latéralement une fois qu'elle est à l'intérieur. C'est ainsi qu'un petit compromis devient un incident majeur.

L'endiguement des brèches est l'avenir de la sécurité de l'informatique dématérialisée

Le fait est que vous ne pouvez pas tout détecter et que vous n'arrêterez pas toutes les attaques au périmètre de votre réseau. C'est pourquoi la visibilité et la segmentation sont si importantes - et le contexte est essentiel.

Avec Illumio, si une charge de travail dans Azure est compromise, vous pouvez contenir le rayon d'action avant qu'il ne s'étende à vos applications hébergées sur AWS. Et grâce à Insights qui analyse en permanence les schémas de flux et les niveaux d'exposition, vous saurez où ces risques s'accumulent bien avant qu'un attaquant ne puisse en tirer parti.

Vous n'avez pas besoin d'écrire des règles personnalisées dans chaque nuage, de rechercher manuellement les dépendances ou d'espérer que vos outils de détection trouveront la menace à temps. Il vous suffit d'appliquer partout une politique basée sur le contexte de l'entreprise, et non sur des IP ou des zones de cloud, et d'utiliser Insights pour guider votre prochaine action.

C'est la force d'Illumio. Il ne remplace pas la prévention. Il le complète.

Étude de cas : comment Ixom a sécurisé son environnement multicloud avec Illumio

Ixom est un leader mondial dans la fabrication de produits chimiques. Comme beaucoup d'organisations, elle opère dans un environnement hybride où certaines ressources sont sur site et d'autres dans le nuage.

Avant Illumio, elle se débattait avec la visibilité et la segmentation de son infrastructure. Une fois qu'elle a déployé notre plateforme, elle a pu le faire :

- Visualisez les dépendances des applications entre les environnements

- Appliquer la politique de segmentation de manière cohérente, sans s'appuyer sur les contrôles natifs

- Contenir les brèches rapidement et avec un minimum d'efforts manuels

La complexité de l'informatique en nuage est inévitable. Les violations catastrophiques n'ont pas à l'être.

Le passage à l'informatique dématérialisée ne ralentit pas, et les attaquants non plus. Mais vous n'avez pas à vivre avec des angles morts ou à espérer que les outils de détection détectent tout à temps.

Avec Illumio, vous disposez d'une source unique de vérité pour la connectivité des charges de travail en nuage et d'un moyen unique d'appliquer des politiques dans tout environnement. C'est ainsi que vous pouvez stopper les mouvements latéraux, contenir les brèches inévitables et reprendre le contrôle de votre sécurité en nuage.

Prêt à passer d'une sécurité réactive de l'informatique dématérialisée à une prévention proactive des brèches ? Télécharger Le Guide de résilience du cloud aujourd'hui pour savoir comment faire.

.png)

.webp)