Les gens ne peuvent pas être patchés : Pourquoi l'erreur humaine est un risque énorme pour la sécurité de l'informatique en nuage

"Assumer la violation" est un principe fondamental de la confiance zéro. Et cela s'applique aussi bien aux personnes qu'à votre charge de travail. De même qu'il faut s'attendre à une brèche dans l'environnement informatique, il faut également s'attendre à une erreur humaine au sein de votre personnel.

La recherche confirme cette hypothèse. Selon une étude récente, les erreurs humaines sont à l'origine de près de la moitié des violations de données dans le nuage.

Les personnes sont toujours le maillon faible

Les ressources dans le nuage sont dynamiques et éphémères. La sécurisation d'une architecture de nuage hybride peut s'avérer difficile. C'est particulièrement vrai lorsque l'architecture comprend plusieurs fournisseurs de services en nuage, des centres de données sur site et des points d'extrémité mobiles.

Et toutes les architectures de cybersécurité contiennent un maillon faible dans le flux de travail. (Indice : il se trouve entre le clavier et la chaise).

Aucun être humain ne peut gérer la sécurité dans un environnement complexe sans commettre une erreur occasionnelle. Si l'on dispose de suffisamment de temps, tout le monde commet des erreurs.

L'application des politiques est impossible avec des humains, même dans les architectures de confiance zéro les plus robustes. Les décisions et les erreurs humaines sont impossibles à réduire à un algorithme fiable. Les gens sont imprévisibles. Et aucune formation ne pourra empêcher quelqu'un de cliquer sur des liens, de télécharger accidentellement des menaces ou, éventuellement, de mal configurer un dispositif de sécurité.

L'architecture de confiance zéro doit protéger contre les scénarios imprévisibles. L'erreur humaine devrait figurer en tête de liste.

Le segment vous protège de vous-même

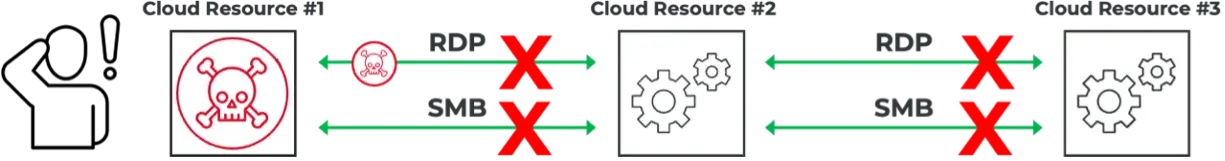

L'erreur humaine permet aux failles de pénétrer dans les ressources en nuage. C'est pourquoi l'application d'une politique entre toutes les ressources est le seul moyen de limiter le mouvement de la brèche, quelle que soit la complexité ou le mystère de la menace.

Une fois la première ressource du nuage compromise, la menace essaiera de passer à la ressource suivante pour atteindre son but ultime. Et le seul moyen pour une menace de passer d'une ressource à l'autre est d'emprunter un segment de réseau.

La surveillance et l'application de tous les segments entre les ressources peuvent révéler des menaces non détectées basées sur le comportement du réseau entre les dépendances des applications. Le déplacement d'une menace d'une ressource à une autre produira presque toujours des pics dans le comportement normal du trafic. Ces pics peuvent être découverts et appliqués.

Par exemple, un comportement inhabituel d'un segment à l'autre, tel que des rafales soudaines dans le trafic réseau latéral entre les ressources, peut être le signe d'un trafic malveillant en mouvement. Cela peut être le cas même si vos outils de chasse aux menaces n'ont pas encore découvert de menace sur cette ressource.

Le contrôle et l'application du segment protégeront votre environnement des erreurs inévitables, humaines ou autres.

Les erreurs qui mettent en péril votre cloud

Dans le domaine de la sécurité des nuages, l'erreur humaine se présente sous différentes formes :

- Faiblesse des mots de passe d'accès

- Instances de stockage exposées

- Absence de rotation des clés SSH

- Laisser les ports ouverts latéralement entre les ressources

- Ne pas patcher le système d'exploitation sur ces ressources

- Supposer que la sécurité est le travail de quelqu'un d'autre

- Faire confiance aux fournisseurs de services en nuage pour sécuriser les ressources que vous hébergez dans leur environnement

Toutes ces erreurs ouvrent la porte aux acteurs de la menace.

De plus, les humains peuvent être facilement manipulés. Pour les attaquants, l'ingénierie sociale est une solution efficace et peu technique pour compromettre les informations d'identification des entreprises.

Les outils générés par l'IA commencent à élargir les moyens par lesquels les acteurs de la menace peuvent se faire passer pour une personne en position d'autorité, en demandant des mots de passe à un subalterne ou à un collègue. Les attaquants peuvent également utiliser LinkedIn pour trouver et soudoyer un employé d'une entreprise ciblée afin d'obtenir des informations d'identification. Zero Trust doit tenir compte de ces scénarios malheureux mais courants.

La segmentation s'applique autant aux humains qu'aux charges de travail, voire plus. Qu'elle soit intentionnelle ou accidentelle, l'erreur humaine doit être prise en compte. Les humains doivent bénéficier du même niveau de confiance que n'importe quelle charge de travail : zéro.

Les vendeurs commettent eux aussi des erreurs de sécurité

Pour les besoins de l'argumentation, supposons que vos employés sont tous parfaitement formés, fiables et qu'ils pratiquent une bonne hygiène de confiance zéro. Mais qu'en est-il des entités tierces, qui ont également accès à votre environnement ?

Faites-vous confiance aux contractants, vendeurs, auditeurs, succursales, agences ou fournisseurs pour suivre les meilleures pratiques en matière de sécurité ?

Dans le cadre de la confiance zéro, la réponse est toujours non. Ces entités externes peuvent prétendre être sûres, et elles peuvent vraiment penser qu'elles le sont. Mais sans un contrôle total des parties externes, vous devez supposer que leur sécurité est potentiellement faible.

Le mot clé de la confiance zéro est zéro - qu'il s'agisse de charges de travail, de personnes ou d'entités tierces.

Contenir les brèches avec Illumio

L'application de la segmentation protège le multi-cloud hybride contre les erreurs commises par les employés les mieux intentionnés.

Une architecture de confiance zéro repousse la limite de la confiance à chaque ressource et à chaque personne. Il surveille ensuite en permanence tous les segments entre eux.

Le segment est le dénominateur commun de la propagation des menaces dans les charges de travail, quelle que soit la manière dont elles ont pénétré dans l'environnement. Les humains ne peuvent pas être sécurisés, patchés ou mis en quarantaine de manière efficace. Il faut partir du principe d'un échec éventuel.

IllumioZero Trust Segmentation vous aide à visualiser, découvrir et empêcher les menaces de se propager entre les ressources à n'importe quelle échelle, quelle que soit la source. Cela permet de mettre en place une architecture de cybersécurité cohérente qui protège les ressources contre tout type de menace, qu'elle soit numérique ou humaine.

Contactez nous aujourd'hui pour en savoir plus sur la façon dont Illumio ZTS peut vous aider à protéger votre nuage hybride contre les erreurs humaines.

.png)

.webp)

.webp)

.webp)