Comment une stratégie de confiance zéro basée sur la microsegmentation résout les risques liés à l'informatique dématérialisée

L'ère du centre de données est révolue. Nous sommes entrés dans l'ère du "cloud", qui ne semble pas près de s'arrêter.

Les entreprises confient la maintenance de l'infrastructure d'hébergement sous-jacente à des fournisseurs d'informatique en nuage. Ils ont ainsi plus de temps pour se concentrer sur leurs applications et leurs données, et rationalisent leurs opérations de déploiement continu.

Mais à mesure que les offres et les avantages de l'informatique dématérialisée se multiplient, les cybercriminels se voient offrir de nouvelles opportunités.

Dans ce billet de blog, nous allons explorer les principaux risques de sécurité du cloud, comment ils affectent vos environnements cloud, et pourquoi une approche Zero Trust - alimentée par la microsegmentation - peut vous aider à vous préparer à contenir les inévitables brèches dans le cloud.

4 problèmes de sécurité liés à l'informatique dématérialisée qui vous rendent vulnérable

L'informatique dématérialisée offre une souplesse et une évolutivité inégalées. Mais elle entraîne également de nouveaux risques de sécurité que les entreprises ne peuvent ignorer. Voici les principaux problèmes de sécurité liés à l'informatique dématérialisée qui mettent votre organisation en danger.

1. Les fournisseurs d'informatique en nuage sécurisent l'infrastructure, mais pas vos données

Il s'agit bien trop souvent d'une hypothèse - jusqu'à ce qu'une violation se produise.

Les fournisseurs de services d'informatique en nuage appliqueront la meilleure approche possible pour sécuriser leur infrastructure d'hébergement. Par exemple, ils s'attaqueront à des priorités telles que l'ingénierie du trafic réseau et la prévention des attaques par déni de service distribué (DDoS) par le biais de leur infrastructure d'hébergement.

Mais la sécurisation des applications et des données déployées sur cette infrastructure relève de la responsabilité du client.

En réalité, il s'agit d'une poignée de main inégale. Une grande partie de la responsabilité de la sécurité de l'informatique dématérialisée incombe aux clients, malgré les importantes fonctions de sécurité que les fournisseurs d'informatique dématérialisée intègrent dans leur plateforme. En supposant le contraire, vous vous exposez rapidement à une brèche.

2. Vous ne maîtrisez jamais totalement vos environnements en nuage

L'un des avantages de l'informatique dématérialisée est qu'il est facile de créer des instances de calcul et d'automatiser entièrement les ressources et toutes les dépendances entre elles. Cela signifie que DevOps peut inclure les détails des opérations dans leur solution d'orchestration, ce qui élimine les processus manuels.

Mais toutes les ressources ne sont pas entièrement sous votre contrôle :

- Les ressources entièrement contrôlées comprennent les machines virtuelles (VM) ou le stockage en nuage appartenant à l'entreprise.

- Mais s'il existe des dépendances à l'accès de tiers, comme des partenaires, des sous-traitants ou l'accès à distance à ces ressources, vous ne les contrôlez que partiellement.

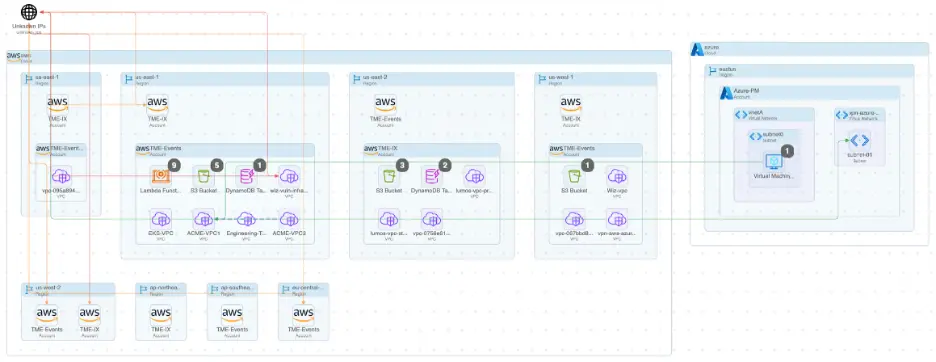

L'environnement cloud hybride moyen comporte un large mélange de ressources avec différents niveaux de contrôle - du cloud au centre de données en passant par les dispositifs d'accès à distance - le tout au sein d'une même architecture globale.

.webp)

Vous pouvez utiliser les meilleures pratiques pour sécuriser les ressources en nuage de votre entreprise. Mais pouvez-vous faire confiance à vos partenaires ou à vos sous-traitants pour sécuriser correctement les ressources qu'ils utilisent pour accéder aux vôtres ?

3. L'erreur humaine élémentaire est un risque majeur pour le nuage

Vous devez partir du principe que tous les propriétaires de ressources en nuage n'appliquent pas les meilleures pratiques en matière de sécurité, malgré ce qu'ils peuvent prétendre ou même croire.

Et il est probable que le point de départ de leurs problèmes de sécurité informatique soit une simple erreur humaine. Cela signifie que vos propres équipes peuvent potentiellement commettre des erreurs similaires.

En fait, plus de la moitié des failles de sécurité provenant de l'informatique dématérialisée sont dues à une erreur humaine. Il suffit d'une simple erreur : choisir des mots de passe faibles, ne pas renouveler régulièrement les clés SSH ou ne pas patcher les charges de travail en nuage à risque.

Cela nécessite une solution de sécurité qui repousse la limite de confiance aussi près que possible de chaque charge de travail sans avoir d'impact sur les priorités DevOps.

4. Vous pouvez sécuriser ce que vous ne pouvez pas voir

Les environnements en nuage évoluent en permanence. De plus, de nombreuses entreprises utilisent plusieurs fournisseurs de cloud pour mettre en place une stratégie hybride et multi-cloud. Les équipes chargées de la sécurité sont donc confrontées à des défis uniques en matière de visibilité.

Les applications, les charges de travail et les dépendances évoluent constamment entre plusieurs fournisseurs de services en nuage. Cette complexité fait qu'il est difficile de comprendre pleinement les flux de trafic et les relations entre les ressources en temps réel. Sans cette visibilité essentielle, les décideurs en matière de sécurité sont obligés de se fier à des suppositions lorsqu'ils configurent les protections. Il en résulte des lacunes potentielles dont les attaquants tireront parti.

Le bon outil de visibilité devrait combler cette lacune en offrant une visibilité approfondie et en temps réel de l'ensemble du trafic et des dépendances des applications dans l'ensemble de votre environnement en nuage, quelle que soit l'échelle. Recherchez des solutions capables de visualiser ces relations aux niveaux macro et micro, afin de vous aider à identifier les anomalies et les menaces potentielles avant qu'elles ne causent des dommages.

Confiance zéro : La meilleure approche pour une sécurité moderne de l'informatique dématérialisée

Une architecture de sécurité "Zero Trust" permet cela - et c'est absolument nécessaire. L'informatique en nuage est devenue le terrain de jeu des cybercriminels. Voici quelques exemples récents de menaces provenant de l'informatique dématérialisée :

- Kobalos utilise un hôte compromis comme serveur de commande et de contrôle (C2) pour voler des données sensibles à partir de charges de travail en nuage.

- FreakOut utilise un hôte compromis pour le cryptojacking des machines virtuelles. Il extrait des crypto-monnaies gratuitement, augmentant ainsi les coûts de l'informatique en nuage de quelqu'un d'autre.

- IPStorm utilise des sessions peer-to-peer (P2P) ouvertes entre des hôtes en nuage pour diffuser et exécuter des codes malveillants.

- Drovorub exfiltre des données à partir d'hôtes en nuage en utilisant des ports ouverts.

Ces exemples ont un point commun : une fois qu'ils ont atteint une charge de travail compromise, ils se propagent rapidement à d'autres charges de travail. Cela leur permet de compromettre rapidement un grand nombre d'hôtes, souvent avant même qu'un outil de chasse aux menaces ne puisse les détecter.

C'est pourquoi les solutions de chasse aux menaces peinent souvent à empêcher la propagation des logiciels malveillants. Bien qu'ils excellent dans la détection des menaces, lorsqu'une menace est identifiée, elle s'est souvent déjà propagée. À ce stade, l'arrêt de la propagation devient une priorité plus importante que la découverte de l'intention de la menace.

En définitive, il faut empêcher les menaces de se propager avant qu'elles ne soient détectées.

La microsegmentation est le fondement de toute stratégie de confiance zéro.

Toute architecture de confiance zéro doit commencer par l'application du seul vecteur commun utilisé par toutes les menaces pour se propager : le segment.

Les segments peuvent être créés en grande ou en petite quantité :

- Les macrosegments sécurisent un ensemble de ressources critiques appelé surface de protection.

- Les microsegments repoussent la limite de confiance directement à chaque charge de travail en nuage, quelle que soit l'échelle.

La microsegmentation est l'objectif recherché. Il applique chaque charge de travail directement à la source, même si plusieurs d'entre elles sont déployées sur le même segment de nuage sous-jacent.

La microsegmentation doit pouvoir s'adapter à des nombres potentiellement importants. Cela signifie qu'il doit être découplé des limites d'échelle de segmentation fixées par les solutions traditionnelles basées sur le réseau. Les segments du réseau existent pour répondre aux priorités du réseau, mais les segments de la charge de travail existent pour répondre aux priorités de la charge de travail. Une solution n'est pas compatible avec l'autre.

Illumio CloudSecure : Microsegmentation cohérente à travers le multi-cloud hybride

Si les fournisseurs de services en nuage proposent des outils pour sécuriser leurs propres charges de travail, ces outils ne fonctionnent généralement pas sur plusieurs nuages, centres de données ou points d'extrémité. De plus, l'utilisation d'outils de sécurité distincts pour chaque environnement crée des silos. Il est donc plus difficile de déceler les zones d'ombre en matière de sécurité et de relier les points lors d'une atteinte à la sécurité, ce qui ralentit votre réaction en cas d'atteinte à la sécurité.

Dans le cadre de la plateforme Illumio Zero Trust Segmentation (ZTS), Illumio CloudSecure offre une microsegmentation cohérente pour les charges de travail en nuage, s'alignant de façon transparente avec les charges de travail déployées dans les centres de données et les points d'extrémité - le tout au sein d'une seule plateforme. La plateforme d'Illumio vous permet de voir et de contrôler tout le trafic réseau dans n'importe quel environnement et à n'importe quelle échelle.

.webp)

CloudSecure vous aide à voir et à appliquer les charges de travail en nuage grâce à une architecture sans agent. Il découvre l'ensemble du trafic réseau et les dépendances des applications directement à partir du nuage. Il utilise le même modèle de politique sur l'ensemble du réseau, en déployant l'application par le biais d'outils de sécurité natifs du nuage tels que les groupes de sécurité réseau Azure (NSG) et les groupes de sécurité AWS.

Par exemple, si le DNS est laissé ouvert entre les charges de travail, Illumio continuera à surveiller le trafic DNS pour vérifier le comportement normal. En règle générale, le trafic DNS est inférieur à 500 octets par requête. Mais si Illumio détecte 10 gigaoctets de données circulant dans une session DNS, il s'agit probablement d'un signal d'alarme indiquant que quelque chose de suspect se cache dans le trafic DNS. Illumio bloquera ce trafic immédiatement, sans attendre qu'un outil de chasse aux menaces le trouve et l'analyse.

Le résultat est une architecture de confiance zéro où vous pouvez clairement voir et protéger tous les segments dans une solution transparente - que l'environnement utilise une approche basée sur un agent ou sans agent.

Contenir les brèches dans les nuages sans la complexité

La sécurité de l'informatique en nuage ne peut plus être une réflexion après coup.

Si l'informatique dématérialisée offre une souplesse et une évolutivité inégalées, elle ouvre également de nouvelles perspectives aux cybercriminels. Pour rester en sécurité, les entreprises doivent adopter une approche de confiance zéro fondée sur la microsegmentation afin de contenir les brèches avant qu'elles ne se propagent.

En construisant une microsegmentation avec Illumio CloudSecure, vous pouvez obtenir la visibilité et le contrôle dont vous avez besoin pour protéger les charges de travail à l'échelle dans n'importe quel environnement.

Préparez-vous à la prochaine brèche inévitable dans le nuage. Télécharger Le Guide de résilience du cloud.

.png)