Comment éliminer les silos de sécurité dans l'environnement hybride multi-cloud avec Illumio ?

La sécurité de l'informatique dématérialisée est très répandue.

Avec autant d'outils provenant à la fois de fournisseurs tiers et de fournisseurs de services en nuage, les chevauchements sont nombreux. Mais malheureusement, ils laissent encore des lacunes.

Les fournisseurs d'informatique en nuage suivent un modèle de responsabilité partagée - ils sécurisent l'infrastructure en nuage, mais les clients doivent sécuriser leurs propres données et applications. Pour vous aider, chaque fournisseur propose des outils de sécurité, mais ces outils sont spécifiques à l'informatique dématérialisée. C'est pourquoi les outils de sécurité AWS ne fonctionnent pas dans Azure et vice versa.

Certaines solutions tentent d'étendre la sécurité aux nuages en reliant des segments de réseau, mais la visibilité et l'application restent séparées. Cela crée des silos de sécurité, ce qui rend plus difficile la détection et la réponse rapide aux violations.

Dans ce billet de blogue, je vous présenterai les solutions de sécurité en nuage les plus courantes, y compris leurs avantages et leurs pièges, et je vous expliquerai pourquoi il est crucial de contenir les brèches avec Illumio.

Les deux types de solutions tierces de sécurité pour l'informatique en nuage

Les fournisseurs de sécurité tiers utilisent différentes méthodes pour protéger les données entre plusieurs fournisseurs de services en nuage. Leurs solutions se répartissent généralement en deux grands types :

- Solutions de réseau : Elles se concentrent sur la sécurisation des données lorsqu'elles circulent entre les différents systèmes en nuage.

- Solutions d'analyse de la charge de travail : Ces solutions vérifient que les applications et les fichiers en nuage ne présentent pas de risques pour la sécurité.

1. Solutions de réseau

Les solutions de réseau fonctionnent en créant des réseaux superposés qui relient différents fournisseurs de services en nuage. Les segments de réseaux virtuels s'exécutent au-dessus des réseaux existants dans chaque nuage, agissant comme des tunnels entre les environnements.

Par exemple, si une entreprise possède des ressources dans AWS et Azure, un fournisseur de sécurité construira un réseau superposé "sur" des deux. Ils placeront ensuite des pare-feu virtuels ou d'autres outils de sécurité de réseau virtuel à des points clés afin d'inspecter le trafic circulant entre les réseaux en nuage. Cela permet de préserver la sécurité des données lorsqu'elles circulent entre différents systèmes en nuage.

Le principal avantage de cette approche est qu'elle crée un réseau unique qui fonctionne avec différents fournisseurs de services en nuage. Il ne dépend pas de l'infrastructure en nuage sous-jacente, ce qui facilite sa gestion.

Comme cette méthode utilise des pare-feu virtuels d'une manière similaire à la sécurité traditionnelle des centres de données, elle semble familière aux entreprises qui utilisent déjà une sécurité basée sur le réseau. Les entreprises disposant de systèmes de sécurité sur site trouveront dans cette solution une extension de ce qu'elles ont déjà.

Le problème de cette approche est qu'elle superpose un système virtuel à un autre. Les réseaux en nuage sont déjà virtuels, et l'ajout d'une couche de sécurité virtuelle supplémentaire peut ralentir les choses. Chaque étape du processus doit être traduite plusieurs fois avant d'atteindre l'infrastructure en nuage, ce qui peut nuire à l'efficacité des flux de travail.

Un autre problème est la complexité accrue. Vous devez gérer à la fois le réseau intégré du nuage et le réseau de sécurité supplémentaire créé par le fournisseur.

Cela signifie qu'il faut gérer deux fois plus de réseaux que dans un centre de données traditionnel. Dans le domaine de la cybersécurité, la complexité est l'ennemi, car elle rend plus difficile la détection et la réponse rapide aux attaques.

2. Solutions de numérisation de la charge de travail

L'analyse de la charge de travail est un autre moyen courant de sécuriser plusieurs nuages. Tout comme les outils de cybersécurité qui analysent les serveurs des centres de données et les dispositifs d'extrémité pour détecter les menaces, de nombreux fournisseurs de sécurité analysent les ressources en nuage pour détecter les vulnérabilités ou les attaques.

La plateforme de protection des applications Cloud-Native (CNAPP) en est un exemple. Le CNAPP analyse les charges de travail en nuage pour détecter les menaces et les faiblesses, en se concentrant sur la sécurité et le bon fonctionnement de ces charges.

Si une ressource en nuage est attaquée, les outils du CNAPP tentent d'éliminer rapidement la menace ou de combler la faille de sécurité qui l'a permise. L'objectif est de garantir la sécurité et le bon fonctionnement des systèmes en nuage.

Cette méthode suit une approche de détection et de réponse. Mais elle présente une faiblesse majeure : les menaces se propagent plus rapidement que les équipes de sécurité ne peuvent réagir.

Même si une attaque est détectée et stoppée sur une ressource en nuage, le mal est déjà fait - elle s'est probablement propagée à d'autres ressources connectées. En matière de cybersécurité, le plus grand défi n'est pas seulement de détecter les menaces, mais aussi de les empêcher de se propager le plus rapidement possible.

Microsegmentation : Contenez les brèches avant qu'elles ne se déplacent

Les cybermenaces se présentent sous de nombreuses formes, mais elles ont toutes un objectif : se déplacer. Le premier système qu'ils infectent n'est pas leur véritable cible - c'est juste un moyen d'entrer. À partir de là, elles se propagent et, dans le nuage, elles ne peuvent se déplacer que par segments.

Les segments relient les ressources du nuage, ce qui en fait le seul chemin que les menaces peuvent emprunter. Il est essentiel d'arrêter ce mouvement. L'erreur humaine est inévitable, et de nombreuses violations du nuage sont dues à de simples erreurs.

Même si la formation peut être utile, le meilleur moyen d'arrêter une attaque est de contrôler les mouvements entre les ressources en nuage, quel que soit le degré d'avancement de la menace.

Cela est d'autant plus important avec les logiciels malveillants dotés d'IA. Alors que certains craignent une cyberapocalypse induite par l'IA, une chose est sûre : Les menaces liées à l'IA doivent encore se déplacer. Tout comme les menaces actuelles, elles s'appuient sur des segments pour se propager. C'est pourquoi la segmentation doit être à la base de toute stratégie de cybersécurité - c'est la clé pour stopper les attaques actuelles et futures.

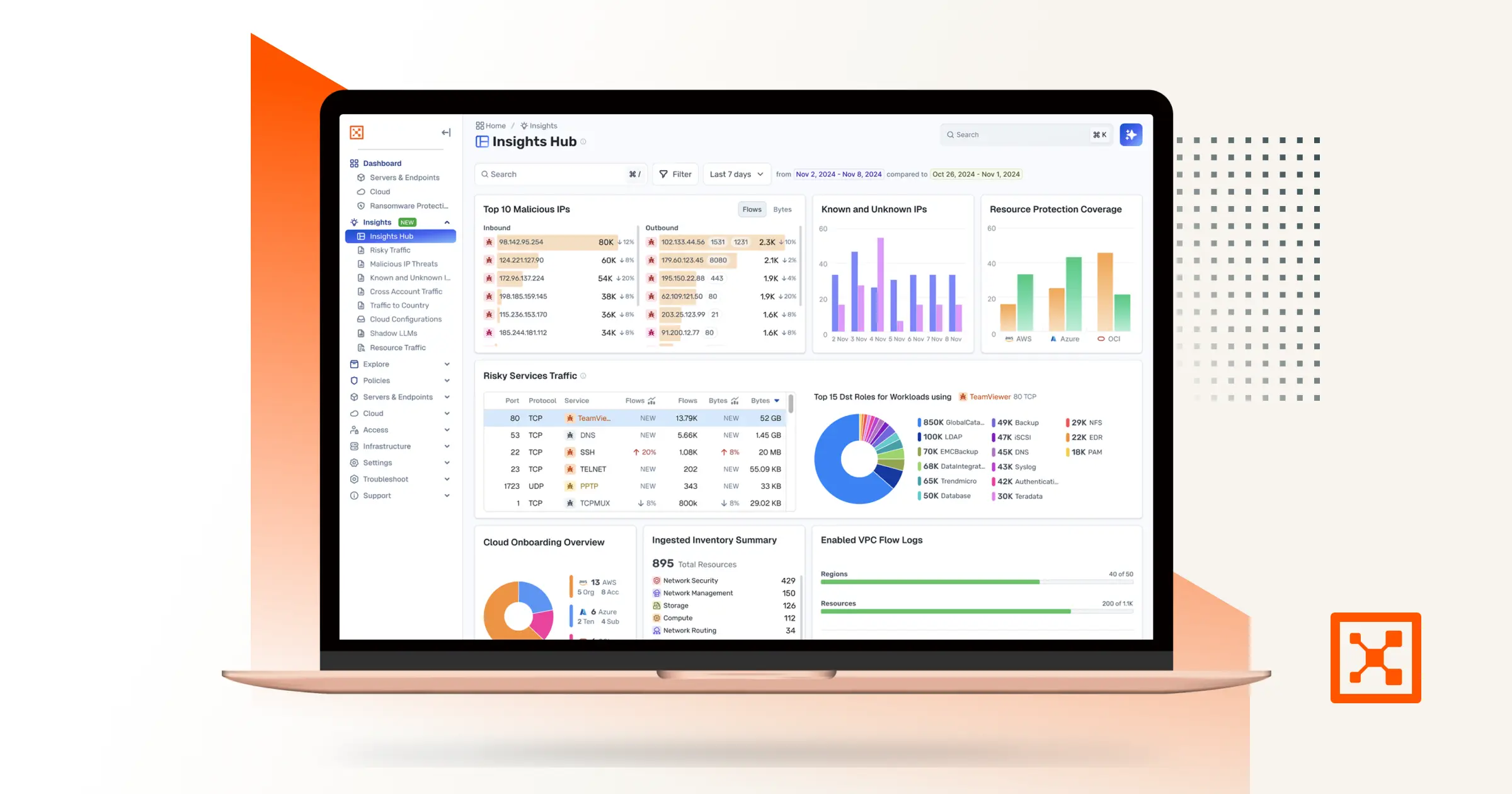

Obtenez une visibilité sur les ressources multi-cloud avec Illumio

La segmentation se concentre sur la sécurisation des connexions entre les charges de travail, et pas seulement sur les charges de travail elles-mêmes.

Illumio Segmentation établit une base de référence pour le comportement normal du trafic sur ces connexions et prend des mesures lorsque quelque chose d'inhabituel se produit.

Contrairement aux outils de sécurité traditionnels qui attendent qu'une menace soit détectée avant de réagir, Illumio inverse le processus - il agit avant que la menace ne se propage.

Pour ce faire, la visibilité est essentielle. Mais les environnements en nuage sont souvent cloisonnés, ce qui rend difficile la visibilité entre plusieurs fournisseurs de nuage. Illumio résout ce problème en offrant une visibilité de bout en bout sur toutes les connexions au nuage, sans dépendre d'outils de réseau complexes ou attendre qu'un outil de balayage trouve un problème.

Illumio cartographie toutes les ressources en nuage et leurs dépendances à travers différents fournisseurs de nuage. Cela permet aux équipes de sécurité de voir clairement comment les ressources interagissent, ce qui est la première étape pour les sécuriser.

.webp)

Les connaissances alimentées par l'IA permettent d'identifier les risques plus rapidement. Illumio recueille et analyse l'activité du nuage, faisant apparaître des vulnérabilités qui seraient autrement difficiles à trouver.

Avec Illumio, vous ne vous contentez pas de détecter les menaces, vous les arrêtez avant qu'elles ne se propagent.

Utilisez le modèle de politique d'Illumio pour renforcer la sécurité avec des outils natifs de l'informatique en nuage.

Illumio utilise un modèle de politique simple, basé sur des étiquettes, pour identifier les charges de travail en fonction des fonctions d'affaires ou des applications - et non des adresses de réseau. Ce même modèle s'applique au multi-cloud hybride, aux centres de données et aux points d'extrémité, garantissant une approche de sécurité cohérente partout.

Illumio fait correspondre les étiquettes des nuages aux étiquettes d'Illumio, qui définissent ensuite les politiques entre les ressources. Ces politiques sont automatiquement appliquées par le biais d'outils natifs du cloud tels que les groupes de sécurité AWS et les NSG Azure, offrant une visibilité claire et une application rationalisée dans un flux de travail unifié.

Segmentation cohérente dans le nuage

Illumio combine une visibilité de bout en bout avec un modèle de politique simple et lisible par l'homme. Il s'agit d'une solution de segmentation évolutive pour les environnements en nuage, qui élimine les angles morts.

Illumio ne remplace pas les outils de sécurité de la charge de travail. Il les complète en se concentrant sur la seule chose dont dépendent toutes les menaces : le mouvement à travers les segments.

En cartographiant et en appliquant tous les comportements des segments, Illumio arrête même les menaces non détectées qui échappent aux outils de sécurité avancés comme le CNAPP.

La segmentation est le fondement de la sécurité de l'informatique en nuage, et Illumio la rend possible.

Testez Illumio dès aujourd'hui. Commencez votre demo.

.png)

.webp)

.webp)